Специалисты компании ESET обнаружили новую вариацию трояна-блокировщика для Android. Малварь, получившая имя Android/Lockerpin.A или LockerPIN, отличается от других подобных программ тем, что меняет PIN-код на устройстве жертвы, а затем требует выкуп за разблокировку аппарата. Притом, на самом деле, разблокировка уже невозможна.

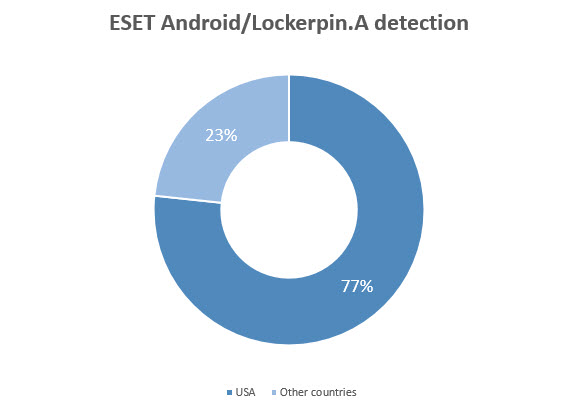

Распространяется LockerPIN преимущественно через сторонние магазины приложений, зачастую маскируясь под порно-приложения (например, Porn Droid). В основном малварь имеет хождение в США, хотя уже была замечена и на территории других стран:

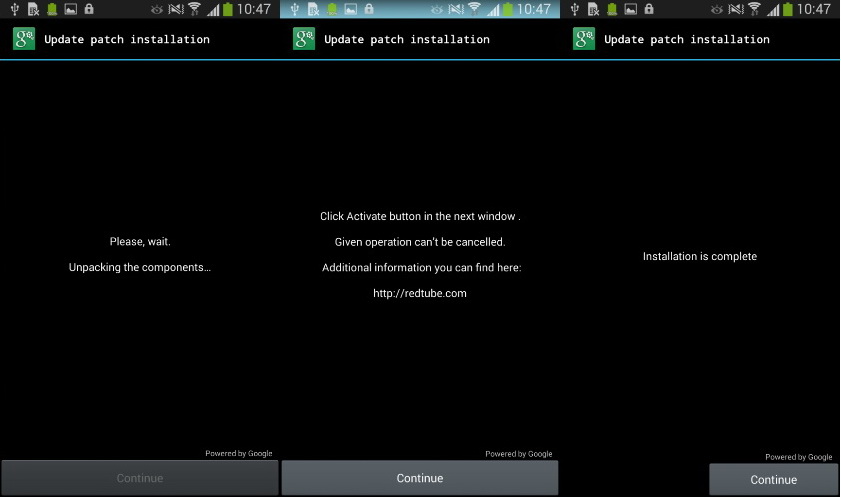

Блокировщик использует хитрый трюк, чтобы получить права администратора в системе. Специалисты ESET отмечают, что с подобной тактикой приходится сталкиваться все чаще. Уже будучи установлен на устройстве, троян выводит на экран фейковое окно установки обновления (Update patch installation). Любое прикосновение к этому окну обеспечивает зловреду привилегии администратора, что приводит к блокировке устройства и смене PIN-кода на сгенерированный рендомно.

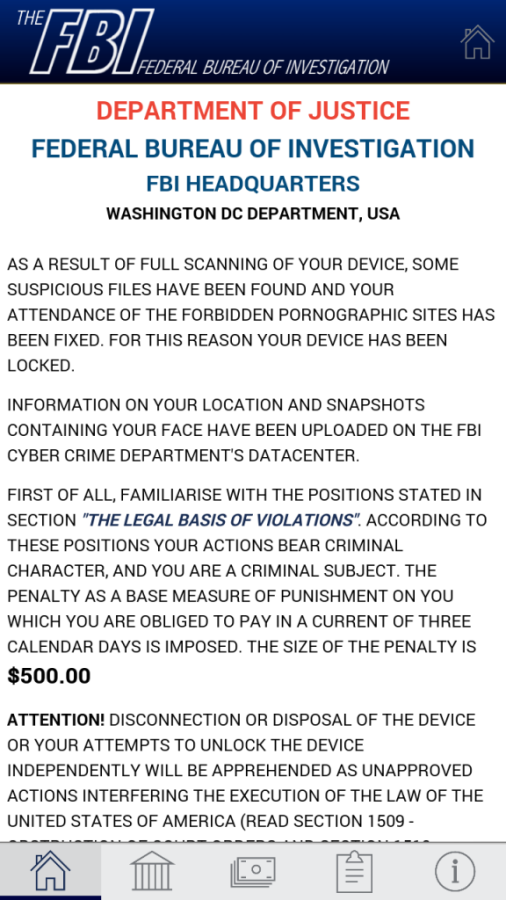

После вышеописанных манипуляций, пользователь видит псевдоофициальное сообщение о блокировке устройства, якобы от лица ФБР. От жертвы требуют оплатить «штраф» в размере $500, в связи с посещением порносайтов.

Однако платить в данном случае совершенно бесполезно. Троян меняет PIN-код на случайную комбинацию, которую не сообщает своим хозяевам. После смены PIN-кода он уже неизвестен никому.

Удалить LockerPIN можно, запустив устройство в безопасном режиме, или воспользовавшись Android Debug Bridge (ADB). Однако если PIN-код уже был изменен, то делу это не поможет. Единственный способ сбросить PIN-код на устройстве без root-доступа, это произвести откат устройства к заводским настройкам, что также приведет к удалению всех пользовательских данных.

Фото: Kasperky Lab