Китайский поисковый гигант Baidu случайно поставил под удар порядка 100 млн Android-устройств. В комплекте Moplus SDK, который компания предоставляет разработчикам, обнаружили опасный баг. И хотя данный комплект не должен быть доступен широкой публике, у девелоперов он пользуется успехом: Moplus использовался для создания 14 000 приложений, и лишь 4000 из них были разработаны инженерами Baidu.

Уязвимость в SDK обнаружили специалисты WooYun.og, а затем подтвердили эксперты компании Trend Micro. Баг назвали Wormhole, то есть «Червоточина».

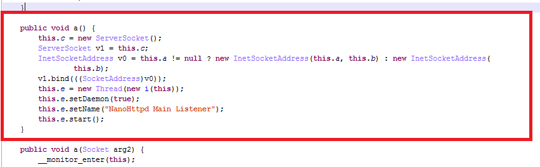

Когда пользователь обращается к приложению, для создания которого использовался Moplus, SDK автоматически запускает на этом устройстве локальный HTTP-сервер, работающий на фоне. Открытые TCP-порты у этого сервера не всегда одни и те же. В частности, специалисты Trend Micro изучали приложения Baidu Map (com.baidu.BaiduMap, 8.7.0) и “奇闻异录”( com.ufo.dcb.lingyi, 1.3). Они обнаружили, что порт 6259 привязан к com.ufo.dcb.lingyi, а порт 40310 к com.baidu.BaiduMap.

Всё вышеописанное позволяет атакующему удаленно устанавливать соединение с этим HTTP-сервером, отправляя команды на определенные порты. Никакой аутентификации не требуется. В итоге злоумышленники могут получить доступ к данным о местонахождении пользователя, информации из его поисковых боксов и так далее. К тому же, хакеры способны удаленно добавлять на устройство контакты, скачивать файлы с устройства или загружать свои. При помощи команды «sendintent» можно также совершать телефонные звонки, отправлять сообщения и устанавливать любые приложения, без ведома пользователя. SDK поддерживает «тихую» установку APK на устройства с root-доступом.

Эксперты Trend Micro пишут, что данная уязвимость, возможно, даже опаснее Stagefright, так как эксплуатировать ее куда легче: в данном случае не потребуется задействовать социальную инженерию. Более того, хакеры уже знают о бреши. Специалисты заметили как минимум один образчик малвари (ANDROIDOS_WORMHOLE.HRXA), который эксплуатирует данную уязвимость.

Компании Baidu и Google уже уведомили о проблеме. Китайский гигант даже выпустил новую версию SDK, удалив из набора часть функций, но не до конца. HTTP-сервер по-прежнему работает (прекратили работать некоторые команды), хотя представители Baidu уверяют, что бекдора и угрозы более не существует. Эксперты придерживаются иного мнения, к тому же они подсчитали, что приложения, содержащие Moplus и опасный баг, установлены суммарно на 100 млн устройств.