В ходе слежки за некой хакерской группой и изучения ее поведения, специалисты компании Palo Alto Networks обнаружили троян, который получил название «Bookworm». Вредонос преимущественно использовался для атак на различные цели в Таиланде и очень похож на PlugX (Korplug) RAT, который ИБ-специалисты не раз наблюдали в ходе вредоносных кампаний в Китае. Сначала специалисты Palo Alto Networks вообще приняли Bookworm за некий клон PlugX, слишком уж похожим было поведение малвари, однако позже выяснилось, что Bookworm – самостоятельная «боевая единица», с уникальной модульной архитектурой.

По данным Palo Alto Networks, ядро Bookworm создано для перехвата нажатий клавиш и похищения данных из буфера обмена, то есть, на первый взгляд, это банальный кейлоггер. Однако вренодос способен подгружать дополнительные модули с C&C-сервера, которые значительно расширяют его возможности.

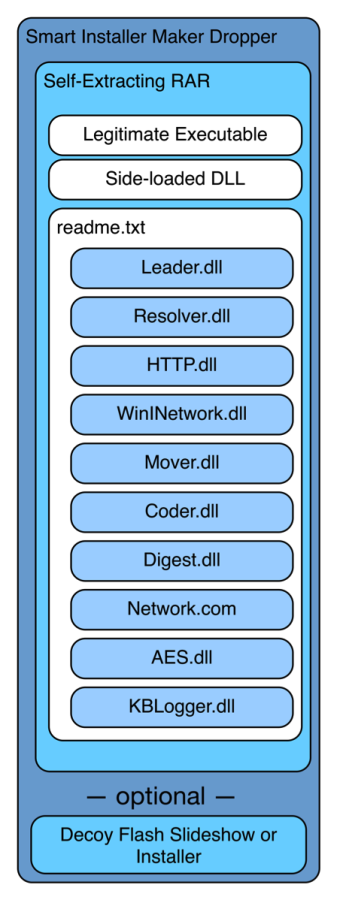

Впервые Bookworm был замечен исследователями в августе текущего года. Атакующие использовали инсталлятор, созданный с помощью инструмента Smart Installer Maker, чтобы спрятать малварь либо в самораспаковывающемся RAR-архиве, либо во Flash-анимации. На машине жертвы создавались легитимные исполняемые файлы, DLL «Loader.dll» и файл readme.txt. Для запуска Loader.dll и загрузки других DLL модулей, использовались компоненты антивирусного ПО: Kaspersky Anti-Virus (ushata.exe) или Microsoft Security Essentials (MsMpEng.exe).

Loader.dll, в свою очередь, расшифровывает readme.txt, чтобы задеплоить шеллкод, который расшифровывает основной компонент трояна: Leader.dll и ряд других DLL-файлов. Эксперты отдельно отмечают тот факт, что каждый из этих DLL создан для исполнения своих собственных функций, и они хранятся не на диске – малварь оперирует исключительно в памяти зараженного устройства.

Все эти модули предоставляют функции API основному модулю Bookworm и используются для различных целей: от шифрования и расшифровки данных, до общения с C&C-сервером.

«Авторы Bookworm проделали огромную работу, чтобы создать модульный фреймворк, который остается очень гибким, хотя способен запускать некоторые дополнительные модули напрямую с C&C-сервера», — пишут специалисты Palo Alto Networks в блоге.

Пока эксперты Palo Alto Networks не сообщают, какие именно компании (или пользователи каких стран) подверглись атаке нового модульного трояна, однако обещают представить развернутый отчет в скором будущем.