Пару недель назад, в начале ноября текущего года хакер, известный под псевдонимом Coldzer0, взломал сайт и форумы компании vBulletin, судя по всему, воспользовавшись для этого некой 0day-уязвимостью. Компания vBulletin так и не подтвердила данную информацию, хотя по следам взлома был оперативно выпущен патч, а сотни тысяч паролей пользователей были обнулены. Теперь специалисты компании Symantec предупреждают: хакеры целенаправленно атакуют платформу vBulletin, используя ту же брешь, которой воспользовался Coldzer0.

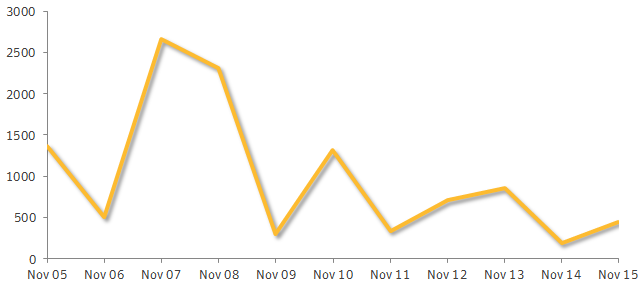

Согласно данным Symantec, начиная с 5 ноября 2015 года, хакеры взяли новую уязвимость на вооружение. Вначале специалисты компании фиксировали порядка 2500 попыток таких атак в день. Баг, обнаруженный Coldzer0, позволяет удаленное исполнение произвольного кода. Уязвимость затрагивает vBulletin 5 Connect, начиная с версии 5.1.4 и до 5.1.9.

Специалисты Symantec сообщают, что хакеры начинают атаку с проверки версии vBulletin. Затем, если версия подвержена обнаруженной Coldzer0 проблеме, атакующие закачивают на скомпрометированную машину шелл-скрипт, при помощи которого похищают конфиденциальные данные (информацию о системе и сети, данные пользователей, а также приватные ключи, из заранее известного списка, состоящего из 130 файлов и директорий).

«Скомпрометировав сервер популярной платформы для форумов, атакующие потенциально могут продолжить атаку, так как данные системы пропускают через себя большой поток трафика, обслуживающий множество пользователей. Киберпреступники могут сделать из скомпрометированного веб-сервера ловушку, заставив ничего не подозревающих пользователей распространять малварь дальше», — пишу специалисты Symantec.

Хотя, по данным Symantec, атаки понемногу идут на убыль (на сегодня отмечают порядка 500 попыток в день), специалисты призывают всех, кто еще этого не сделал, обновиться, установив выпущенный в начале ноября патч. Дело в том, что, помимо прочего, скомпрометированные серверы такого рода пользуются большим спросом на черном рынке, так как с их помощью удобно устраивать, к примеру, DDoS-атаки.

Фото: Mike Kniec