Совсем недавно безопасность мессенджера Telegram уже была поставлена под вопрос. Тогда потенциально уязвимые места перечислил ИБ-исследователь, известный как the Grugq. Теперь финский исследователь Ола Флисбек (Ola Flisbäck) продемонстрировал, что опасения не были беспочвенны. Оказалось, собрать метаданные Telegram очень легко.

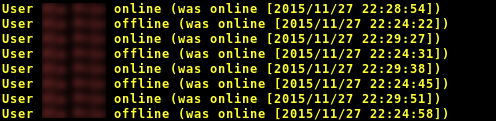

Флисбек опубликовал результаты своего небольшого исследования на GitHub. Исследователь пишет, что обмен метаданным невидим для пользователей десктопных и мобильных клиентов Telegram, но сторонние клиенты эту информацию прекрасным образом отображают. Так, воспользовавшись клиентом CLI можно увидеть все эти «невидимые» данные.

Исследователь сообщает, что официальные приложения Telegram излишне «болтливы». К примеру, клиент для Android рассылает уведомления всему списку контактов всякий раз, когда он становится «приортитетным» приложением в системе, или наоборот перестает им быть. Если у атакующего и жертвы есть несколько общих контактов, одних только этих данных хватит, чтобы понять, кто с кем разговаривал.

Хакер, фактически, может «оформить подписку» на все метаданые жертвы, просто добавив её в свой список контактов в Android. К сожалению, взаимного согласия Telegram в таком случае не спрашивает. Более того, жертва ничего об этом не узнает, так как никаких уведомлений не будет, и хакер вообще не отобразится в списке контактов Telegram.

Собрав достаточно метаданных, можно разобраться в том, когда конкретные люди разговаривали друг с другом. Казалось бы, проблема незначительная, но для мессенджера, который ставит во главу угла защиту данных и полную конфиденциальность своих пользователей, это все-таки проблема.

Фото: Windowscentral