В конце ноября 2015 года неизвестные скомпрометировали компанию VTech: производителя детских игрушек и электроники. В результате атаки пострадали данные 11 млн пользователей, в том числе и 6 млн детей. После случившегося эксперты в области информационной безопасности живо заинтересовались деятельностью компании VTech и ее устройствами. Изучив детские планшеты VTech, эксперты сделали вывод – компанию можно было не атаковать, устройства небезопасны сами по себе.

По следам громкого взлома, британская консалтинговая компания Pen Test Partners провела анализ детских планшетов Innotab. На самом деле, детского в этих гаджетах производства VTech немного. Не считая смешного дизайна и некоторого ограничения функций, это вполне полноценный планшет, работающий на базе операционной системы Android.

К сожалению, изучив устройство, эксперты пришли к неутешительным выводам. Любые данные, доверенные Innotab, повергаются риску. Добыть с детского планшета информацию о его владельце очень легко. Если устройство потерялось, было украдено или продано, все пароли, PIN-коды email-адреса, данные приложений и прочая информация, скорее всего, попадут в руки третьих лиц.

Эксперты Pen Test Partners пишут, детским гаджетам остро не хватает встроенного шифрования и нормального управления безопасностью.

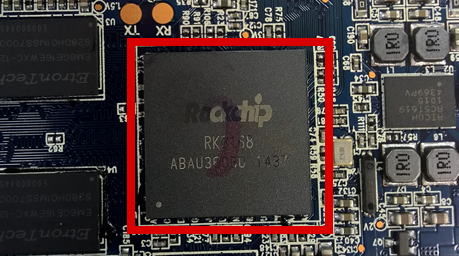

Одна из проблем заключается в том, что планшеты Innotab построены на базе процессора RockChip. Ранее специалисты Pen Test Partners обнаружили уязвимость, благодаря которой можно извлечь данные с RockChip-устройства, если оно находится в «окирпиченном» состоянии. С планшетами Innotab этот трюк тоже срабатывает.

Еще одна проблема – устройства Innotab работают под управлением Android 4.1.1, то есть версии заведомо устаревшей, подверженной множеству багов.

Также специалисты Pen Test Partners сумели сделать дамп раздела данных. Полученный дамп можно смонтировать и прочесть, обладая минимальной технической подготовкой и знаниями. Эксперты отмечают, что уязвимость, позволяющая проделать такую манипуляцию, была обнаружена более двух лет назад. Однако VTech продолжает выпускать заведомо небезопасные планшеты, которыми потом пользуются дети. Глава Pen Test Partners Кен Манро (Ken Munro) отмечает: «Большинство планшетов на базе Android предлагают пользователю шифрование, ну хотя бы самое простое».

Кроме того, исследователи обнаружили, что режим Android Debug Bridge активирован на планшетах VTech по умолчанию, что позволяет злоумышленнику легко получить root-доступ к устройству.

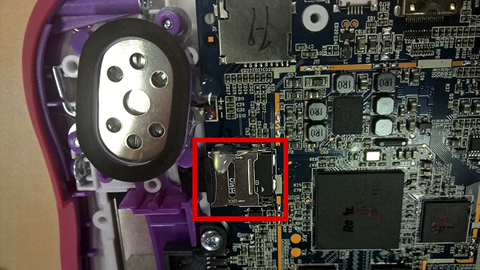

Настоящим венцом изысканий Pen Test Partners стало обнаружение карты microSD, которая была попросту приклеена клеем к материнской плате. Карта содержала файловую систему и все данные пользователя. Да, вот так просто, на обычной карточке. Судя по всему, до недавнего времени, об информационной безопасности в компании VTech вообще не думали и никогда не слышали.

Фото: VTech, Pen Test Partners