Хакер #315. Positive Hack Days Fest 3

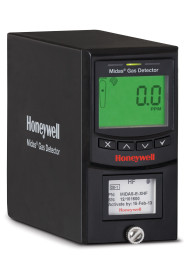

Технологический гигант Honeywell устранил несколько уязвимостей в прошивке промышленных детекторов газа Midas. Баги, найденные независимым исследователем, позволяли даже самому неподкованному хакеру получить удаленный доступ к системе.

Детекторы газа Midas используются для обнаружения токсичных, воспламеняющихся и прочих опасных для человека газов. Устройства широко применяются на предприятиях легкой и авиакосмической промышленности, при обработке полупроводниковых материалов, в лабораториях университетов, при работе со сточными водами и так далее. Люди доверяют свои жизни этим детекторам, а устройства, как оказалось, очень плохо защищены от атак.

Специалист в области информационной безопасности Максим Рапп (Maxim Rupp) обнаружил, что прошивка устройств Midas (версии 1.13b1 и ниже) и Midas Black (версии 2.13b1 и ниже) содержит две опасных уязвимости.

Первый баг получил идентификатор CVE-2015-7907 и заработал 8,6 балла по шкале CVSS . Брешь может быть удаленно использована атакующим, чтобы обойти процесс аутентификации через веб-интерфейс. После получения доступа к устройству, хакер способен внести изменения в настройки детектора газа, запустить процесс повторной калибровки устройства или активировать режим тестирования.

Эксперт рассказал изданию SecurityWeek, что для обхода аутентификации хакеру достаточно набрать прямой URL страницы, к которой нужно получить доступ. К примеру: http://<host>/Network.htm. Кроме того, Рапп обнаружил, что исходный код страницы Security.htm содержит пароль администратора в виде простого текста.

Второй уязвимости присвоен номер CVE-2015-7908. Проблема набрала 9,4 балла по шкале CVSS. Дело в том, что пароли пользователей Midas передаются в незашифрованном виде (в виде открытого текста). Объяснять, почему это плохо и чем именно чревато, полагаю, не стоит.

Компания Honeywell узнала о багах еще в июле 2015 года, — компанию проинформировали сотрудники ICS-CERT. Производитель выпустил исправления в октябре 2015 года, успешно устранив обе проблемы.

Фото: Honeywell, Contando Estrelas