Независимый турецкий исследователь Ютку Сен (Utku Sen), опубликовавший на GitHub исходники трояна-шифровальщика «в образовательных и исследовательских целях», недаром подвергался критике со стороны коллег. Хакеры создали еще одного настоящего вредоноса, на базе открытого кода Сена, и на этот раз исследователь не в силах помочь жертвам злоумышленников.

Всё же публиковать в сети исходные коды готовой, работающей малвари – не самая лучшая идея. На прошлой неделе Ютку Сен, автор созданного в научных целях вредоноса Hidden Tear, обнаружил, что на базе его кода работает настоящий шифровальщик Ransom_Cryptear.B. Исследователь поспешил успокоить общественность и заявил, что у него все под контролем. Якобы он специально помещает в свой код бэкдоры, которые потом помогут пользователям, пострадавшим от рук настоящих хакеров, восстановить данные.

Однако Hidden Tear – не единственная малварь, которую Сен опубликовал на GitHub. В тех же «образовательных целях» он обнародовал исходные коды еще одного шифровальщика: EDA2. На базе EDA2 тоже была созданная настоящая малварь, ведь Сен выложил в сеть не только исходники, но и подробную инструкцию по их кастомизации, а также написанную на PHP админку для вредоносного ПО. Хакеры просто не могли пройти мимо такого подарка.

На этот раз, в отличие от недавнего случая с Hidden Tear, хеппи-энда не будет. Код EDA2 тоже содержал страховочный бэкдор, однако исследователь продумал всё не так хорошо, как ему казалось.

Первые жертвы нового шифровальщика, созданного на базе EDA2, дали о себе знать три дня назад. Пользователи Reddit принялись жаловаться на вымогателя, который зашифровывает файлы, добавляя им разрешение .magic.

Малварь, получившая имя Magic, использует алгоритм AES, то есть применяет один и тот же ключ для шифрования и расшифровки файлов. Данный ключ не хранится на компьютере жертвы, он отправляется на удаленный C&C сервер хакеров.

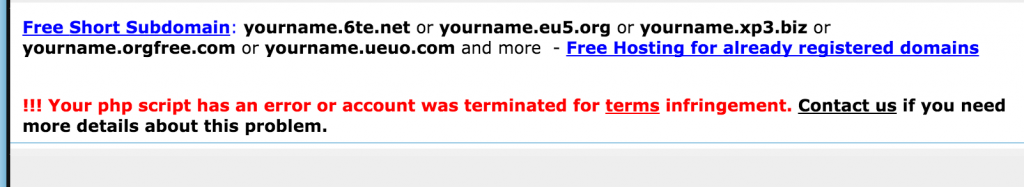

Хорошая новость: адрес сервера можно извлечь из кода шифровальщика. Плохая новость: иногда командные серверы располагаются на бесплатном хостинге, что и произошло в данном случае. Почему это плохо? Если администрация бесплатного хостинга получает жалобы на какой-то аккаунт, этот аккаунт не просто блокируется, зачастую вся информация нарушителя удаляется вместе с получением бана. А вместе с ней и ключи шифрования жертв Magic.

Ютку Сен объясняет в своем блоге, что на этот раз он допустил большую ошибку. Вымогатель EDA2 – это полноценная, работающая программа, с настоящим модулем шифрования. В EDA2 был предусмотрен бэкдор, точнее бэкдор содержался в... админке вредоноса.

Исследователь полагал, что бэкдор в панели управления позволит ему без проблем получить доступ к базе данных хакеров, похитить у них ключи шифрования и спасти жертв малвари. Только о бесплатном хостинге Сен не подумал.

Так как командные серверы авторов Magic были уничтожены провайдером бесплатного хостинга, бэкдор исследователя оказался бесполезен. Его просто не к чему применить. Если провайдер не совершит чудо и не отыщет у себя в закромах бекапы (на что никто не надеется), жертвы вредоноса могут попрощаться со своими файлами: ключи уничтожены, расшифровать данные теперь не сможет никто.

«Теперь я понимаю свою ошибку. Я отдал всё на откуп преступников. Нужно было позаботиться о защите от ошибок. Можно было создать бэкдор, копирующий БД на другой сервер и так далее, — пишет Сен в блоге. — Я удалил все файлы и коммиты проекта EDA2. Так как бэкдор никто не обнаружил, я пока не стану его разоблачать. Ведь в будущем мы можем столкнуться с другими модификациями EDA2. Простите, на этот раз я потерпел неудачу».