Разработчики популярнейшей платформы для интернет-магазинов Magento представили набор патчей, суммарно устраняющий 20 уязвимостей. Так как исправление вышло, специалисты компании Sucuri, обнаружившие критический баг в движке для сетевой торговли, смогли опубликовать подробную информацию о найденной проблеме.

Сообщается, что еще в ноябре 2015 года эксперты Sucuri обнаружили XSS-уязвимость, присутствующую в бэкэнде Magento CE (до версии 1.9.2.2 включительно) и Magento EE (до 1.14.2.2). Под угрозой находятся все, кто не использует WAF (web application firewall) и не имеет сильно кастомизированной панели управления.

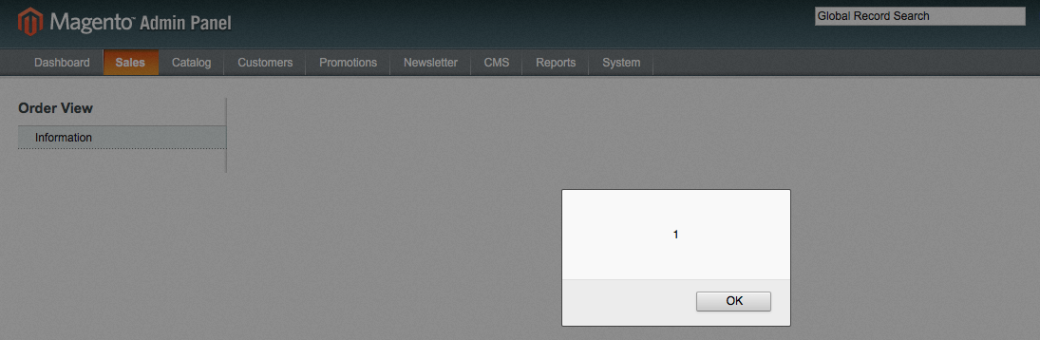

Эксплуатировать данную брешь сможет практически любой, так как глубоких технических познаний данная атака не требует: уязвимость позволяет внедрить в поле email-адреса вредоносный JavaScript код. Если атакующий заполнит форму заказа, использовав почтовый адрес вида ><script>alert(1);</script>”@sucuri.net, вредоносный код будет выполнен, когда администратор магазина откроет заказ на бэкэнде. Таким образом злоумышленник, к примеру, может перехватить cookie администратора, получить доступ к панели управления магазином, информации клиентов и так далее.

Эксперты Sucuri отмечают, что проблема очень похожа на XSS-уязвимость в плагине Jetpack для WordPress, которая была обнаружена несколько месяцев назад. Баг точно так же позволял злоумышленникам внедрить вредоносный код в поле email-адреса, а бэкэнд данный код успешно обрабатывал.

Кроме того, все вышеперечисленные версии CMS, а также ветка Magento 2.x подвержены и другой критической XSS-уязвимости. В данном случае вредоносный JavaScript код может быть внедрен в комментарий к заказу и тоже будет выполнен на бэкэнде. Для второй уязвимости также был представлен патч. Оба XSS-бага получили оценку 9.3 баллов по шкале опасности CVSSv3.