В последние недели турецкий исследователь Ютку Сен (Utku Sen) стал своеобразной знаменитостью в ИБ кругах. Сен создал «в образовательных и исследовательских целях» два вымогательских приложения: Hidden Tear и EDA2, опубликовав их исходники на GitHub. На базе этих исходных кодов вскоре появились два настоящих вредоноса, за что Сен подвергся критике со стороны коллег. 26 января 2015 года эта история совершила неожиданный поворот: теперь турецкого исследователя шантажируют разработчики настоящего вымогательского ПО, требуя, чтобы он удалил с GitHub исходные коды Hidden Tear.

Первый настоящий вредонос (Ransom_Cryptear.B), базирующийся на исходных кодах open source шифровальщика Hidden Tear, был обнаружен в середине января специалистами компании Trend Micro. Тогда Ютку Сен едва ли не самым последним узнал о том, что на базе его «экспериментальной» малвари появилась настоящая угроза.

Хотя специалисты Trend Micro не сумели разобраться с проблемой и помочь пострадавшим пользователям, турецкий исследователь сообщил, что они, похоже, даже не пытались. Дело в том, что в код Hidden Tear был встроен бэкдор, как раз на такой случай. Он позволил Сену помочь жертвам злоумышленников и восстановить зашифрованные вымогателем данные.

Второй прецедент имел место два дня назад, но события развивались уже менее радужно. Hidden Tear – не единственная малварь, которую Сен опубликовал на GitHub. В тех же «образовательных целях» он обнародовал исходники еще одного шифровальщика: EDA2. На базе этих исходных кодов неизвестными был создан вредонос Magic (малварь зашифровывает файлы, добавляя им разрешение .magic).

К сожалению, в случае EDA2 Сен просчитался: он поместил страховочный бэкдор не в код самого шифровальщика, но в код панели управления, которая тоже «входила в комплект». А создатели малвари Magic разместили свой управляющий сервер у провайдера бесплатного хостинга, который после первой же жалобы удалил аккаунт злоумышленников, вместе со всеми их данными. Ключи шифрования жертв малвари канули в Лету. Бэкдор Сена оказалось просто не к чему применить, в отсутствии командного сервера и админки как таковой. Исследователь извинился перед пострадавшими и удалил исходные коды EDA2 с GitHub.

Однако история Magic на этом не закончилась. Авторы шифровальщика Magic вышли на связь с Ютку Сеном и сообщили, что хотя провайдер и уничтожил их C&C сервер, у них на руках остались бекапы и ключи шифрования, необходимые для восстановления информации жертв.

Вначале неизвестные авторы вымогательского ПО даже хотели безвозмездно отдать ключ шифрования одному из пострадавших, проникнувшись трогательной историей о том, что бедняга лишился из-за взлома всех фотографий новорожденного сына. Но затем злоумышленники передумали. Разработчики шифровальщика Magic заявили, что готовы бесплатно раздать всем пострадавшим ключи шифрования, но взамен потребовали, чтобы Ютку Сен удалил исходные коды Hidden Tear с GitHub и заплатил им 3 биткоина (порядка $1200 по текущему курсу).

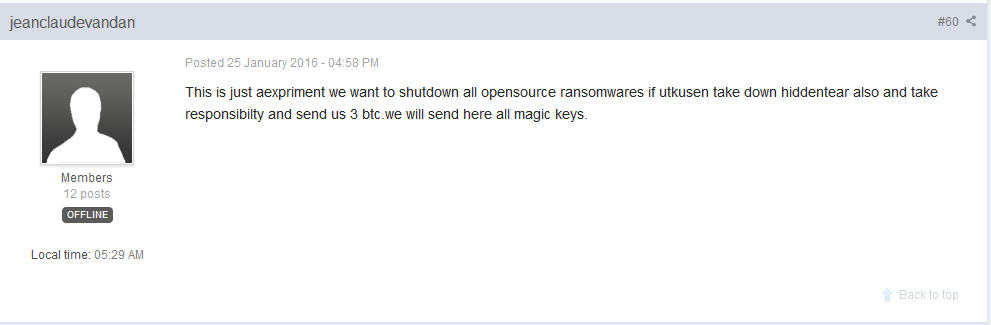

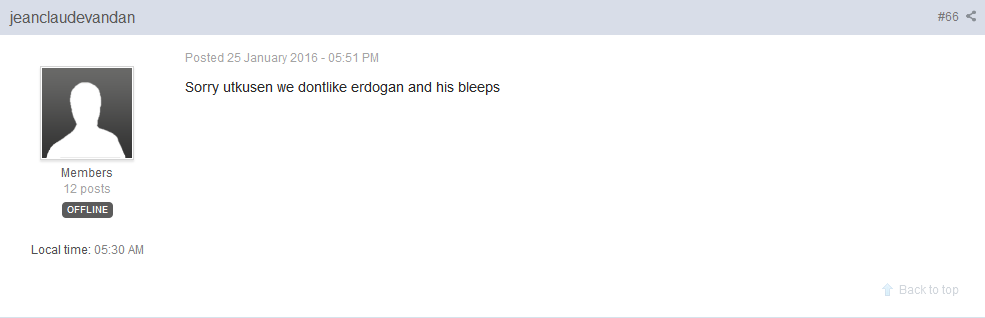

Переговоры Сена и злоумышленников частично проходили на форумах сайта Bleeping Computer, частично в почтовой переписке. Вначале Сен категорически отказался принимать условия разработчиков Magic (на форумах они пишут под псевдонимом jeanclaudevandan).

Журналисты издания Softpedia сумели связаться с исследователем и попросили его пояснить свою позицию. Сен рассказал, что во всём виновата политика, Путин, ухудшение отношений между Россией и Турцией и, конечно, не обошлось без русских хакеров.

It seems producer(s) of magic ransomware is a putin supporter russian pic.twitter.com/LrRkpohQJR

— Utku Sen (@utku1337) January 25, 2016

«Проверив их код, я обнаружил многочисленные заявления в поддержку Путина, написанные на русском. Думаю, они делают эти плохие вещи просто для того, чтобы во всём обвинили меня, ведь я турок. Похоже, всё дело в политике, они и сами пишут об этом на форумах Bleeping Computer, — объяснил Сен. — Я пообщался с ними. Они утверждают, что вымогатель Magic был создан только ради того, чтобы я мог оценить их влияние в комьюнити. Они потребовали, чтобы я удалил Hidden Tear. Возможно, проект Hidden Tear вредил их бизнесу, потому что они сами продают шифровальщики. Они не назвали мне причин, поэтому я отказался. Потому что если я соглашусь на их требования, они потребуют чего-нибудь еще, раз всё дело в политике. Я сделаю всё, что смогу, чтобы расправиться с их модификациями [EDA2], ведь они все еще не нашли мой бэкдор».

Хотя Сен четко обозначил свою позицию и не собирался вести дальнейшие «переговоры с террористами», дискуссия все же продолжилась. Банальный шантаж, с которого все началось, превратился в полноценные переговоры. Как это ни странно, в итоге стороны даже сумели прийти к соглашению.

Неизвестные разработчики шифровальщика Magic договорились Ютку Сеном, что в течение трех дней он удалит репозиторий Hidden Tear с GitHub, а злоумышленники, в свою очередь, в течение 15 дней бесплатно предоставят всем пострадавшим пользователям ключи для дешифровки файлов. Выплачивать неизвестным «неустойку» в размере трех биткоинов Сен не будет. Всех жертв вымогательского ПО теперь простят связаться с авторами малвари, написав им письмо на адрес viper1990@safe-mail.net.

Пока никто не может сказать точно, сдержат ли неизвестные свое обещание. Да и репозиторий Hidden Tear может со временем снова вернуться на GitHub. Мы продолжим следить за развитием этой истории.

Фото: Getty