Специалисты сразу нескольких компаний доложили о том, что шифрование вымогателей Petya и CryptoHost пало. Жертвам указанной малвари больше нет необходимости платить злоумышленникам выкуп, так как исследователи представили инструменты для расшифровки файлов.

CryptoHost

Вредонос CryptoHost отличается от своих собратьев-вымогателей тем, что он не шифрует файлы, а помещает определенные типы файлов в защищенные паролями RAR-архивы. Малварь охотится за 34 типами файлов и как только файлы в директории C:\Users\[username]\AppData\Roaming зашифрованы, CryptoHost требует у жертвы выкуп в размере 0,33 биткоина (порядка $140). При этом CryptoHost не имеет командных серверов, просто через определенные промежутки времени проверяет, оплатила ли жертва выкуп.

Оказалось, что авторы CryptoHost использовали для создания паролей весьма простую схему, которую обнаружила сводная команда экспертов из MalwareForMe, MalwareHunterTeam, независимый исследователь Майк Гиллеспи (Michael Gillespie) и специалисты Bleeping Computer.

Исследователи установили, что вымогатель использует для генерации SHA1 хеша ID процессора пользователя, серийный номер материнской платы и серийный номер диска C:\. Данный хеш затем применяется для присвоения имен RAR-файлам, а также для создания пароля к архивам, наряду с именем пользователя, которое закреплено за жертвой в Windows. То есть если RAR-архив расположен в C:\Users\[username]\AppData\Roaming, директория называлась 1234567890ABCDEF, а имя пользователя в Windows было Martin, пароль от архива: 1234567890ABCDEFMartin.

Для извлечения данных из архивов, также понадобится уничтожить системный процесс вредоноса. Для этого понадобится открыть Диспетчер задач, найти cryptohost.exe и остановить его. Затем можно распаковывать архивы.

Эксперты отмечают, что практически все антивирусы уже распознают CryptoHost, так что для полного избавления от малвари, достаточно позволить антивирусному ПО сделать свою работу. На сайте Bleeping Computer также опубликована подробная инструкция по удалению вредоноса.

Petya

Вымогатель «Петя» попал на радары экспертов по безопасности в конце марта 2016 года. Специалисты сразу ряда компаний отметили, что Petya отличается от общей массы шифровальщиков. Вредонос не просто шифрует сами файлы, оставляя компьютер жертвы в рабочем состоянии, но лишает пользователя доступа к жесткому диску целиком. Дело в том, что Petya проникает в Master Boot Record и препятствует загрузке ОС, а также шифрует Master File Table, или главную таблицу файлов.

Пожелавший остаться анонимным исследователь сумел взломать шифрование вредоноса. Исследователь известен только под псевдонимом Лео Стоун (Leo Stone) и в своем Twitter он сообщил о победе над вымогателем. Стоун сумел взломать «Петю», использовав генетические алгоритмы.

#petya #ransomware #defeated

— leostone (@leo_and_stone) April 9, 2016

Get your disks back here: https://t.co/vXH2ny6jdk

Результаты своего труда Стоун выложил на GitHub, а также создал два сайта, которыми жертвы вымогателя могут воспользоваться для генерации кодов дешифровки.

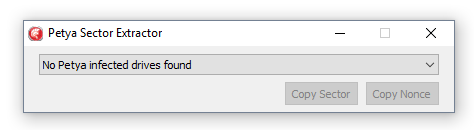

Метод Стоуна определенно хорош, но на первых порах возникла проблема. Дело в том, что для расшифровки файлов, жертвам нужно было извлечь некоторую информацию со своих жестких дисков, а это могло представлять проблему даже для профессионалов, не говоря о рядовых пользователях. К счастью, на помощь пришел эксперт компании Emsisoft Фабиан Восар (Fabian Wosar): он создал простой инструмент Petya Sector Extractor для извлечения нужной информации с диска.

Для расшифровки пострадавших файлов придется снять жесткий диск с компьютера и подключить его к другому ПК, работающему под управлением Windows. Затем нужно воспользоваться инструментом Фабиана Восара, тот обнаружит пораженные шифровальщиком области. Как только Petya Sector Extractor завершил работу, нужно нажать первую кнопку Copy Sector («Скопировать сектор»). Затем нужно перейти на сайт Лео Стоуна и вставить скопированные данные через Ctrl+V в большое поле ввода текста (Base64 encoded 512 bytes verification data). Затем снова возвращаемся к утилите Восара, нажимаем вторую кнопку Copy Nonce и так же копируем данные на сайт Стоуна, вставив данные в меньшее поле ввода (Base64 encoded 8 bytes nonce). Когда оба поля заполнены, можно нажимать Submit и запускать работу алгоритма.

Как только сайт предоставит пароль для расшифровки данных, пора вернуть жесткий диск обратно в пострадавший компьютер, включить ПК и ввести полученный код в окне вымогателя (которое загружается вместо ОС). MBR разблокируется, и информация будет расшифрована.