Независимый эксперт Майк Олсен (Mike Olsen) обнаружил, что покупать «железо» на Amazon, даже у проверенных продавцов, достаточно рисковое занятие. Олсен помогал своему другу установить новую систему видеонаблюдения, недавно приобретенную на Amazon, когда обнаружил, что камеры заражены малварью прямо из коробки.

Друг Олсена приобрел в сети набор Sony Chip HD 6 Camera 1080P PoE IP, в который входили шесть PoE камер Sony, цифровой видеорегистратор и PoE свитч. Продавцом выступала Urban Security Group (USG), которая имеет на Amazon хорошую репутацию и множество положительных отзывов.

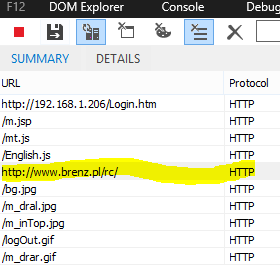

Во время настройки системы Олсен залогинился в панель управления и обнаружил, что там отсутствуют какие-либо элементы управления или настойки. Панель управления содержала только видеотрансляцию с подключенных камер. Исследователь подумал, что произошла какая-то ошибка, возможно, что-то не так с файлам CSS, и поэтому контрольная панель загружается некорректно. Олсен решил поискать баг и открыл в браузере инструменты разработчика. Но вместо ошибки исследователь обнаружил встроенный в нижнюю часть страницы iframe, связанный с польским доменом Brenz.pl.

Поиск в интернете показал, что домен Brenz.pl знаком специалистам по безопасности и ранее уже использовался для распространения малвари. Так, в 2011 году этот ресурс попадал в поле зрения аналитиков компании Sucuri. Судя по всему, домен используется для различных нелегальных операций с 2009 года.

Фактически камеры наблюдения были небезопасны сразу, прямо из коробки. Операторы Brenz.pl могут не только подключаться к чужим системам видеонаблюдения, но распространять через бекенд камер вредоносное ПО. Так, владельца камер можно заразить малварью, как только он войдет в панель управления. К тому же специалисты по безопасности уже наблюдали создание ботнетов из камер наблюдения, так что возможности злоумышленников весьма широки.

Фото: Pixabay