Сотрудники компании SentinelOne заметили, что серьезные хакерские группировки из стран Азии стали применять новую технику, позволяющую избежать обнаружения RAT (Remote Access Trojan). Данный метод позволяет не оставлять на компьютере жертвы практически никаких следов вредоносной активности и файлов.

Эксперты SentinelOne рассказали в официальном блоге, что заметили изменения в поведении шпионского RAT NanoCore (также известного как Nancrat). Хакерские группы ряда азиатских стран уже активно используют новую технику атак, и исследователи отмечают, что данный метод может вскоре может начать применяться не только в азиатских странах и не только для NanoCore. Техника гарантирует, что вредоносный пейлоуд останется исключительно в памяти устройства, ни разу не коснувшись жесткого диска жертвы в незашифрованном виде.

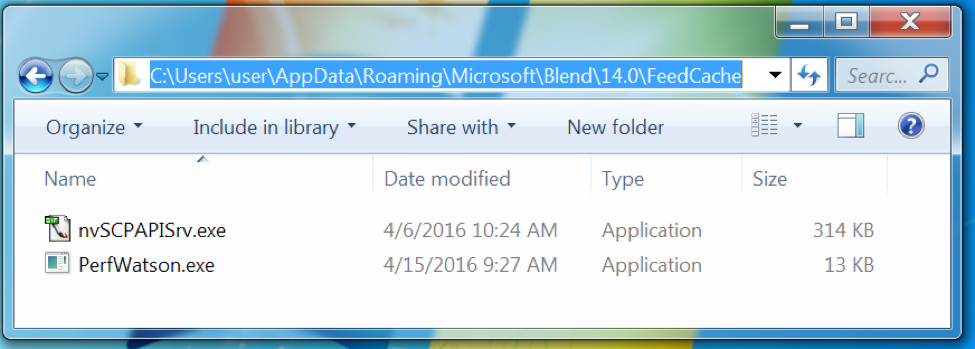

Впервые проникнув на компьютер жертвы, вредонос создает два файла: %APPDATA%\Microsoft\Blend\14.0\FeedCache\nvSCPAPISrv.exe и PerfWatson.exe по тому же адресу, а затем запускает их.

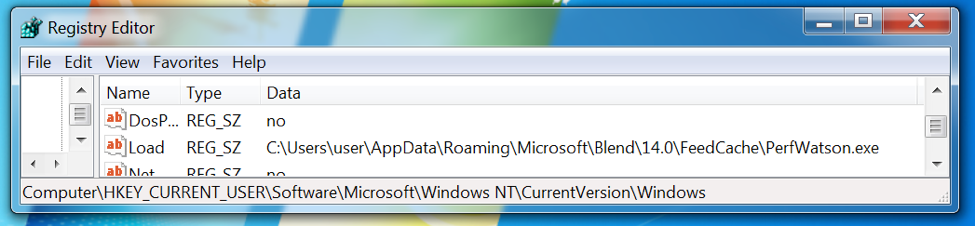

В реестре появляется HKEY_CURRENT_USER\Software\Microsoft\Windows NT\CurrentVersion\Windows\Load, указывающий на файл PerfWatson.exe.

Затем NanoCore пытается выйти на связь с управляющим сервером, а также распаковывает защищенный XOR-шифрованием .DLL-файл, который как раз ответственен за распаковку и инъекцию самого RAT в память компьютера. Настройки данного .DLL и исполняемых файлов NanoCore хранятся в зашифрованном виде внутри нескольких .PNG-изображений, куда записаны с использованием стеганографии.

Когда все компоненты расшифрованы, пейлоуд NanoCore внедряется в новый процесс, используя Win32 API. Разумеется, на жестком диске пользователя всё же останутся какие-то следы, но антивирусные решения не определят их как вредоносные. Подобную атаку вообще крайне трудно отследить, так как пейлоуд скрывается в памяти.

Подробный разбор и анализ кода вредоноса можно найти в официальном блоге SentinelOne.

Фото: SentinelOne