Так называемая тактика «scareware» используется мошенниками очень давно. Жертве демонстрируют пугающие сообщения о том, что на устройство проник вирус, или уверяют, что возникла проблема с аппаратной частью (аккумулятором, жестким диском и так далее). Пользователя вынуждают связаться с фальшивым экспертом из не менее фальшивой технической поддержки, чтобы «решить проблему». Но теперь злоумышленники перешли от запугивания к действию и подкрепляют свои угрозы делом, переняв тактику у вымогательского ПО.

Исследователи компании Malwarebytes рассказали об очередном витке эволюции малвари. Если раньше скамеры из фейковой технической поддержки уже применяли JavaScript-трюки, чтобы заблокировать пользователя на определенном сайте, в конкретной вкладке браузера, или даже показывали пользователям фальшивый BSOD, теперь они пошли еще дальше.

Раньше, до появления шифровальщиков, большой популярностью в криминальной середе пользовались блокировщики. Такая малварь не зашифровывала файлы жертвы, но блокировала компьютер, отключала клавиатуру и мышь и не давала использовать устройство, пока пользователь не заплатит выкуп. Теперь эту тактику переняли фальшивые операторы технической поддержки.

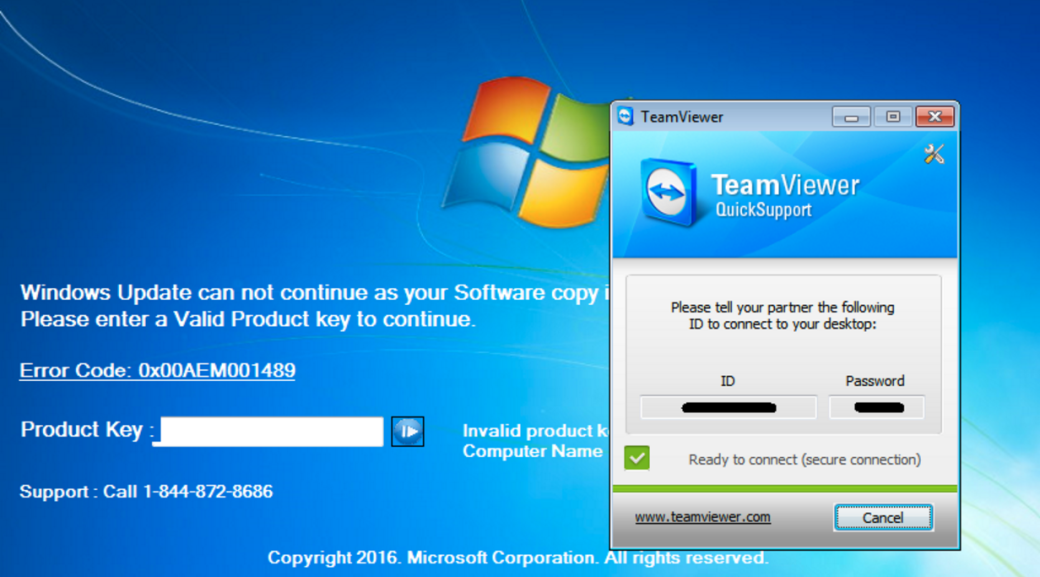

Malwarebytes сообщает, что в комплекте с неназванным легитимным ПО, под видом рекламных приложений, распространяются интересные трояны. Как только пользователь установил нужную ему программу, в нагрузку устанавливаются и рекламные приложения, которые на самом деле, являются вредоносами. Такой троянец срабатывает не сразу, он активируется только после перезагрузки компьютера. При следующем включении ПК, жертва увидит фальшивый экран обновления Windows. Когда «процедура обновления» подойдет к концу, на экране появится сообщение, гласящее, что срок действия данного ключа продукта (Windows) истек, и теперь пользователю нужно связаться с сотрудниками поддержки Microsoft по указанному телефону.

Исследователи Malwarebytes позвонили по указанному в сообщении номеру и пообщались с оператором. Тот проинструктировал их, что нужно нажать CTRL+SHIFT+T. Это сочетание клавиш запускает TeamViewer, через который оператор фальшивого колл-центра сможет войти в систему жертвы и, предположительно, удалит троян. Довести эксперимент до конца исследователям не удалось, так как оператор отказался продолжать разговор, пока жертва не заплатит $250.

Независимый исследователь slipstream/RoL тоже наткнулся на новую малварь и провел свой эксперимент. Он утверждает, что колл-центр мошенников располагается где-то в Индии, а нажатие CTRL+SHIFT+S позволит жертве отключить блокировку экрана, но не всю блокировку системы.

Также исследователь покопался в коде вредоноса и нашел жестко закодированные «серийные номера». По данным slipstream/RoL, с их помощью можно запустить окно Windows Explorer, а затем удалить троян с устройства: «h7c9-7c67-jb», «g6r-qrp6-h2» и «yt-mq-6w». Аналитики Malwarebytes с сожалением отмечают, что эти коды срабатывают далеко не для всех версий локеров.

Фото: Wired