Исследователи компании ESET сообщили, что операторы криптовымогателя TeslaCrypt свернули все свои операции, опубликовали в даркнете ключ для расшифровки данных и извинились перед своими жертвами.

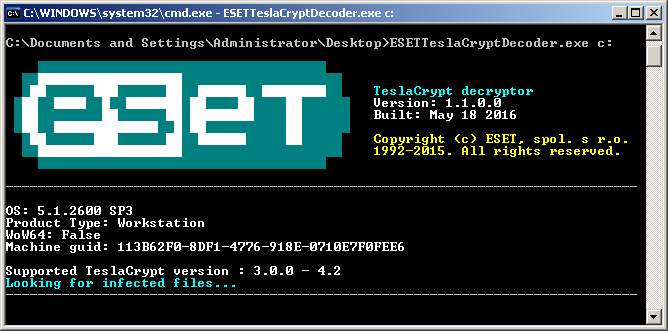

Представители компании ESET сообщают в официальном блоге, что вышла новая версия их собственной утилиты для восстановления данных, зашифрованных TeslaCrypt. Однако пока ИБ-специалисты работали над новой версией своего продукта, им стало известно, что операторы вымогателя вообще сворачивают свою активность.

Анонимно, под видом очередной жертвы TeslaCrypt, исследователи связались с авторами малвари, использовав для этого официальный канал «технической поддержки», предлагаемый самим вредоносом. Эксперты попросили авторов шифровальщика опубликовать мастер ключ для дешифровки данных, раз им уже все равно. Как на странно – это сработало, злоумышленники действительно обнародовали ключ.

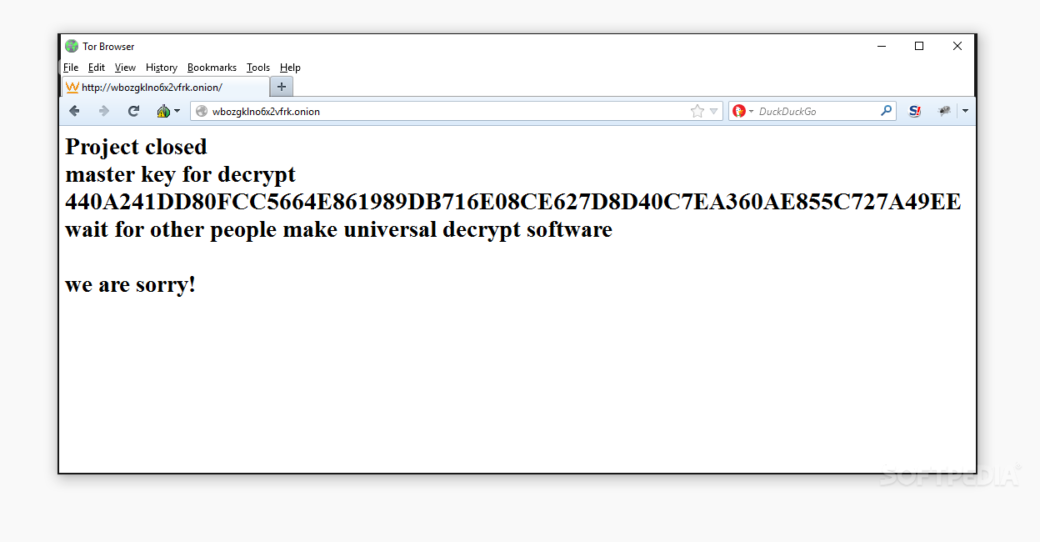

Послание создателей TeslaCrypt размещено в даркнете, на тот самом сайте, куда жертвы должны зайти, чтобы заплатить выкуп. Приведенный ключ работает для TeslaCrupt v3 и v4, которые обычно изменяют расширения файлов на .xxx, .ttt, .micro и .mp3.

«Проект закрыт. Мастер-ключ для дешифровки: [...] Подождите, скоро другие люди сделают универсальную программу для расшифровки файлов. Мы просим прощения!», – гласит сообщение.

Универсальные программы для восстановления данных действительно уже появились: это упомянутая утилита ESET, а также обновленная версия TeslaDecoder.

Аналитики Bleeping Computer пишут, что заметили снижение активности шифровальщика еще некоторое время назад. Напомню, что совсем недавно, в первом квартале 2016 года, TeslaCrypt входил в тройку самых распространенных вымогательских программ, наряду с CryptoWall и Locky. Встает вопрос, зачем операторам малвари резать курицу, несущую золотые яйца? Исследователь Bleeping Computer Лоренс Абрамс (Lawrence Abrams) утверждает, что авторы TeslaCrypt попросту решили использовать в своих кампаниях другую, более эффективную малварь — CryptXXX.

О шифровальщике CryptXXX мы писали неоднократно. Так, в конце прошлой недели исследователи в области информационной безопасности обнаружили новую версию этого вымогателя, против которой оказались бессильны существующие инструменты для расшифровки файлов. Ранее, в апреле 2016 года, бесплатную утилиту RannohDecrypter для восстановления информации после атак CryptXXX представила «Лаборатория Касперского». Исследователи «ЛК», похоже, восприняли появление новой версии CryptXXX как челлендж и ожидали этого. Так эксперты еще раз обновили свою утилиту RannohDecrypter 13 мая и утверждают, что инструмент работает даже против последних версий вымогателя.