Ранее на этой неделе мы рассказывали о малвари Backdoor.MAC.Eleanor, которая атакует пользователей macOS, поднимая на зараженной машине домен .onion. Специалисты компании ESET сообщили, что им удалось обнаружить очень похожего вредоноса, который использует Tor2Web и похищает пароли, хранящиеся в Keychain.

Троян получил имя Keydnap, и впервые он был замечен еще в мае 2016 года, тогда это была версия 1.3.1. В июне 2016 года исследователи уже наблюдали версию 1.3.5.

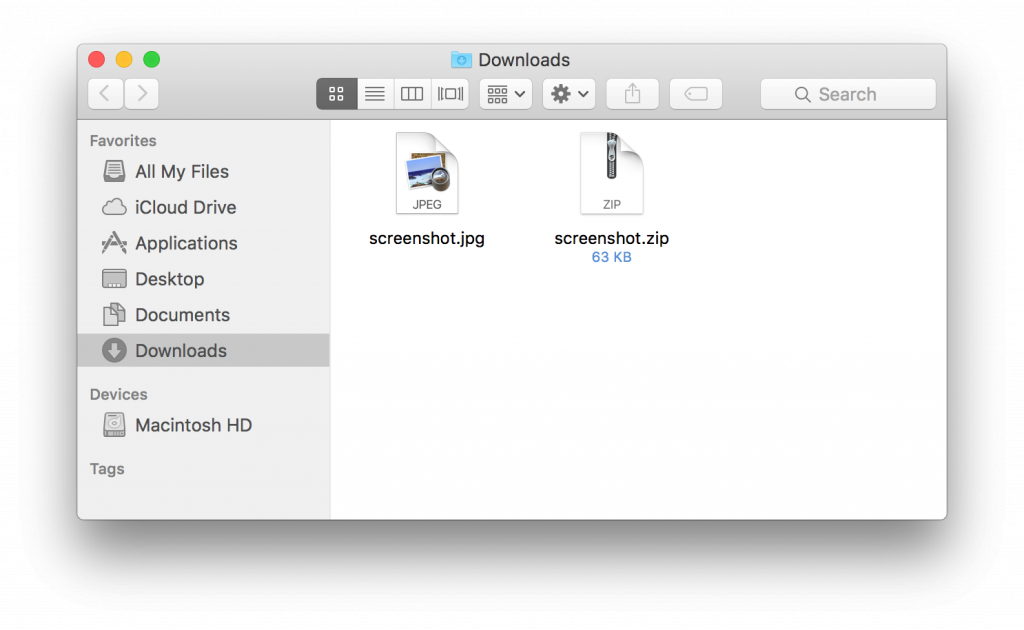

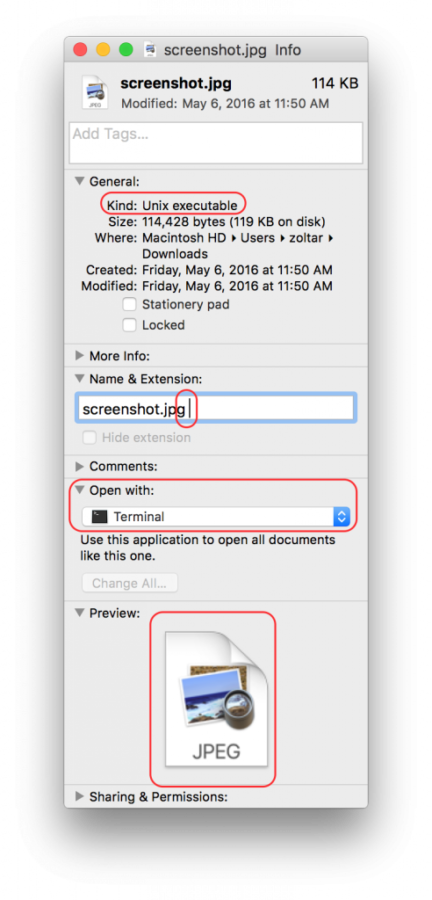

Исследователи пишут, что в целом механизм работы малвари прост, хотя и разбит на несколько этапов. Все начинается с фишингового письма, с которому приложен .zip-архив. Внутри архива, на первый взгляд, содержится обычная картинка и текстовый файл. На самом деле, это замаскированный исполняемый файл Mach-O, так как в конце расширения файла стоит невидимый пробел, а значит, если попытаться открыть файл, будет запущен терминал.

Если файл из архива будет выполнен, через консоль будет осуществлен ряд операций. При этом, чтобы жертва ничего не заподозрила, троян также покажет ей картинку или откроет текстовый файл, которые якобы содержались в архиве. На самом деле в этом время происходит скачивание бекдора Keydnap и его установка в качестве LaunchAgent, а затем осуществляется скачивание изображения или текстового файла для отвлечения внимания пользователя.

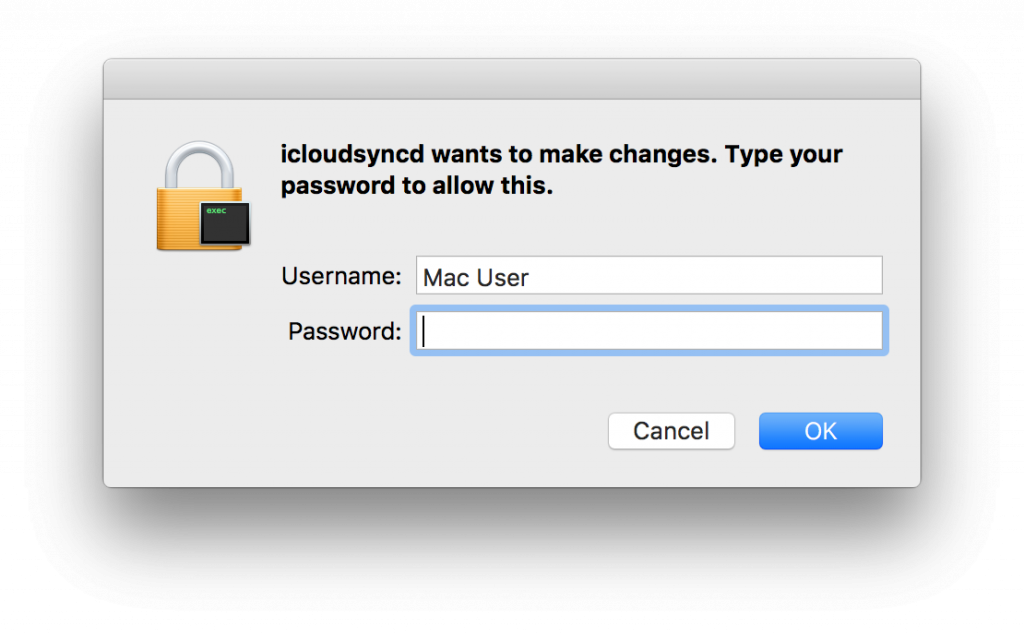

Keydnap работает с правами текущего пользователя, но пытается получить root-привилегии в системе, запрашивая у жертвы учетные данные.

Укрепившись в системе, Keydnap делает дамп содержимого Keychain, используя для этих целей проект Keychaindump, proof-of-concept код которого свободно размещен на GitHub.

Похищенные данные малварь передает на свой управляющий сервер, используя для этих целей сервис onion.to, который создает Tor2Web прокси через HTTPS. Затем Keydnap ждет дальнейших указаний, он способен: обновиться из зашифрованного base64 файла; обновиться через URL; расшифровать и выполнить зашифрованный base64 файл или скрипт на Python; скачать и выполнить исполняемый файл или скрипт посредством URL; запросить привилегии администратора при следующем запуске; расшифровать и выполнить (или прекратить выполнение) файла calledauthd_service.

Исследователи пишут, что на данный момент они насчитали два управляющих сервера. Основываясь на картинках-приманках, которые троян показывает пользователям на ранней стадии заражения, эксперты предположили, что вредонос может быть ориентирован на исследователей в области информационной безопасности или хакеров. Дело в том, что среди изображений-приманок встречаются скриншоты контрольной панели с управляющего сервера ботнета или дампы банковских карт, что вряд ли заинтересует рядовых пользователей.

«Пока нескольких кусочков головоломки не хватает. Мы все еще не знаем, насколько распространен Keydnap, и сколько жертв насчитывается на данный момент, — пишут в заключение исследователи ESET. — Несмотря на то, что OS X имеет множество защитных механизмов, которые помогают избегать угроз, по-прежнему можно обмануть пользователя и выполнить вне песочницы вредоносный код, просто подменив иконку файла Mach-O».

Фото: Pixabay