В мае 2016 года специалисты компании «Доктор Веб» обнаружили трояна BackDoor.TeamViewer.49, который устанавливал на зараженные компьютеры приложение TeamViewer и использовали его в качестве прокси. Теперь компания сообщает, что у этого вредоноса появился «собрат»: BackDoor.TeamViewerENT.1 (он же Spy-Agent) тоже использует в работе легальные компоненты TeamViewer.

Данное семейство троянов известно с 2011 года, и авторы малвари регулярно выпускают новые версии вредоносов, развивая свой «продукт». Эксперты пишут, что по архитектуре BackDoor.TeamViewerENT.1 напоминает BackDoor.TeamViewer.49, состоящий сразу из нескольких модулей. Но если найденный в мае троян использовал TeamViewer только для того, чтобы загрузить в память атакуемой машины вредоносную библиотеку, то новый бэкдор применяет TeamViewer для шпионажа.

Основные вредоносные функции малвари сосредоточены в библиотеке avicap32.dll, а настройки хранятся в зашифрованном конфигурационном блоке. Помимо специально созданной злоумышленниками вредоносной библиотеки троянец сохраняет на диск атакуемой машины необходимые для работы TeamViewer файлы и папки, а также несколько дополнительных файлов-модулей.

При этом злоумышленники эксплуатируют легитимные возможности Windows: если для работы приложению нужна загрузка динамической библиотеки, система сначала попытается найти файл с таким именем в той же папке, откуда была запущена программа, и лишь потом — в системных папках Windows. Так, приложению TeamViewer действительно необходима библиотека avicap32.dll, которая по умолчанию хранится в одной из системных директорий Windows. Малварь сохраняет вредоносную библиотеку с таким же именем прямо в папку с легитимным исполняемым файлом TeamViewer, в результате чего система загружает в память троянскую библиотеку вместо настоящей.

После запуска BackDoor.TeamViewerENT.1 отключает показ ошибок для процесса TeamViewer, устанавливает атрибуты «системный», «скрытый» и «только для чтения» своим собственным файлам и файлам этой программы, а затем перехватывает в памяти процесса TeamViewer вызовы функций этого приложения и ряда системных функций. Если для нормальной работы TeamViewer на атакованном компьютере не хватает каких-либо файлов или компонентов, троянец скачивает их со своего управляющего сервера. Помимо этого, если BackDoor.TeamViewerENT.1 обнаруживает попытку запуска программ «Диспетчер задач Windows» и Process Explorer, он завершает работу процесса TeamViewer на зараженной машине. Подключившись к управляющему серверу, бэкдор может выполнять следующие команды злоумышленников:

- перезагрузить ПК;

- выключить ПК;

- удалить TeamViewer;

- перезапустить TeamViewer;

- начать прослушивание звука с микрофона;

- завершить прослушивание звука с микрофона;

- определить наличие веб-камеры;

- начать просмотр через веб-камеру;

- завершить просмотр через веб-камеру;

- скачать файл, сохранить его во временную папку и запустить;

- обновить конфигурационный файл или файл бэкдора;

- подключиться к указанному удаленному узлу, после чего запустить cmd.exe с перенаправлением ввода-вывода на удаленный хост.

Данные команды открывают перед злоумышленниками широкие возможности для шпионажа за пользователями зараженных компьютеров, включая похищение конфиденциальной информации. В частности, известно, что с помощью этого троянца киберпреступники устанавливали на зараженные машины малварь из семейств Trojan.Keylogger и Trojan.PWS.Stealer.

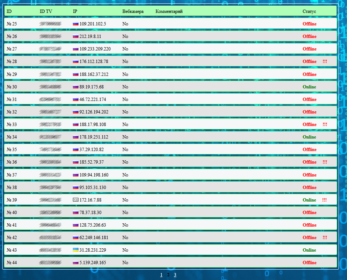

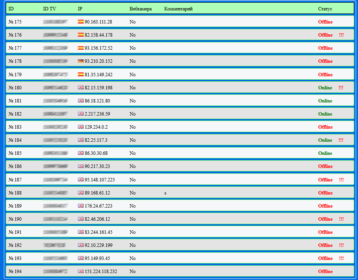

Аналитики компании «Доктор Веб» провели исследование, в ходе которого удалось выяснить, что злоумышленники в разное время атакуют в основном жителей ряда определенных стран и регионов. Так, в июле 2016 года от атак в основном страдали жители Европы, особенно резиденты Великобритании и Испании, а в августе 2016 года злоумышленники переключились на резидентов США. Также специалисты обнаружили немало зараженных устройств на территории России.