Эксперты компании PhishLabs представили бесплатный инструмент для расшифровки файлов, пострадавших в результате атаки малвари Alma. Взломать вредоноса исследователям удалось, осуществив man-in-the-middle атаку, что и помогло понять, как работает «официальный» декриптер злоумышленников.

Нового вымогателя Alma, появившегося в этом месяце, обнаружили специалисты Proofpoint, а также изучили эксперты BleepingComputer. Хотя исследователи пришли к выводу, что малварь еще находится на стадии разработки, вместе с этим стало ясно, что даже на данном этапе Alma уже представляет серьезную угрозу. На момент изучения шифровальщик уже массово распространялся посредством эксплоит кита RIG.

Проникнув в систему, Alma генерирует случайное пятизначное расширение для файлов и приступает к шифрованию, с применением AES-128. Также каждой жертве присваивается уникальный восьмизначный ID, который создается на базе серийного номера диска C:\ и MAC-адреса первого сетевого интерфейса в списке.

Малварь атакует широкий спектр файлов, но не трогает директории, в имени которых присутствует: $recycle.bin, system volume information, program files, programdata, program files (x86), windows, internet explorer, Microsoft, Mozilla, chrome, appdata, local settings, recycler, msocache и Unlock_files_.

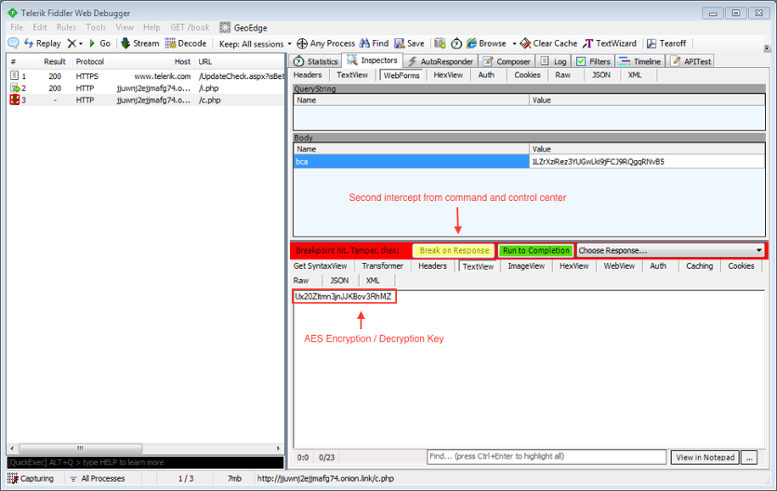

Так как разработчики малвари защитили свой «продукт», экспертам пришлось поломать голову над тем, с какой стороны лучше подступиться к Alma. К счастью, специалисты PhishLabs заметили слабое место в работе вредоноса. Во время шифрования файлов Alma разбивает процесс на две фазы. Сначала начинается процесс шифрования, а затем вымогатель связывается с управляющим сервером и пересылает посредством HTTP ключ AES в виде открытого текста. Так как AES является симметричным алгоритмом, ключ может использоваться как для шифрования файлов, так и для их расшифровки. Однако после завершения процесса шифрования, ключ пользователю недоступен, если только он не хранит логи сетевого трафика.

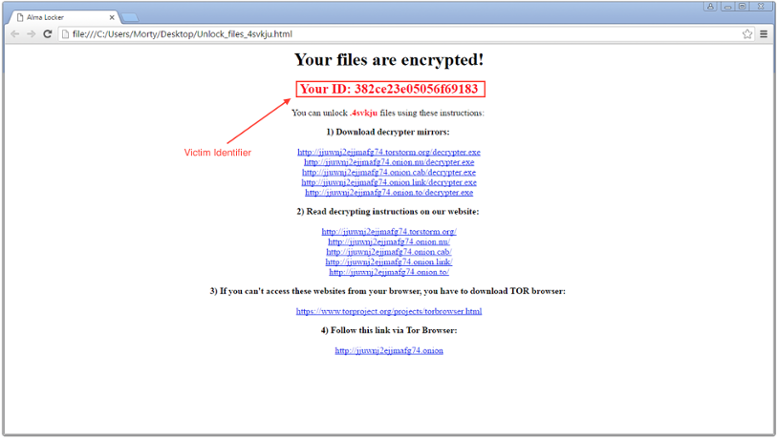

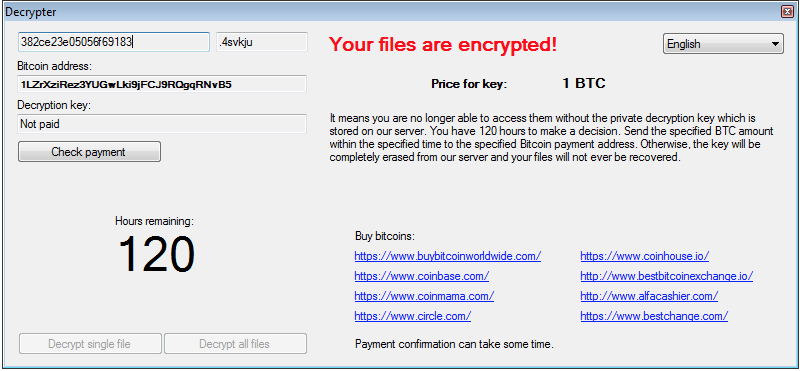

Когда шифрование файлов окончено, Alma выводит на экран сообщение с требованием выкупа, отсылая пострадавшего на сайт в зоне .onion, откуда можно скачать инструмент для дешифровки данных, созданный самими злоумышленниками. Только после скачивания декриптера, пользователь получает дальнейшие инструкции: адрес биткоин-кошелька и информацию о размере выкупа, который составляет 1 биткоин (около 585 долларов), а также узнает, что для оплаты у него есть 120 часов.

Исследователям PhishLabs удалось извлечь исходный код декриптера, который не был защищен обфускацией, при помощи Red Gate .NET Reflector и понять, что инструмент уязвим к атакам типа man-in-the-middle. Разобравшись в механизме работы инструмента для дешифровки, эксперты использовали Fiddler чтобы подделать ответы управляющего сервера. В итоге специалисты PhishLabs создали C-Sharp файл, при помощи которого данные можно восстановить совершенно бесплатно.

Со всеми подробностями проделанной экспертами работы можно ознакомиться в блоге компании.