Более десяти лет назад пользователи Windows впервые столкнулись с атаками, использующими DRM в Windows Media Player. Тогда выяснилось, что открытие защищенного файла через Windows Media Player приводит к появлению диалогового окна DRM: пользователю сообщают, что у него нет права проигрывать данный контент и предлагают ссылку, пройдя по которой, можно приобрести или подтвердить лицензию. Некогда мошенники распространяли через KaZaA и eMule пиратскую музыку и фильмы, но вместо ссылки на лицензию, встраивали в свои файлы ссылки на малварь. Хотя теперь на дворе уже 2016 год, данный вектор атак по-прежнему используют скамеры.

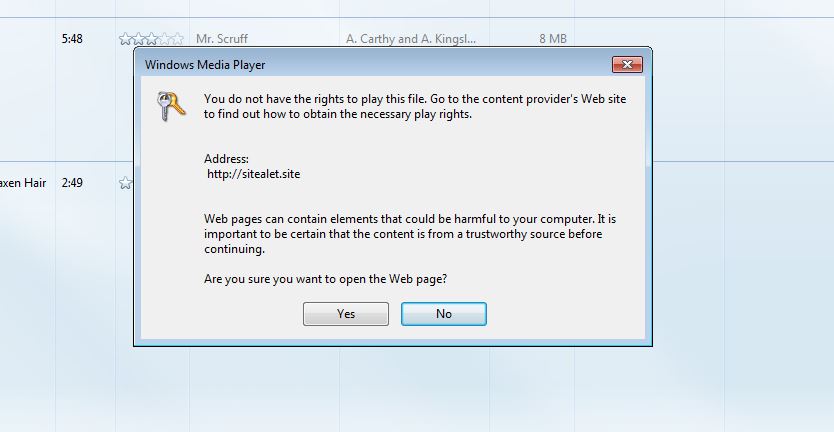

Специалисты компаний Cyren и Cybermoon сообщают, что старая мошенническая тактика успешно применяется и в наши дни. Теперь скамеры комплектуют популярные фильмы DRM-ссылкой, которая якобы ведет на скачивание необходимых для просмотра видеокодеков, но на самом деле содержит малварь (см. верхнюю иллюстрацию).

Злоумышленники распространяют фильмы, содержащие вредоносный DRM-контент через торрент-трекеры и не только. В частности, исследователи пишут, что им известно о случае, когда пользователь скачал зараженный файл War-Dogs-2016-720p-BrRip-x264-SiNNERS с трекера ThePirateBay. После предупреждения о необходимости загрузить дополнительные кодеки, жертва согласилась скачать их с сайта xvidcodecrepair.com. Как ни странно, после этого на компьютер пострадавшего была загружена не только малварь: скачанный файл Codecfix.exe содержал и кодеки DivX с официального сайта DivX, очевидно, чтобы замаскировать атаку.

Разработчикам Microsoft известно о данном векторе атак с 2006 года. Тем не менее, компания, разумеется, не стала отключать DRM-функции в Windows Media Player, вместо этого DRM-popup пополнился предупреждением следующего содержания: «Веб-страницы могут содержать контент, который может нанести вред вашему компьютеру. Перед продолжением убедитесь, что контент происходит из доверенного источника».