В начале сентября 2016 года специалисты MalwareMustDie предупредили о трояне, написанном на языке Lua. Малварь получила имя LuaBot. Тогда анализ угрозы показал, что троян нацелен на заражение Linux-систем, будь то IoT-устройства или веб-серверы. Эксперты предположили, что малварь используется для организации DDoS-атак. Однако французский исследователь в области информационной безопасности рассказал, что ему удалось пообщаться с автором LuaBot, и тот отверг эти обвинения.

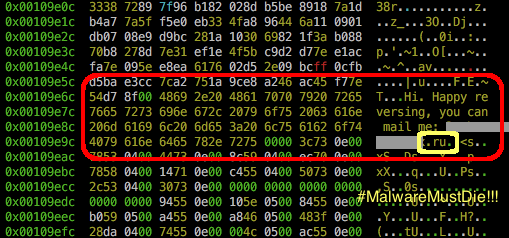

Напомню, что в ходе первичного изучения трояна, реверс-инжиниринг помог выявить в коде послание от автора: «Привет. Удачного реверса, можете писать мне [email-адрес на домене .ru]». Именно на этот адрес и написал французский исследователь, известный под псевдонимом x0rz. Результаты своего короткого интервью с создателем малвари он опубликовал в блоге.

Оказалось, что автор трояна совсем не рад вниманию СМИ и экспертов, так как он «старался работать тихо». По его мнению, эксперты часто ошибаются, что произошло и в случае LuaBot, над которым хакер работает уже несколько лет. Автор трояна утверждает, что многие устройства заражены сразу несколькими видами малвари, и LuaBot спутали с другими вредоносами. Так, LuaBot якобы никогда не имел отдельных бинарных модулей, и представляет собой единый elf-файл.

На вопрос «кто вы?» автор малвари ответил так:

«Простой парень, который любит программировать. Я не знаком с ИБ-специалистами, программистами или членами хакерских группировок, так что, наверное, лучше всего сказать, что я никто».

Затем автор трояна сообщил, что он создавал LuaBot максимально безвредным, а исследователи явно приписали его вредоносу «заслуги» другой малвари.

«Я начал заниматься этим для развлечения, а теперь еще и ради денег. Я стараюсь не вредить роутерам и их пользователям, поэтому мой бот не ворует пароли и не занимается спуфингом DNS. И я не держу никаких сервисов [для DDoS-атак], как те парни из vDos. Я работаю с людьми только лично, в частном порядке и стараюсь не связываться с правительствами, банками и другой хренью».

Также хакер рассказал, что он старается использовать не только общеизвестные уязвимости для заражения устройств, так как действовать в стиле скрипт-кидди ему не хочется. По его словам, примерно половина багов являются публичными, тогда как другую половину он нашел сам. Также автор LuaBot утверждает, что в его распоряжении есть и ряд 0-day уязвимостей.

Между тем аналитики MalwareMustDie продолжили изучение малвари и 19 сентября 2016 года сообщили журналистам издания Softpedia, что им удалось понять, каково основное предназначение LuaBot. Все же сложно сказать, что автор LuaBot не вредит пользователям.

«Уязвимые роутеры используются для формирования ботнета, который затем используется для продажи socks-прокси для киберпреступлений. Возможность организации DDoS-атак – это не основная функция, скорее она используется для личных нужд», — рассказали специалисты.