Семейство вредоносов DressCode впервые попало в поле зрения исследователей еще в апреле 2016 года, но широкую известность получило в сентябре 2016 года. Тогда эксперты компании Check Point обнаружили вредоноса в составе более чем 40 приложений из официального каталога Google Play и сообщили, что суммарно заражено более 400 приложений в сторонних каталогах.

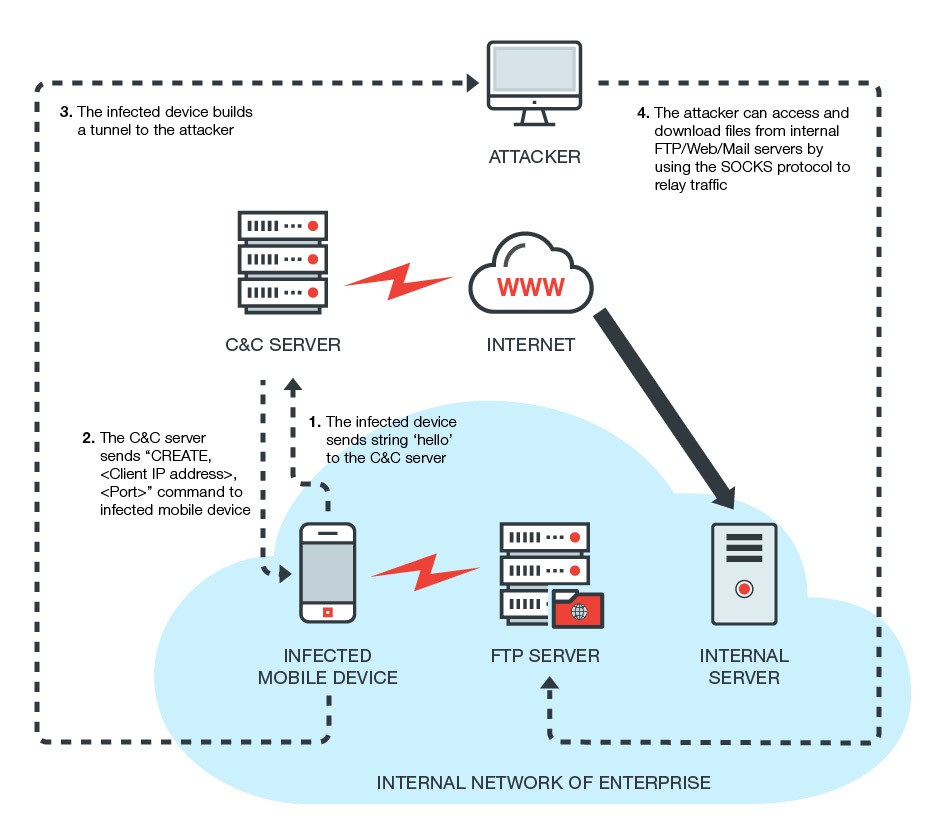

Напомню, что DressCode отличается функциональностью, которая чаще встречается в обычных троянах, ориентированных на десктопные устройства. Как только жертва скачала и установила вредоносное приложение, на ее устройстве поднимается SOCKS-прокси. Исследователи полагают, что зараженные боты в основном занимаются скликиванием рекламы, генерируя фальшивый трафик и принося финансовую выгоду своим операторам. Однако аналитики Check Point предупреждали, что подобный ботнет может использоваться и для других целей, в том числе, для проникновения в сети различных компаний. Так как малварь превращает устройство в SOCKS-прокси, через который злоумышленники пропускают трафик, атакующие могут использовать эту функцию и для проникновения в «родную» сеть девайса, в том числе защищенную и принадлежащую какой-либо организации.

Теперь собственное исследование, посвященное DressCode, представили аналитики компании Trend Micro. Исследователи пишут, что число зараженных DressCode приложений продолжает расти. Малварь прячется в играх, скинах, темах, приложениях для оптимизации работы устройства и так далее.

«Хотя методы заражения, которые использует DressCode, неуникальны, очень примечателен тот факт, что многие приложения сумели проникнуть в официальный каталог Google Play», — рассказывают эксперты Trend Micro.

Действительно, данные Trend Micro выглядят куда более удручающе. Эксперты обнаружили вредоноса в составе 3000 приложений, более 400 из которых размещены в официальном Google Play. Некоторые из них были загружены 100 000 – 500 000 раз. Эксперты Trend Micro так же отмечают, что DressCode представляет большую опасность для внутренних сетей различных компаний:

«Если зараженное устройство подключено к корпоративной сети, злоумышленник может обойти NAT-девайсы и атаковать внутренний сервер, или скачать секретные данные, используя зараженное устройство как плацдарм. Так как программы «принести свое устройство» (Bring Your Own Device, BYOD) становятся все популярнее, все больше компаний подвергают себя рискам из-за того, что их сотрудники не соблюдают осторожность, пользуясь мобильными устройствами».