Независимый исследователь Росс МакКиллоп (Ross McKillop) обнаружил, что предварительный просмотр URL в iMessage обладает существенным минусом. Функция, доступная как на macOS, так и на iOS, раскрывает данные об IP-адресе пользователя, версии ОС и другие данные об устройстве.

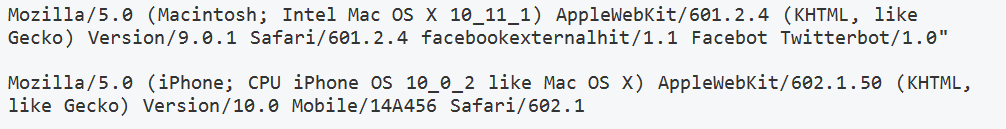

Функция предварительного просмотра URL, содержащихся в сообщении, наличествует во многих мессенджерах и сервисах, и в iMessage она должна работать так же, как в Facebook, Twitter, Skype или Slack. К сожалению, в случае с iMessage запросы отправляются с самого устройства, а не исходят от сервиса, как это происходит в Facebook или Slack. Таким образом, когда iMessage запрашивает данные о каком-либо сайте, приложение раскрывает информацию об IP-адресе пользователя и данные о его устройстве. Исследователь отмечает, что проблема касается практически всех пользователей iPad, iPhone, Mac, работающих как на macOS, так и iOS.

МакКиллоп пишет, что данный вектор атак может использоваться по-разному. К примеру, злоумышленник может послать своей жертве ссылку на сайт, который он контролирует. Как только пользователь откроет сообщение в iMessage, даже если он не кликнет на присланную ссылку, приложение обработает URL в любом случае, и данные пользователя все равно уйдут на сторону. В теории злоумышленник может собрать данные с каждого i-устройства жертвы и на основании этой информации вычислить физическое местоположение пользователя, или, к примеру, отправить URL, что проверить, находится ли жертва дома.

Исследователь предупреждает, что проблема до сих пор актуальна, и пользователи не могут отключить данную функцию или изменить поведение приложения. МакКиллоп выразил надежду, что Apple исправит ситуацию в одном из грядущих обновлений и научит приложение использовать собственные серверы, как делают другие мессенджеры.