Вредонос Magecart впервые попал на радары ИБ-специалистов в марте 2016 года, однако первая активность малвари была зафиксирована только в мае. Тогда вредонос атаковал сетевые магазины, работающие под управлением CMS Magento и использующие систему оплаты Braintree и соответственное расширение.

Аналитики компаний ClearSky и RiskIQ продолжали следить за деятельностью Magecart все это время, и теперь сообщают, что малварь расширила свою функциональность. По данным исследователей, теперь вредоносные скрипты Magecart адаптированы таким образом, чтобы атаковать не только Magento, но так же платформы OpenCart и Powerfront. Вредонос по-прежнему представляет собой простой JavaScript, который добавляется в код скомпрометированного ресурса. Само заражение, как правило, осуществляется через различные уязвимости в CMS, а иногда злоумышленники компрометируют и сам сервер, на котором работает ресурс.

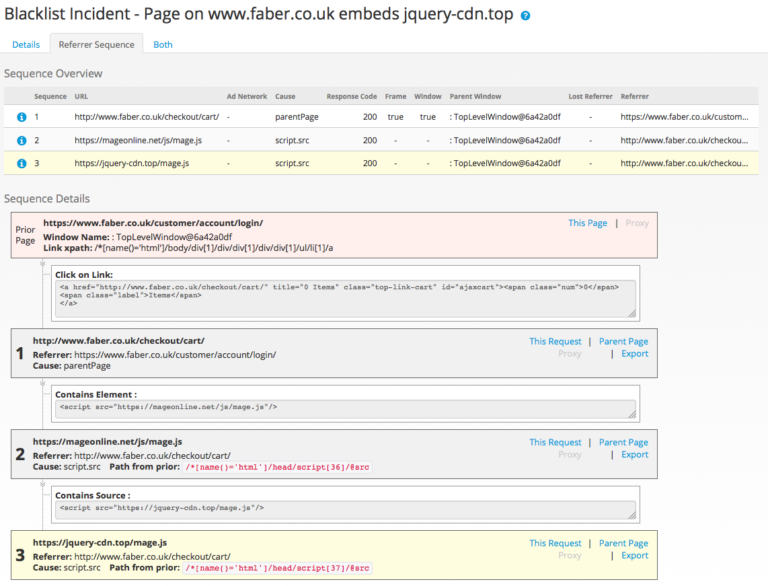

Сама атака происходит в два этапа. Сначала Magecart проверяет, перешел ли пользователь на страницу оформления и оплаты заказа. Как только жертва добирается до этого URL, Magecart входит во вторую фазу атаки и активирует еще один компонент, содержащий кейлоггер. Малварь перехватывает все данные, которые пользователь вводит в соответствующие поля и отсылает их на сервер злоумышленников. Если же по умолчанию на странице оформления и оплаты заказа нет полей, которые интересуют злоумышленников, Magecart может добавить их на страницу искусственно.

Эксперты отмечают, что авторы малвари понимают, как нужно заметать следы. Так, вредоносные скрипты подгружаются посредством HTTPS, с разных доменов, которые меняются от одной инфекции к другой. Передача похищенных данных тоже осуществляется через HTTPS.

Аналитики RiskIQ предупреждают, что Magecart ворует данные как из магазинов, которые осуществляют обработку платежей самостоятельно, так и из магазинов, которые используют для этих целей сторонние решения. К примеру, малварь может воровать информацию о банковских картах с сайтов, которые пользуются услугами систем оплаты Braintree или VeriSign.

От атак Magecart уже пострадали такие крупные магазины как Everlast и Faber & Faber. Полный список скомпрометированных ресурсов доступен в блоге компании RiskIQ.

Фото: Depositphotos