Независимый исследователь из Великобритании Генри Хоггарт (Henry Hoggard) случайно обнаружил на сайте PayPal уязвимость, позволяющую обойди двухфакторную аутентификацию.

Стоит отметить, что это далеко не первый случай, когда исследователи находят в PayPal подобные баги. К примеру, осенью 2015 года глава Vulnerability Lab Бенджамин Кунц Меджри (Benjamin Kunz Mejri) обнаружил в API мобильных приложений компании PayPal уязвимость, позволяющую миновать двухфакторную аутентификацию и получить доступ даже к заблокированному аккаунту платежной системы.

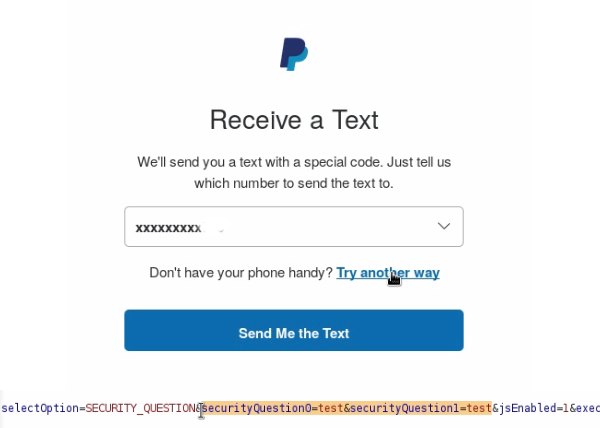

Проблема, найденная Хоггартом не так масштабна. Исследователь пишет, что обнаружил баг случайно, когда оказался в отеле, где телефон не ловил сигнал, и получить код авторизации посредством SMS-сообщения не представлялось возможным. Хоггарт заметил, что на странице авторизации PayPal присутствует ссылка «Try another way» («Попробовать другой способ»), которая предлагает пользователю другие опции, как раз на тот случай, если телефон не доступен. Так, PayPal просит пользователя ответить на секретный вопрос.

Хоггард обнаружил, что при помощи обычного прокси атакующий может перехватить и изменить запросы, которыми пользователь обменивается с сервером PayPal. В результате атакующий сможет обойти двухфакторную аутентификацию и проникнуть в чужой аккаунт. Причем никаких специальных навыков и глубоких познаний атака не требует: достаточно удалить из HTTP-запроса параметры securityQuestion0 и securityQuestion1.

Хоггард пишет, что сообщил PayPal о проблеме еще 3 октября 2016 года, и 21 октября баг был устранен.