В последнее время немалую популярность приобрели небольшие IoT-устройства, как правило, выполненные в форме плоской таблетки. Такую "метку" можно прикрепить к любому гаджету в качестве «противоугонного» маячка. Также такие трекеры, использующие для работы Bluetooth и GPS, удобно прикреплять к ключам, сумкам и другим предметам, потерять которые было бы крайне нежелательно.

Исследователи из компании Rapid7 изучили работу сразу нескольких устройств: TrackR Bravo компании TrackR, а также iTrack Easy компании KKMCM и Nut, производимого Zizai Tech. Все маячки работают в паре со специальными приложениями для iOS и Android, которым и передают данные о местоположении искомого предмета. Специалисты Rapid7 обнаружили множество брешей в работе данных приложений, заставляющих в очередной раз задуматься о безопасности IoT-девайсов.

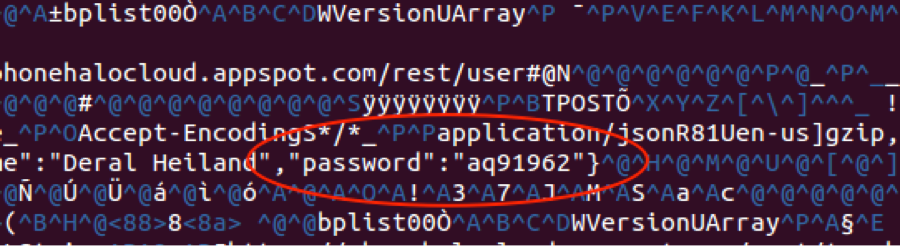

В работе TrackR Bravo было выявлено четыре серьезных проблемы. Так, приложение для iOS хранит пароли от облачных аккаунтов в формате обычного текста, а также производит спаривание с другим устройством без надлежащей аутентификации и допускает неавторизованный доступ к данным GPS. Фактически злоумышленники могут получить доступ к информации прямо из браузера, никакие учетные данные для этого не понадобятся. Исследователи отмечают, что аутентификация, похоже, требуется только в том случае, если была инициирована процедура синхронизации данных из облака, в ходе установки или переустановки приложения.

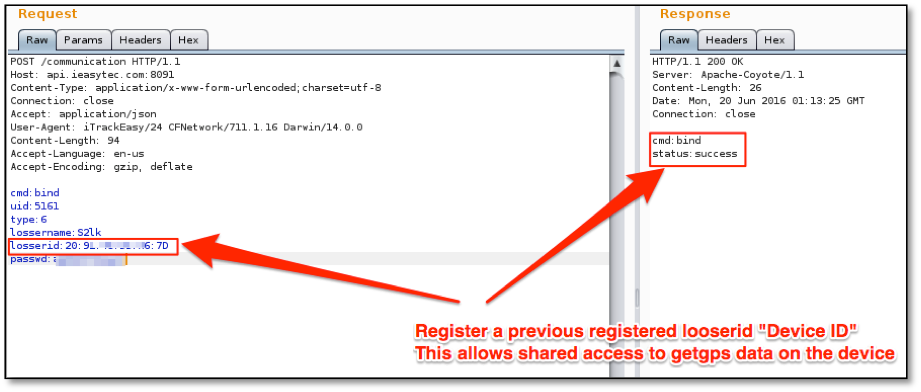

Маячки iTrack Easy содержат пять различных уязвимостей. На близком расстоянии, через Bluetooth, атакующий может перехватить tracking ID устройства, он же BLE MAC-адрес. Данная информация может быть использована для регистрации нескольких аккаунтов, то есть злоумышленник не только получит доступ к данным GPS, но и сможет их подменить без какой-либо аутентификации. Кроме того, iTrack Easy не используют cookies для поддержания и определения сессий легитимных пользователей, что позволяет применить man-in-the-middle атаку и скомпрометировать аккаунт. Также приложение для iPad хранит пароли от облака зашифрованными с применением Base64, по сути, в виде обычного текста.

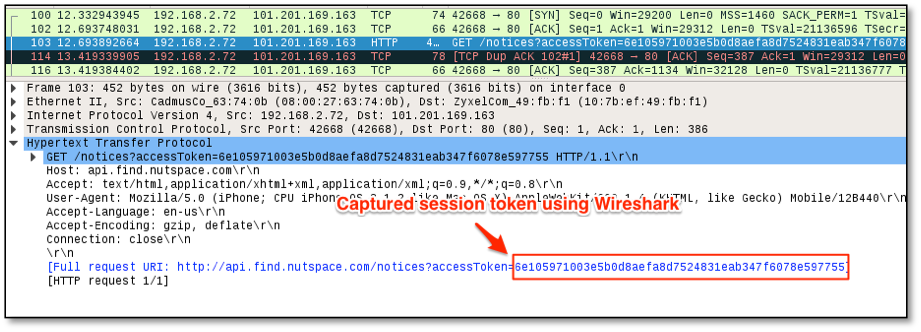

Трекеры Nut страдают от тех же проблем, что и их конкуренты, хотя содержат только три уязвимости. Приложение для iPad хранит пароли незашифрованными в cache.db. Всё то же приложение для iPad также допускает утечку токенов сессий, которые содержатся прямо в URL. При помощи man-in-the-middle атаки атакующие могут перехватить данные и скомпрометировать аккаунт. Также маячки Nut допускают спаривание с другими устройствами через Bluetooth без надлежащей аутентификации, что позволяет третьему лицу внести изменения в атрибут device name («имя устройства»).

Также исследователи проверили работу трекера The Tile и соответственного приложения. Это устройство, единственной из всех, показало себя хорошо, и исследователи не обнаружили в его работе никаких серьезных проблем.