Специалисты компании «Доктор Веб» обнаружили интересную малварь. Исследователям не так часто выпадает шанс поймать узкоспециализированных вредоносов, которые применяются для таргетированных атак, но обнаружение BackDoor.Crane.1 – как раз такой случай.

BackDoor.Crane.1 был найден в ноябре 2016 года. Исследователи сообщают, что троян использовали в ходе целенаправленной атаки на два крупнейших российских предприятия, занимающихся производством портальных и грузоподъемных кранов, а также сопутствующего оборудования. Аналитики компании пишут, что вредонос был создан с целью промышленного шпионажа, а российские производители строительных подъемных кранов явно стали жертвами недобросовестной конкурентной борьбы.

Бэкдор и две другие вредоносные программы, которые он загружал на зараженные машины, воровали с инфицированных компьютеров конфиденциальную информацию. Основной целью атакующих были финансовые документы, договоры и деловая переписка сотрудников. Кроме того, малварь с определенной периодичностью делала снимки экранов зараженных ПК и отправляла их на принадлежащий злоумышленникам управляющий сервер.

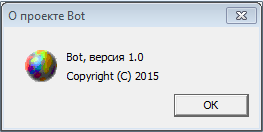

Анализ показал, что текущая версия вредоноса скомпилирована 21 апреля 2016 года, однако среди ресурсов трояна исследователи нашли окно «О проекте Bot», которое не отображается на экране при работе программы. Вероятно, авторы малвари забыли его удалить при заимствовании кода. Окно содержит строку «Copyright © 2015».

Анализ показал, что текущая версия вредоноса скомпилирована 21 апреля 2016 года, однако среди ресурсов трояна исследователи нашли окно «О проекте Bot», которое не отображается на экране при работе программы. Вероятно, авторы малвари забыли его удалить при заимствовании кода. Окно содержит строку «Copyright © 2015».

Создав на диске атакуемой машины файл конфигурации, BackDoor.Crane.1 загружает в память собственные модули, а затем начинает с определенными интервалами обращаться к управляющему серверу, в ожидании команд. Аналитики отмечают, что в процессе обмена информацией с C&C-сервером троян использует в качестве значения параметра User-Agent строку «RSDN HTTP Reader». Исходя из этого, исследователи предположили, что фрагменты кода были скопированы с сайта для разработчиков rsdn.org.

BackDoor.Crane.1 имеет несколько модулей, которые могут быть установлены по команде злоумышленников. Каждый из них выполняет какую-либо конкретную задачу. Среди них:

- выполнение переданной с управляющего сервера команды с использованием интерпретатора команд cmd;

- скачивание файла по заданной ссылке и сохранение его в указанную папку на инфицированном компьютере;

- составление и передача на управляющий сервер перечня содержимого заданной директории;

- создание и передача на управляющий сервер снимка экрана;

- загрузка файла на указанный злоумышленниками сервер с использованием протокола FTP;

- загрузка файла на указанный злоумышленниками сервер с использованием протокола HTTP.

Некоторые модули BackDoor.Crane.1 скачивали и устанавливали на зараженные компьютеры двух написанных на языке Python троянцев, которым были присвоены имена Python.BackDoor.Crane.1 и Python.BackDoor.Crane.2. Бэкдор Python.BackDoor.Crane.1 обменивается с управляющим сервером информацией с использованием протокола HTTP и может выполнять практически тот же набор команд, что и сам BackDoor.Crane.1. Однако к уже перечисленным выше функциям добавилось еще несколько:

- получить список файлов и каталогов по заданному пути;

- удалить указанные файлы;

- прекратить работу указанных процессов;

- скопировать заданные файлы;

- передать на управляющий сервер список запущенных процессов, информацию об операционной системе и дисках зараженного ПК;

- завершить собственную работу.

Python.BackDoor.Crane.2, в свою очередь, предназначен для выполнения на инфицированном компьютере полученного с управляющего сервера шелл-кода.

Исследователи пишут, троян, интересующийся башенными кранами — это один из немногих случаев узконаправленной атаки с применением вредоносного ПО, зафиксированных за последнее время. Ранее, в 2011 году, специалистам «Доктор Веб» доводилось исследовать троян BackDoor.Dande, целенаправленно ворующий информацию у аптек и фармацевтических компаний. Также в 2015 году, был обнаружен троян BackDoor.Hser.1, прицельно атаковавший оборонные предприятия.