На прошлой неделе специалисты компании Kryptowire сообщили, что продукция китайской фирмы Shanghai Adups Technology Company представляет опасность для пользователей. Исследователи обнаружили, система обновления ПО FOTA (Firmware Over The Air), которую разрабатывает и продает Adups, содержит скрытый бэкдор. Он не только регулярно отсылает на серверы компании SMS-сообщения пользователя и его журнал звонков, но и собирает данные об устройстве и может обновлять или удалять приложения, скачивать и устанавливать дополнительное ПО, а также удаленно выполнять произвольные команды и повышать свои привилегии на устройстве. При этом решениями компании Adups пользуются более 400 мобильных операторов и производителей, а продукты компании установлены на 700 млн Android-устройств по всему миру.

Теперь специалисты компании Anubis Networks сообщили, что в продукции другой китайской компании, Ragentek Group, обнаружена похожая функциональность, хотя в данном случае производитель ПО не собирал информацию о пользователях и не передавал ее на китайские серверы.

История, стоящая за обнаружением проблемы, практически идентична истории Kryptowire. Все началось с того, что один из специалистов Anubis Networks приобрел бюджетный смартфон BLU Studio G. Как оказалось, устройство использует небезопасную «воздушную» (Over-the-Air, OTA) систему обновлений, которая разработана компанией Ragentek Group.

Исследователи выяснили, что OTA-система поставляется на многих девайсах в предустановленном виде и всегда работает с root-правами. Система связывается с серверами посредством незащищенного канала, а значит, хакеры могут реализовать man-in-the-middle атаку, подделав ответ сервера и передав смартфону жертвы совсем не легитимные обновления и команды. Кроме того, специалисты обнаружили в коде продукта функциональность, благодаря которой система обновлений скрывает свое присутствие на устройстве, подобно руткиту. Просмотрев активные процессы, исследователи так и не смогли обнаружить каких-либо следов процессов обновления, хотя на деле таковые были.

В коде ПО были обнаружены жестко закодированные адреса трех серверов, но только один из этих доменов оказался зарегистрирован. Исследователи не растерялись и зарегистрировали два других домена на себя, что позволило им не только опередить в этом вопросе возможных злоумышленников, но также в теории позволяло эксплуатировать бэкдор и отправлять произвольные команды всем смартфонам, на которых установлена система обновлений Ragentek Group. Также исследователи смогли собрать статистику о том, на каком количестве устройств вообще работает данный бэкдор. Таких девайсов оказалось более 2,8 млн (порядка 55 моделей различных производителей).

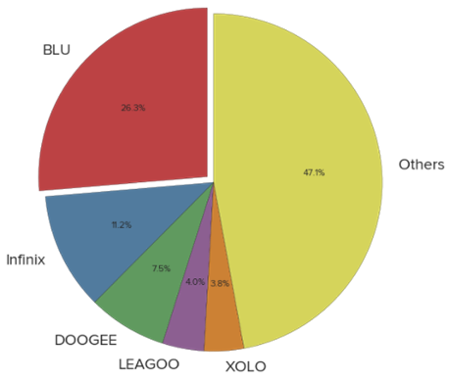

По данным специалистов Anubis Networks, в основном «заражены» смартфоны компании BLU Products, но также проблемное ПО содержат устройства таких вендоров, как Infinix Mobility, DOOGEE, LEAGOO, IKU Mobile, XOLO и Beeline (да-да, наш российский «Билайн» с аппаратом Beeline Pro 2). На диаграмме ниже можно увидеть процентное соотношение девайсов. В категорию «Другие» (Others) были отнесены все устройства, которые не удалось идентифицировать. Исследователи отмечают, что на «других» устройствах может быть установлен тот же бэкдор, но может быть установлено и другое ПО, которое тоже обращается к данным серверам.

Специалисты Anubis Networks пишут, что уже уведомляют всех пострадавших вендоров, и в этом им помогают сотрудники BLU Products, Google и US-CERT. Последние присвоили проблеме идентификатор CVE-2016-6564 и выпустили собственное официальное предупреждение, в котором перечислили все известные модели аппаратов, на которых обнаружен бэкдор:

- BLU Studio G

- BLU Studio G Plus

- BLU Studio 6.0 HD

- BLU Studio X

- BLU Studio X Plus

- BLU Studio C HD

- Infinix Hot X507

- Infinix Hot 2 X510

- Infinix Zero X506

- Infinix Zero 2 X509

- DOOGEE Voyager 2 DG310

- LEAGOO Lead 5

- LEAGOO Lead 6

- LEAGOO Lead 3i

- LEAGOO Lead 2S

- LEAGOO Alfa 6

- IKU Colorful K45i

- Beeline Pro 2

- XOLO Cube 5.0