Специалисты компании Check Point предупредили о новой угрозе для Android-устройств. Вредонос Gooligan знаком специалистам не первый год, его также называют Ghost Push, MonkeyTest и Xinyinhe. Исследователи обнаружили, что малварь вернулась к активным действиям и научилась похищать аутентификационные токены.

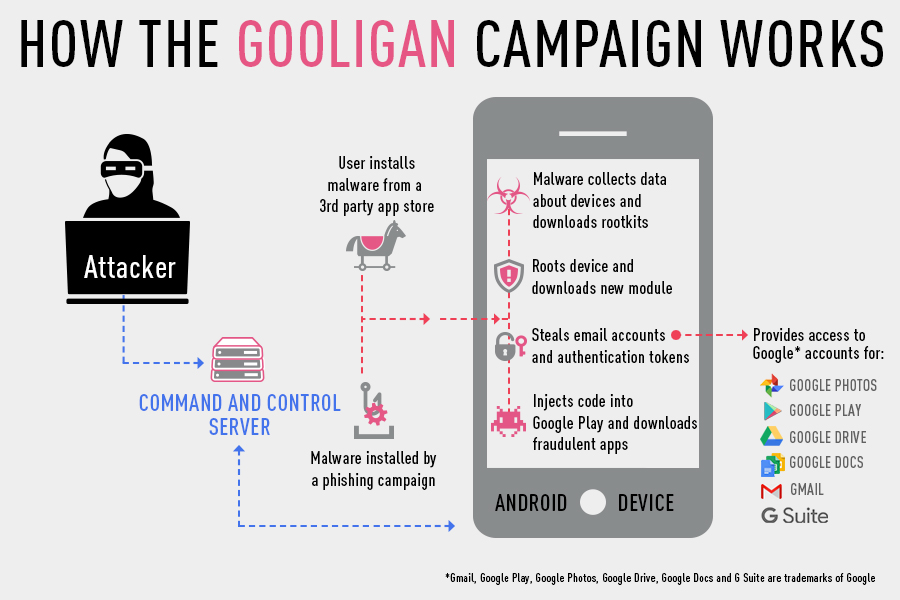

Отчет Check Point гласит, что для распространения Gooligan использует вредоносные приложения, которые размещаются в неофициальных каталогах и на различных сайтах. Проникнув на устройство, вредонос связывается с управляющим сервером и скачивает руткит, который гарантирует малвари устойчивое присутствие в системе, а также комплектуется пятью эксплоитами, позволяющими получить root-права на устройстве. Некоторые из этих эксплоитов хорошо известны, к примеру, VROOT (CVE-2013-6282) и Towelroot (CVE-2014-3153), которые способны добиться root-привилегий на девайсах с Android 4 (Jelly Bean, KitKat) и 5 (Lollipop) на борту. Стоит отметить, что эти версии ОС используют порядка 74% всех Android-устройств в мире.

Получив root-права, Gooligan устанавливает приложения из официального каталога Google App Store, а также оставляет им хорошие отзывы. Авторам малвари платят за каждую такую установку и подъем рейтинга. Кроме того, на устройство проникает adware, то есть жертве показывают навязчивую рекламу, что тоже приносит создателям вредоноса финансовую выгоду.

Однако не это делает Gooligan таким опасным. Так, взаимодействие с Google Play становится возможным благодаря аутентификационному токену Google, который хранится на любом Android-устройстве. Токен позволяет атакующим совершать действия от лица жертвы, даже не зная ее пароля. Кроме того, токен открывает злоумышленникам доступ к другим сервисам Google, таким как Gmail, Google Photos, Google Calendar и так далее.

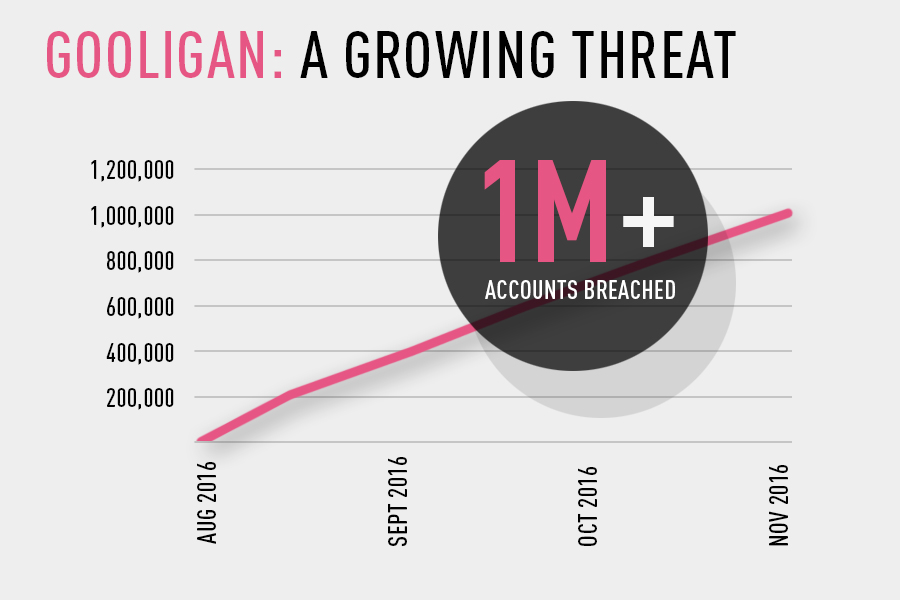

По информации исследователей, больше всего от деятельности Gooligan пострадали пользователи из Азии: 57% заражений приходится именно на них. На американцев пришлось 19% атак, на пользователей из африканских стран 15%, и еще 9% пострадавших находятся в Европе. Аналитики пишут, что малварь заражает порядка 13 000 устройств ежедневно и каждый день устанавливает на скомпрометированные девайсы около 30 000 приложений (всего с момента начала вредоносной кампании зафиксировано около 2 млн установок).

Исследователи запустили специальный сайт, где пользователи могут проверить, не скомпрометирован ли их email-адрес, ассоциирующийся с Android-девайсом. Также в блоге компании приведен список приложений, зараженных Gooligan, его можно увидеть ниже.

- Perfect Cleaner

- Demo

- WiFi Enhancer

- Snake

- pev.zvh

- Html5 Games

- Demm

- memory booster

- แข่งรถสุดโหด

- StopWatch

- Clear

- ballSmove_004

- Flashlight Free

- memory booste

- Touch Beauty

- Demoad

- Small Blue Point

- Battery Monitor

- 清理大师

- UC Mini

- Shadow Crush

- Sex Photo

- 小白点

- ajy.ics

- Hip Good

- Memory Booster

- phone booster

- SettingService

- Wifi Master

- Fruit Slots

- System Booster

- Dircet Browser

- FUNNY DROPS

- Puzzle Bubble-Pet Paradise

- GPS

- Light Browser

- Clean Master

- YouTube Downloader

- KXService

- Best Wallpapers

- Smart Touch

- Light Advanced

- SmartFolder

- youtubeplayer

- Beautiful Alarm

- PronClub

- Detecting instrument

- Calculator

- GPS Speed

- Fast Cleaner

- Blue Point

- CakeSweety

- Pedometer

- Compass Lite

- Fingerprint unlock

- PornClub

- browser.provider

- Assistive Touch

- Sex Cademy

- OneKeyLock

- Wifi Speed Pro

- Minibooster

- so.itouch

- fabullacop.loudcallernameringtone

- Kiss Browser

- Weather

- Chrono Marker

- Slots Mania

- Multifunction Flashlight

- So Hot

- HotH5Games

- Swamm Browser

- Billiards

- TcashDemo

- Sexy hot wallpaper

- Wifi Accelerate

- Simple Calculator

- Daily Racing

- Talking Tom 3

- example.ddeo

- Test

- Hot Photo

- QPlay

- Virtual

- Music Cloud