Журналисты издания Vice Motherboard в последние недели поддерживают связь с хакерами, известными под псевдонимами BestBuy и Popopret. Эти двое являются авторами вредоноса Annie (усовершенствованной версии Mirai), и именно их малварь использовалась в ходе недавних атак на оборудование провайдеров Deutsche Telekom, Eircom, TalkTalk, UK Postal Office и KCOM. Дело в том, что Annie умеет не только брутфорсить IoT-устройства посредством Telnet, но также атакует роутеры через порт 7547, используя для этого протоколы TR-064 и TR-069. Данная уязвимость была выявлена и описана в начале ноября 2016 года, и к настоящему моменту успела стать настоящей головной болью для провайдеров и пользователей.

В начале текущей недели журналисты Motherboard вновь пообщались с BestBuy, который охотно похвастался представителям СМИ, что Annie уже удалось скомпрометировать 3,2 млн роутеров. Хакер рассказал, что они с подельником запустили специальный сервер, который автоматически связывается с уязвимыми устройствами и устанавливает на них вредоносные прошивки. Эта мера призвана отрезать жертв от производителей устройств и интернет-провайдеров, которые могут обновить девайс удаленно, а также гарантирует злоумышленникам устойчивое присутствие на зараженном устройстве.

«Они [роутеры] наши даже после ребута. Они не примут никаких новых прошивок от провайдера или кого-либо еще. Боты не умрут до тех пор, пока вы не отправите устройство в мусорное ведро», — говорит BestBuy.

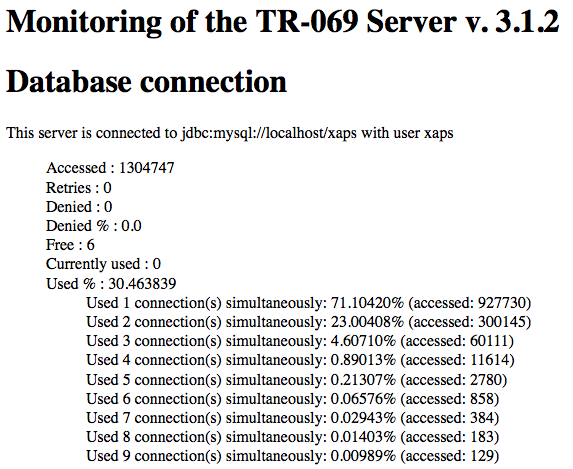

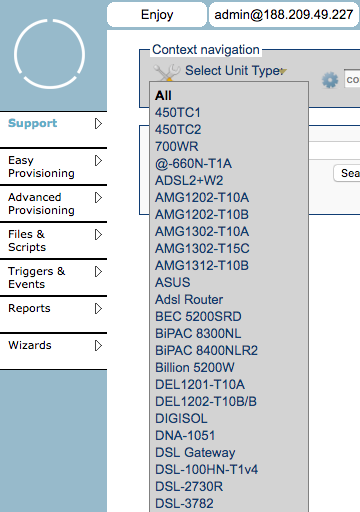

В качестве доказательства своих слов хакер поделился с журналистами ссылкой на Access Control Server. За несколько часов, на глазах представителей Motherboard, число устройств в графе «доступ получен» (accessed) увеличилось с полумиллиона до 1,3 миллиона. Также хакер предоставил доступ к серверу, с которого осуществляется раздача вредоносных прошивок. Там, в контрольной панели, журналисты обнаружили длинный список уязвимых роутеров, содержащий названия моделей и уникальные ID (см. иллюстрации ниже).

Журналисты показали скриншоты бэкэнда специалистам в области информационной безопасности и попросили их прокомментировать заявления BestBuy. Как ни странно, все опрошенные специалисты сошлись во мнении, что рассказ хакера и скриншоты журналистов выглядят более чем реалистично, и в самое ближайшее время интернет-провайдеров и владельцев роутеров может ждать новая порция плохих новостей.

«Господи боже!», — ужасается Даррен Мартин (Darren Martyn), известный ИБ-эксперт, который следит за деятельностью Mirai с самого начала. — «Если предположить, что хакеры не облажались с перепаковкой прошивки и не допустили какого-нибудь эталонного идиотизма, пока помещали в нее бэкдор, их прошивка с бэкдором должна работать просто отлично. То, что они провернули – это махинация высшего уровня».

Тем не менее, пока никому из опрошенных специалистов не удалось обнаружить ни одного скомпрометированного таким образом роутера. Сотрудник Pen Test Partners Эндрю Тирни (Andrew Tierney) отметил, что хакеры могли действительно попытаться создать собственную прошивку, однако это очень трудная задача, особенно учитывая количество устройств, которые они пытаются взять под свой контроль.

«Это значит, что нужно патчить прошивку для каждой отдельно модели, а возможно, для каждого провайдера. Некоторые прошивки патчатся за 15 минут, в других случаях на это могут уйти дни. И испортить все очень легко».