В ноябре прошлого года специалисты компании Fallible запустили онлайновый инструмент для реверс-инжиниринга Android-приложений. Исходно данное решение было создано для внутренних нужд компании, но в итоге разработчики решили, что оно может быть полезно и другим ИБ-специалистам. Так появилась онлайновая версия.

За прошедшие месяцы пользователи воспользовались инструментом Fallible, чтобы отреверсить около 16 000 приложений, и компания решила поделиться результатами этих исследований.

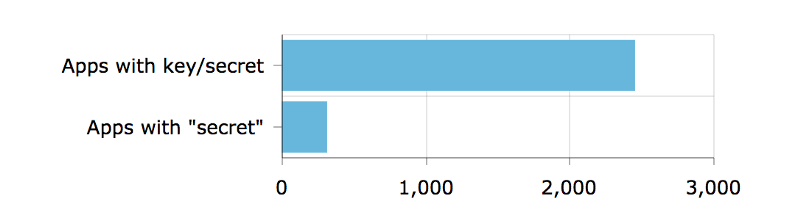

Как оказалось, около 2500 приложений из 16 000 хранят в коде различные секретные данные, которых там быть не должно. Это секретные ключи или жестко закодированные данные каких-либо сторонних сервисов. Исследователи пишут, что некоторые ключи безвредны, и их наличие в коде приложения оправдано (к примеру, ключи Google API), но так бывает далеко не всегда. Так, в коде 304 приложений обнаружились данные, которые могут представлять опасность.

«Мы обнаружили в Android приложениях самые разные секретные данные, начиная от учетных данных AWS, которые предоставляют полный доступ и могут быть использованы для полного отключения сервисов и уничтожения данных, и заканчивая API secret таких сервисов, как Uber, Twitter, Dropbox, Instagram и Stripe, учетными данными SMTP-серверов, учетными данными от MySQL/RDS/Mongo, наряду со строками подключения, что может спровоцировать утечку пользовательских данных», — рассказывает сооснователь Fallible Абхишек Ананд (Abhishek Anand)

По данным исследователей, 102 приложения содержали излишние жестко закодированные данные для взаимодействия с Twitter. Еще 59 приложений продемонстрировали такую же ошибку, только ради взаимодействия с Urban Airship. На третьем месте доступ к Amazon AWS, которым могут поделиться 10 приложений, причем в некоторых случаях доступ полный, с правом создания и удаления инстансов. Замыкают список Wootric и Instagram (8 приложений), а также Tapjoy (7 приложений).

«Любые секретные учетные данные в коде на клиентской стороне – это очень плохая идея, так как пользователь почти всегда способен их обнаружить, вне зависимости от того, насколько они обфусцированы», — резюмирует Ананд.

Исследователи Fallible призывают разработчиков дважды подумать, прежде чем включать в код жестко закодированные ключи или токены.

Напомню, что пару лет назад ][ уже рассказывал о проблеме приложений с захардкоженнымми секретами. Этому вопросу была посвящена статья Application Porno.

Фото: Depositphotos