Независимый исследователь, известный под псевдонимом East-EE, продемонстрировал обход reCAPTCHA, обусловленный тем, что он назвал «логической уязвимостью». Дело в том, что для обмана системы защиты можно использовать один из сервисов Google, а именно Speech Recognition API.

East-EE пишет, что обнаружил проблему еще в 2016 году и даже сообщил о ней специалистам Google, но, по его словам, баг до сих пор не исправили. На GitHub East-EE опубликовал proof-of-concept, который позволяет автоматизировать весь механизм взлома.

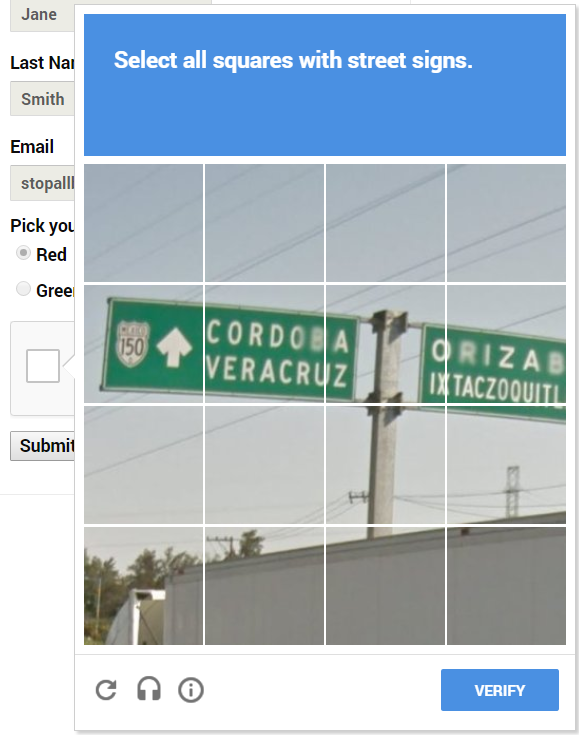

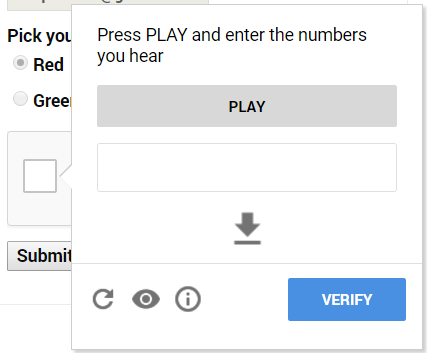

Исследователь объясняет, что против Google reCAPTCHA v2 можно использовать другой сервис Google. Так как разработчики заботятся о пользователях с ограниченными возможностями, в reCAPTCHA всегда есть возможность переключиться на аудиоверсию теста. Если при этом пользователь использует устаревший браузер, или в системе не поддерживается воспроизведение звука, Google также предоставляет возможность скачать аудиофайл.

East-EE обнаружил, что загруженный аудиофайл можно «скормить» другому сервису Google, распознающему речь — Speech Recognition API. В итоге API вернет текстовую версию записи, которую можно будет вставить в соответственное поле reCAPTCHA. Учитывая, что исследователь создал работающий proof-of-concept, позволяющий автоматизировать и ускорить этот процесс, вполне можно ожидать, что вскоре появятся веб-сервисы или расширения для браузеров, созданные на основе наработок East-EE.

Напомню, что это далеко не первый случай взлома reCAPTCHA. Так, в 2016 году исследователи из Колумбийского университета представили метод, который позволял обойти Google CAPTCHA в 70,78% случаев. Решить Facebook CAPTCHA оказалось еще проще: система побеждала их в 83,5% случаев.