В блоге команды Cisco Talos появился рассказ о необычном RAT (Remote Access Trojan), получившем название SourceFireSux. Угроза применяет интересную технику, чтобы избежать обнаружений в корпоративных сетях: хранит вредоносные PowerShell-команды внутри ресурсных записей DNS, а именно внутри TXT.

Первым вредоноса обнаружил исследователь, известный под псевдонимом Simpo. Он назвал малварь DNSMessenger. В поле зрения специалистов Cisco Talos вредонос попал после того, как Simpo обнаружил в коде строку Base64, которую расшифровал в слово «SourceFireSux». Дело в том, что SourceFire – это корпоративный продукт компании Cisco.

Welp, someone doesn't like SourceFire pic.twitter.com/NzuGXZ0WgC

— simpo (@Simpo13) February 24, 2017

Изучив SourceFireSux, эксперты Cisco пришли к выводу, что малварь гораздо сложнее, чем они предположили изначально. Так, согласно отчету, заражение начинается вполне традиционно – через вредоносный документ Microsoft Office, присланный на почту жертвы. Как только пользователь открывает такое почтовое вложение, срабатывает VBA-скрипт, который, в свою очередь, распаковывает PowerShell-скрипт и инициирует его выполнение.

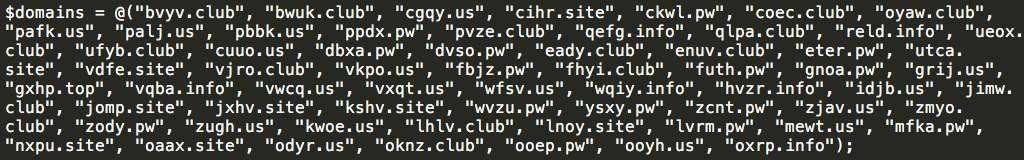

Данный скрипт содержит базовые инструкции, он проверяет версии PowerShell, помогает малвари закрепиться в системе, изменяя ключи реестра и так далее. Однако это только первая стадия заражения из четырех. В ходе последующих стадий SourceFireSux отправляет DNS запросы к одному из множества доменов, жестко закодированных в коде вредоноса.

Запросы призваны извлечь записи DNS TXT, то есть небольшие кусочки текста, которые позволяют передавать текстовую информацию за пределы домена. Такой текст может предназначаться как для людей, так и для машин и может использоваться для различных целей. В данном случае записи содержат PowerShell-команды (base64), которые позволяют DNSMessenger загрузить дополнительные компоненты в RAM жертвы. То есть злоумышленники осуществляют «безфайловую» (fileless) атаку, которая не оставляет никаких следов на жестком диске пострадавшей стороны, крайне затрудняя обнаружение угрозы. Чтобы заметить подозрительную активность SourceFireSux, нужно как минимум мониторить DNS трафик.

Для получения последующих команд, которые нужно выполнить, малварь тоже использует DNS запросы и обращается к уже другому списку доменов, который немного отличается от первого.

Так как на момент проведения расследования все домены, жестко прописанные в коде малвари, уже были неактивны, исследователям не удалось доподлинно выяснить, какие именно команды передавались зараженным хостам.

В заключение исследователи пишут, что SourceFireSux определенно использовался для направленных атак на организации, причем недавно. Все обнаруженные образцы вредоноса были «свежими». К примеру, домены, к которым обращался вредонос, были зарегистрированы 18 февраля 2017 года, а образцы PowerShell, связанные с ними, были в ходу 22-25 февраля. Более того, похоже, что злоумышленники использовали разные наборы доменов для каждой цели.

Подробный технический анализ SourceFireSux можно найти здесь.