Хакер, известный под псевдонимом qwertyuiop, ранее уже осуществлял успешные джейлбрейки ряда версий iOS и консоли PlayStation 4. На этот раз он взломал новую гибридную консоль Nintendo Switch, причем использовал для этого один из старых инструментов из своего арсенала.

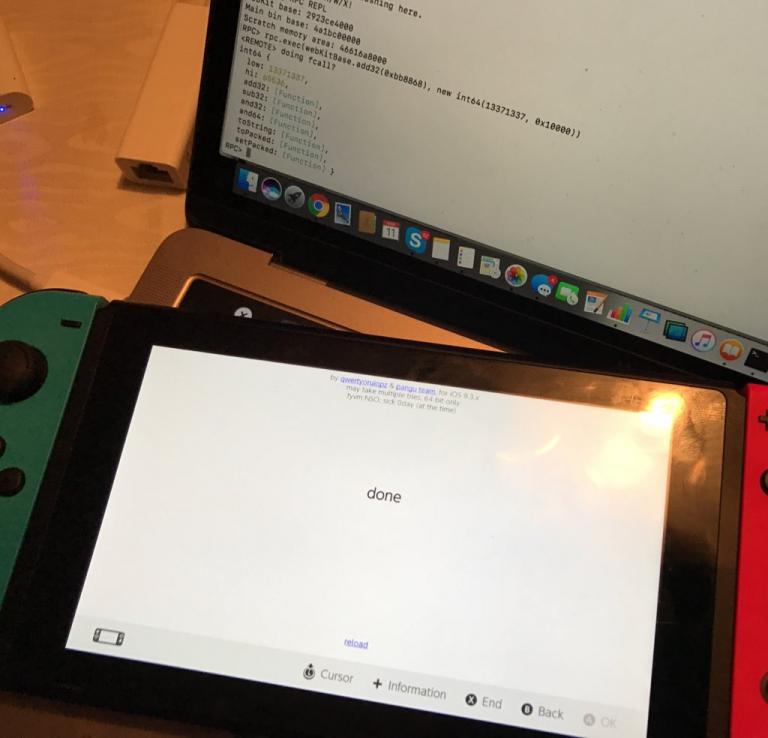

Первое сообщение о взломе портативной консоли появилось на страницах Wololo 11 марта 2017 года. Тогда на страницах ресурса опубликовали фото, на котором был запечатлен экран Nintendo Switch с сообщением от успешно отработавшего на устройстве эксплоита для WebKit (см. ниже). По словам qwertyuiop, для взлома Nintendo Switch ему пришлось лишь немного подкорректировать свой старый эксплоит для iOS Webkit, удалив из кода все, что имело непосредственное отношение к iOS.

Оригинальный эксплоит qwertyuiop предназначался для джейлбрейка iOS 9.3 и использовал RCE-уязвимость в движке WebKit (CVE-2016-4657), позволяющую удаленно выполнить произвольный код на устройстве, как только пользователь зайдет на специально созданную страницу сайта. И тогда как разработчики Apple уже исправили эту проблему, очевидно, разработчики Nintendo использовали для Switch не последнюю версию Webkit.

Сегодня, 13 марта 2017 года, другой исследователь, известный как LiveOverflow, опубликовал proof-of-concept эксплоит для «джейлбрейка» Nintendo Switch, который был создан, основываясь на информации, полученной от qwertyuiop. Эксплуатируя проблему через встроенный браузер консоли, хакер сможет воспользоваться багом для установки на Nintendo Switch собственного ПО, будь то пиратские игры или нечто иное. Видео, подробно описывающее атаку на CVE-2016-4657 в Nintendo Switch, можно увидеть ниже.

Так как официальный релиз Nintendo Switch во всем мире состоялся 3 марта 2017 года, всего десять дней назад, можно ожидать, что разработчики Nintendo быстро устранят данную проблему. Все же подобные баги, к тому же обнаруженные вскоре после старта продаж, не слишком хорошо сказываются не только на репутации компании, но и на продажах игр, чего разработчики терпеть определенно не станут.