В официальном блоге специалисты компании Zscaler сообщают, что недавно их внимание привлекло вымогательское приложение, замаскированное под официальное приложение социальной сети «Одноклассники». Хотя исследователи обнаружили вредоноса не в Google Play, они пишут, что малвари, скорее всего, не составит труда проникнуть и в официальный каталог приложений.

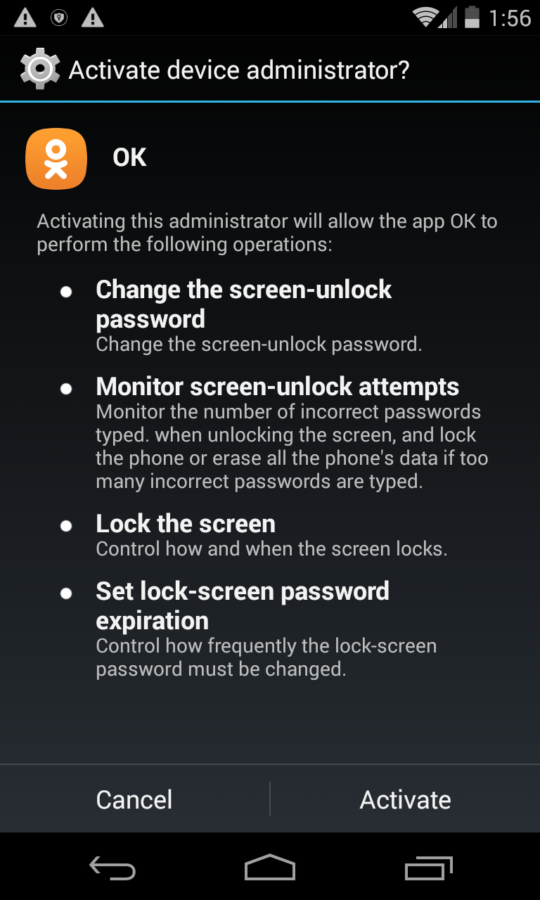

Поначалу вредонос ведет себя так же, как недавно обнаруженные в Google Play семейства рекламной малвари: на протяжении примерно четырех часов после загрузки и установки вредонос не подает никаких признаков «жизни» и не делает ничего подозрительного. Затем малварь запрашивает у пользователя права администратора.

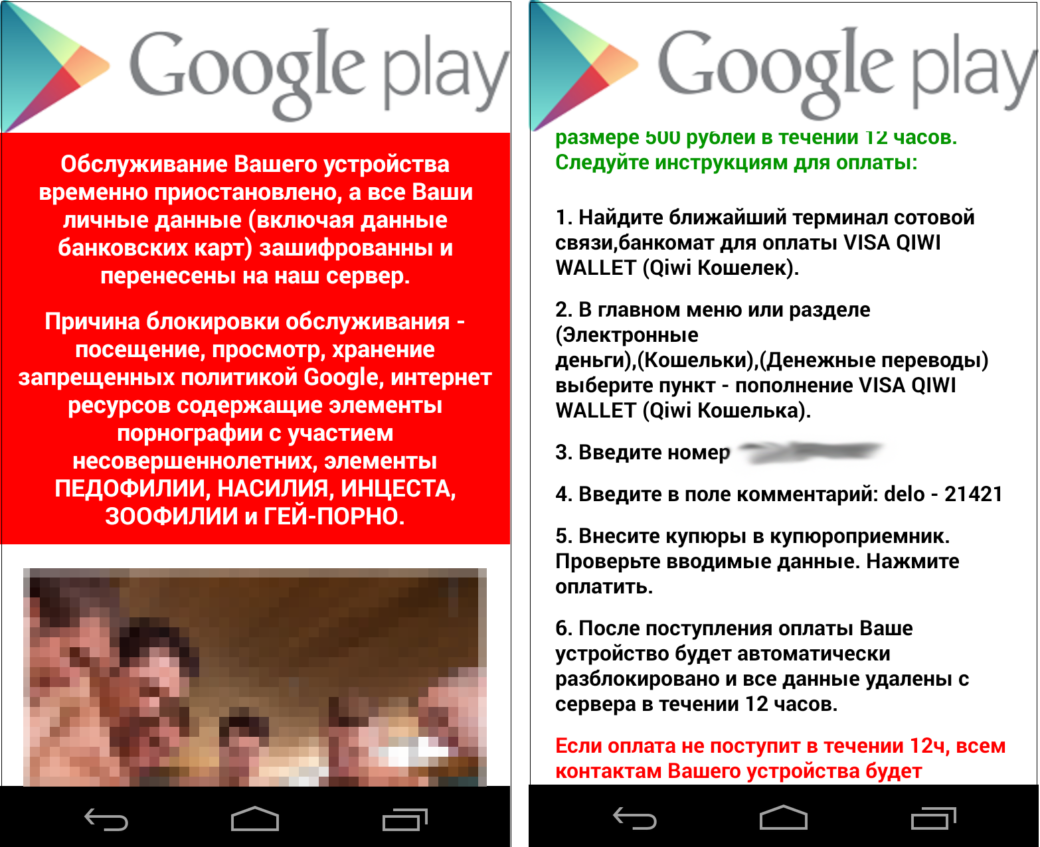

Даже если жертва нажмет кнопку Cancel, окно сразу же появится снова, не давая пользователю предпринять какие-либо действия и, например, удалить приложение. Как только пользователь сдастся и выдаст приложению нужные права, на экране устройства появится сообщение следующего содержания, а девайс блокируется.

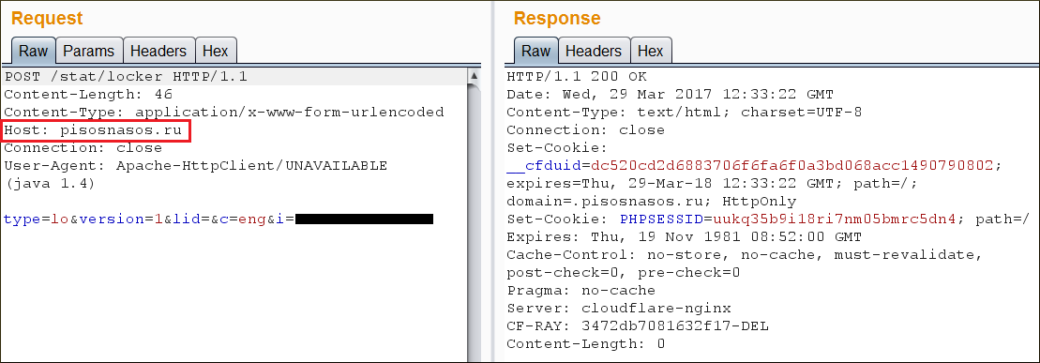

Исследователи Zscaler пишут, что никакой утечки пользовательских данных, судя по всему, не происходит, невзирая на все угрозы операторов вредоноса. После заражения малварь действительно сообщает о новой жертве управляющему серверу, но на этом ее активность фактически заканчивается. Хуже того, исследователи установили, что вредонос не способен прекратить работу и разблокировать устройство после уплаты выкупа. Малварь даже не способна подтвердить, заплатила жертва выкуп или же нет.

Решив разобраться в проблеме детальнее, специалисты изучили приложение внимательнее и пришли к выводу, что операторы этой вредоносной кампании не занимаются заражением популярных приложений вручную. Злоумышленники автоматизировали данный процесс и собирают вредоносные версии приложений пачками.

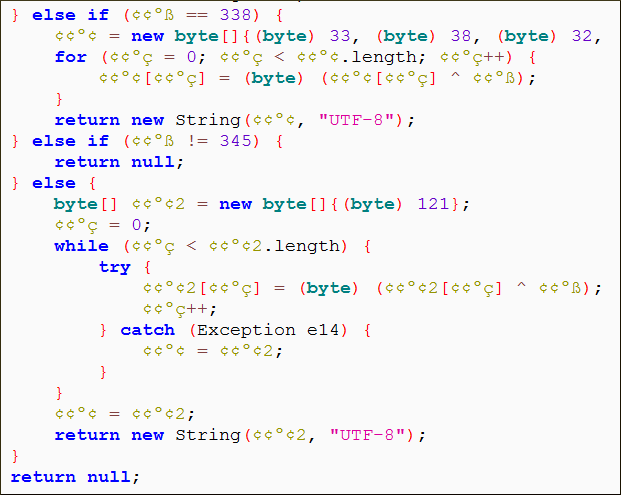

Более того, по словам исследователей, данная угроза использует множество способов маскировки, стремясь избежать обнаружения антивирусными продуктами. Так, все вредоносные инжекты, внедренные в код легитимных приложений, серьезно обфусцированы, а адрес управляющего сервера злоумышленников и номер телефона, использующийся ими для получения выкупов, зашифрованы с использованием AES.

Специалисты пишут, что разобраться в коде злоумышленников очень тяжело, а применение ими вышеописанных практик и техники Java reflection позволяют избегать статического обнаружения. Динамические проверки тоже дают «осечку», так как малварь в течение нескольких часов не проявляет никакой активности. Специалисты убеждены, что в совокупности все это позволит злоумышленникам без труда загрузить своих вредоносов в Google Play, минуя проверки официального каталога.

Исследователи напоминают, что приложения все же стоит загружать только из доверенных источников. Пострадавшим они советуют перезагрузить девайс в Safe Mode, отозвать привилегии администратора у вредоносного приложения и после этого удалить малварь с устройства.