IoT-малварь Hajime была обнаружена в октябре 2016 года, вскоре после того, как исходные коды трояна Mirai стали достоянием общественности, и началась массовая компрометация «умных» устройств.

На первый взгляд Hajime и Mirai похожи: они используют одни и те же комбинации жестко закодированных учетных данных для брутфорса уязвимых IoT-устройств через Telnet (у Hajime список логинов и паролей немного больше). Однако на этом сходство заканчивается. В октябре прошлого года аналитики компании Rapidity Networks писали, что малварь атакует платформы ARMv5, ARMv7, Intel x86-64, MIPS и little-endian, то есть масштабы деятельности Hajime значительно шире, чем у похожих IoT-угроз. К тому же работа Hajime строится на P2P (peer-to-peer) технологии, то есть малварь не имеет единого управляющего сервера. Исследователи отмечают, что за счет децентрализованности бороться с Hajime куда сложнее, чем с похожими IoT-угрозами.

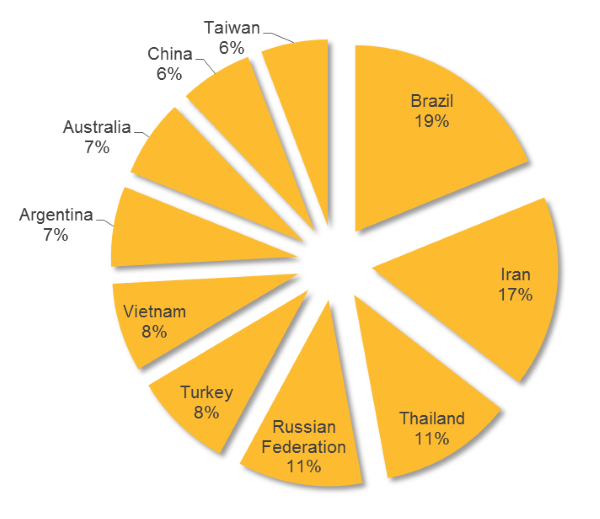

Теперь специалисты компании Symantec сообщают, что определить точное число зараженных Hajime устройств сложно, но их количество примерно равно 10 000. По данным компании, больше всего пострадали пользователи в Бразилии, Иране и Таиланде.

Однако за прошедшие месяцы Hajime так и не обзавелся какими-либо вредоносными модулями. Червь не используется для DDoS-атак (чаще всего IoT-устройства заражают именно с этой целью) и не имеет какого-либо вредоносного кода. Вместо этого аналитики Symantec заметили, что раз в десять минут малварь отображает интересное, криптографически подписанное сообщение. При этом в коде малвари жестко закодирован ключ, что позволяет Hajime принимать сообщения только от того, кому это ключ известен. Таким образом, послание определенно было оставлено самим автором червя. Сообщение гласит:

«Просто white hat, укрепляю безопасность систем.

Важные сообщения будет подписаны так же!

Автор Hajime.

Контакты ЗАКРЫТЫ

Будьте бдительны!»

Исследователи пишут, что вряд ли существует способ убедиться в том, что сообщение действительно написал некий неизвестный white hat. Модульная структура Hajime всегда оставляет автору малвари возможность передумать и, к примеру, превратить зараженные устройства в крупный ботнет для DDoS-атак по найму. Пока же добрые намерения разработчика подтверждаются тем, что Hajime действительно улучшает безопасность зараженных устройств. Так, после заражения червь блокирует порты 23, 7547, 5555 и 5358, которые чаще всего атакуют другие IoT-вредоносы, включая Mirai.

Специалисты Symantec отмечают, что проблема таких «добрых вирусов» связана не только с их нелегальностью (все же Hajime оставляет в системе бэкдор, который может быть использован очень по-разному):

«Проблема таких “белых червей” заключается в том, что обычно срок их жизни очень мал, и следовательно, эффекты от их действий временны. В типичных IoT-системах, пораженных такими червями, улучшения безопасности содержатся в RAM, они не стабильны», — объясняют эксперты.

Стоит заметить, что Hajime – это не первая IoT-малварь, которая пытается улучшить безопасность зараженных устройств. Ранее роутеры, IP-камеры и другие «умные» девайсы уже подвергались атакам Linux.Wifatch, авторами которого, как потом оказалось, была группировка white hat хакеров The White Team. Linux.Wifatch тоже исправлял уязвимости, просил пользователей сменить пароли на более стойкие и «причинял добро».

Еще один странный IoT-вредонос был обнаружен совсем недавно, в начале апреля 2017 года. Малварь получила говорящее название BrickerBot, так как IoT-девайсы, подвергшиеся ее атакам, превращаются в бесполезные кирпичи. BrickerBot умышленно повреждает ядро и делает невозможным хранение данных. Исследователи полагают, что таким способом кто-то пытается преподать жестокий урок владельцам незащищенных устройств.