Специалисты компании Zimperium отчитались о первых результатах работы программы, в рамках которой компания начала скупать так называемые N-day эксплоиты для Android и iOS. Программа действует с начала февраля 2017 года.

В феврале специалисты Zimperium поясняли, что свежие 0-day баги и эксплоиты для них могут стоить миллионы долларов, но сколько все это будет стоить месяц спустя, после выхода патча? По словам специалистов: «около нуля долларов». Однако такие «устаревшие» N-Day эксплоиты все равно представляют для Zimperium ценность. Фактически компания выразила готовность приобрести эксплоиты для удаленных или локальных проблем, для любых версий Android и iOS, не считая наиболее свежих.

Согласно опубликованной в блоге Zimperium информации, первыми результатами работы данной инициативы стали две уязвимости, допускающие эскалацию привилегий. Проблемы были найдены в NVidia Video driver и MSM Thermal driver.

Баг в драйвере NVidia получил идентификатор CVE-2016-2435, и затрагивает Android 6.0 на устройствах Nexus 9. Проблема позволяла атакующим создать вредоносное приложение, которое будет изменять read/write значения памяти, что в итоге позволит принудительно повысить привилегии в системе. Вторая уязвимость, CVE-2016-2411, была обнаружена в драйвере MSM Thermal, она представляла опасность для Android версии 6.0.1 на Nexus 5x. При помощи вредоносного приложения атакующие могли эксплуатировать уязвимость и получить root-доступ к устройству.

Практически одновременно с Zimperium исследователи из компании SEC Consult сообщили о другой проблеме, найденной в ПО для дисплеев.

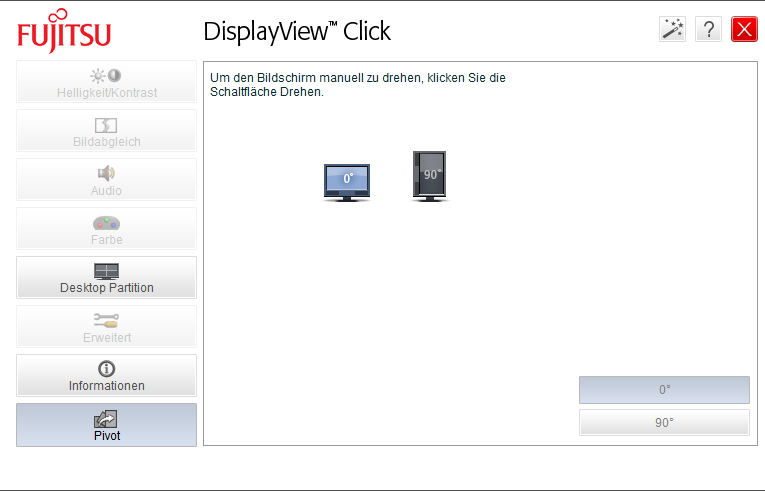

В данном случае речь идет не о решениях NVidia, а о стороннем софте, разработанном Portrait Displays. Продукты этой компании используют многие крупные производители, такие как Sony, HP, Acer, Fujitsu, Philips, Dell, Benq, Lenovo, Sharp и Toshiba. Софт Portrait Displays позволяет настроить дисплей (яркость, контраст, резкость, выравнивание изображения и так далее) программными методами, не прибегая для этого к аппаратным кнопкам.

Исследователи SEC Consult пишут, что обнаруженной ими уязвимости (CVE-2017-3210) точно подвержены приложения Fujitsu DisplayView, HP Display Assistant и My Display, а также Philips SmartControl, предустановленные на миллионах устройств. Стоит отметить, что при этом специалисты SEC Consult охарактеризовали перечисленные приложения как bloatware.

Проблема кроется в сервисе Portrait Displays SDK, она позволяет аутентифицированному атакующему выполнять произвольные команды и повысить свои привилегии до уровня SYSTEM. Исследователи пишут, что также злоумышленник может использовать уязвимость для создания новых пользователей и групп.

Хотя разработчики Portrait Displays уже выпустили патч, и проблема привлекла к себе немало внимания (так, помимо отчета SEC Consult, собственное предупреждение выпустил CERT/CC), специалисты полагают, что рядовые пользователи очень нескоро установят обновления. Дело в том, что многие даже не подозревают о том, что у них установлены такие приложения и они уязвимы. Исследователи выражают надежду, что производители сумеют доставить исправление пользователям посредством автоматических инсталляторов, таких как Fujitsu DeskUpdate.

«Довольно интересно наблюдать за тем, как компании, которые продают миллионы ноутбуков и ПК просто не заботятся о безопасности (в достаточной мере). Пострадавшие компании оцениваются в миллиарды долларов, но у них не нашлось нескольких тысяч долларов, евро или йен, чтобы приобретенные у третьих сторон сервисы и ПО проходили надлежащую проверку на безопасность», — пишут специалисты SEC Consult.

Фото: Depositphotos