Аналитики Group-IB представили развернутый отчет о деятельности хак-группы Lazarus и рассказали немало интересного.

Хакерская группа Lazarus (она же Dark Seoul) известна специалистам давно. Считается, что за Lazarus, предположительно, стоит Bureau 121 — одно из подразделений Разведывательного Управления Генштаба КНА (КНДР), отвечающего за проведение киберопераций.

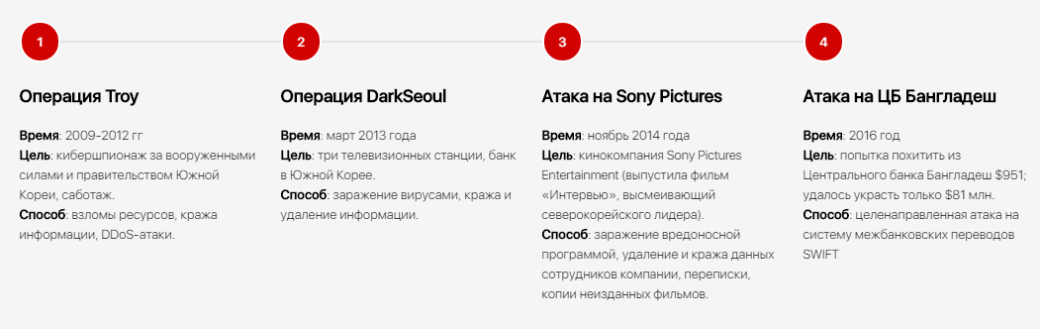

Широкую известность группа приобрела благодаря атаке на Sony Pictures Entertainment, DDoS-атакам и взломами ресурсов государственных, военных, аэрокосмических учреждений в Южной Корее и США. В последние годы, в условиях возрастающего экономического давления на КНДР, вектор атак Lazarus сместился в сторону международных финансовых организаций.

Самая масштабная из атак произошла в феврале 2016 года — попытка украсть почти $1 млрд из центрального банка Бангладеш. Однако хакерам не удалось совершить «киберограбление века»: из-за ошибки в платежном документе они сумели похитить только $81 млн. В марте 2017 года представители ФБР и АНБ впервые подтвердили, что за атакой̆ на бангладешский Центробанк может стоять официальный Пхеньян. Сразу после этого на КНДР обрушились новые санкции — местные банки были отключены от системы SWIFT.

Спустя год после атаки на Центробанк Бангладеш, в феврале 2017 года, были скомпрометированы несколько банков в Польше. В ходе расследования специалисты, проанализировав код вредоносных программ, сошлись во мнении, что за этими атаками стоит группировка Lazarus.

«Мы собрали доказательства, однозначно подтверждающие причастность к этим атакам Северной Кореи: выявили и изучили всю инфраструктуру управления, используемую Lazarus, и определили северокорейские IP-адреса, непосредственно с которых осуществлялась атака. Из отчета, подготовленного по итогам нашего расследования, вы узнаете, как хакеры проникали в сеть банков, какие вредоносные программы использовали, и кого еще собирались атаковать», — пишет Дмитрий Волков, руководитель отдела расследований и сервиса киберразведки Threat Intelligence, сооснователь Group-IB.

Так, изучая инфраструктуру Lazarus, специалисты обнаружили, что подключение к последнему, третьему уровню серверов управления происходило с двух IP-адресов Северной Кореи: 210.52.109.22 и 175.45.178.222. Второй IP-адрес относится к району Potonggang в Пхеньяне, в котором располагается Национальная комиссия КНДР по обороне — высший военный орган страны, а также недостроенный Ryugyong Hotel.

Еще одно подтверждение причастности северокорейских хакеров было обнаружено благодаря анализу открытых источников информации. Специалисты обнаружили репортаж южнокорейского агентства «Arirang News», датированный 2016 годом. Репортаж рассказывал о расследовании, проведенном South Korea’s National Police Agency. В рамках расследования атаки северокорейских хакеров Dark Seoul Gang (одно из названий Lazarus) на южнокорейские телевизионные станции и банки были выявлены два IP-адреса злоумышленников: 175.45.178.19 и 175.45.178.97. Оба IP-адреса находятся в том же блоке IP-адресов, что и 175.45.178.222, который был обнаружен исследователями.

Кроме того, эксперты пишут, что начиная с 2016 года группа Lazarus предпринимала некоторые шаги, чтобы выдать себя за «русских хакеров», чем ввела в заблуждение некоторых исследователей:

- в модуль Client_TrafficForwarder, отвечающий за пересылку сетевого трафика, были добавлены отладочные символы и строки с русскими словами, написанными на латинице для описания команд, которые может получить вредоносная программа от сервера управления;

- использованные слова являются нехарактерными для носителя русского языка, а в случае с командой «poluchit» значение слова противоречит самому действию: Poluchit (отправить на C&C сетевой адрес текущего сервера);

- для защиты исполняемых файлов был использован коммерческий протектор Enigma, разработанный русским автором;

- эксплотты для Flash и Silverlight был позаимствован из наборов эксплойтов, созданных русскоговорящими хакерами.

Атаки на банки

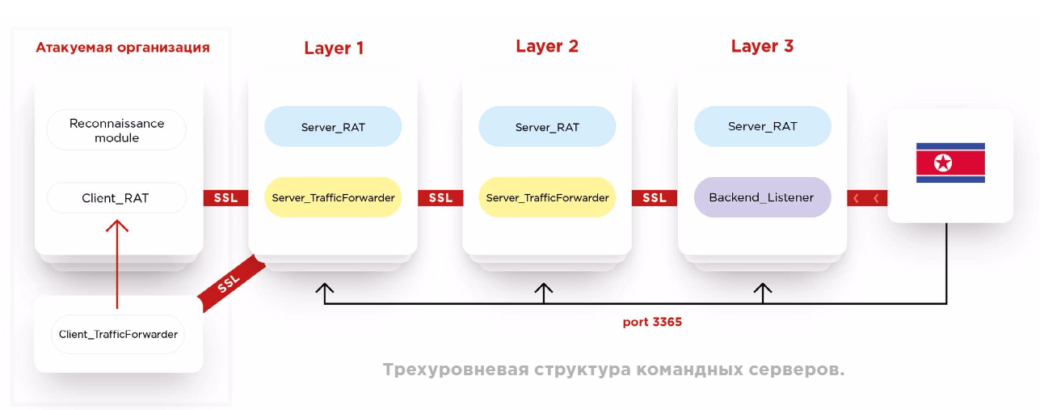

Для атак на банки Lazarus разработали набор инструментов для управления скомпрометированными серверами и зараженными компьютерами, подготовили трехуровневую инфраструктуру серверов управления и скомпрометировали десятки крупных web-ресурсов.

Чтобы проникнуть в сети интересующих организаций, хакеры использовали метод watering hole: заражали малварью ресурсы, который часто посещают их потенциальные жертвы — сайты регуляторов, госучреждений. Так, Lazarus скомпрометировали сайты финансовых регуляторов в нескольких странах, посетителей которых они планировали атаковать. Вот только некоторые из них:

- knf.gov.pl — Комиссия по финансовому надзору, Польша;

- cnvb.gob.mx — Национальная банковская и фондовая комиссия Мексики;

- brou.com.uy — Банк Восточной Республики Уругвай.

Изучив код на веб-сервере с эксплоитами специалисты обнаружили список из 255 диапазонов IP-адресов. Попытка заражения происходила только в том случае, если посетитель зашел на взломанный сайт из подсети с определенного списка диапазонов IP-адресов. Благодаря этому списку удалось составить список стран, которые интересовали атакующих.

Но только watering hole дело, конечно, не ограничилось. Также атакующие создали трехуровневую инфраструктуру, внутри которой пробрасывался шифрованный SSL-канал. При этом сетевое взаимодействие с атакованным компьютером осуществлялось только с сервера Layer 1, который выступал в роли командного сервера. А в некоторых случаях сервер Layer 1 вообще находился внутри организации — это позволяло снизить риск обнаружения. Доступ к серверам хакеры получили простым перебором паролей по RDP.

Также после атаки на Центральный банк Бангладеш в 2016 году Lazarus внесли изменения в свою тактику и модифицировали свой уникальный набор инструментов. В итоге на вооружении группы были:

- Server_RAT — устанавливается на Windows-серверы для управления скомпрометированной инфраструктурой;

- Server_TrafficForwarder — перенаправляет трафик с одного внешнего сервера на другой;

- Backend_ Listener — поддерживает связь с серверами, где установлен Server_RAT, и принимает команды от атакующего;

- Admin_Tool — административный инструмент, с помощью которого операторы отправляют команды на зараженные компьютеры;

- SWIFT toolbox — используется для работы с программным обеспечением SWIFT. Включает в себя SWIFT Alliance software Files Hook и SWIFT transactions Information Harvester.

Инструментарий

Помимо создания многослойной структуры управления, хакеры разработали оригинальный набор инструментов для удаленного управления зараженными компьютерами.

Исследователи пишут, что главной особенностью являлось все то же стремление действовать скрытно, максимально затруднить расследование и анализ инструментов. Все инструменты Lazarus — модульные, и они доставлялись по частям только в те организации, которые представляли интерес. Чтобы дополнительно затруднить их анализ, все инструменты были зашифрованы. Аналитики подчеркивают, что ни на одном из этапов атак группировка не использовала 0-day эксплоиты.

Помимо скрытности, подобная модульная архитектура для доставки полезной нагрузки обеспечивает гибкость при разработке систем кибероружия. Это позволяет разделить работы по разработке между командами, а также обеспечить повторное использование программного кода. С подробным анализом арсенала хакеров можно ознакомиться в отчете Group-IB, а здесь мы приведем краткий список инструментов:

- Recon — бекдор, который первым загружается на целевой компьютер в случае успешного выполнения эксплойтов. С помощью модуля Recon злоумышленники изучают систему, чтобы понять, представляет ли она интерес;

- Dropper — извлекает и расшифровывает Loader, встраивает его в систему, а также извлекает Client_RAT;

- Loader — используется для расшифровки и внедрения в легитимный процесс (например, в lsass.exe) полезной нагрузки: программ Client_RAT или Client_TrafficForwarder;

- Client_TrafficForwarder — этот модуль устанавливался на один из зараженных компьютеров во внутренней сети атакованной организации по той же схеме, что и Client_RAT. Через него операторы взаимодействовали с компьютерами в локальной сети атакованной организации;

- Client_RAT — дает полный контроль над целевой системой: позволяет анализировать систему, загружать и запускать файлы, передавать данные с зараженного компьютера на С&С серверы.

«Учитывая усиление экономических санкций в отношении КНДР, а также возросшую геополитическую напряженность в регионе, мы не исключаем новых атак Lazarus на международные финансовые учреждения. В связи с этим мы рекомендуем банкам повышать осведомленность о шаблонах и тактике проведения целевых атак, регулярно проводить обучение персонала и использовать данные о киберугрозах специализированных Intelligence-компаний», — предупреждает Group-IB.