Специалисты компании McAfee представили инструмент AmIPinkC2 – приложение для командной строки, которое помогает избавиться файлов, оставшихся после заражения малварью Pinkslipbot. Дело в том, что даже после удаления из системы основной части вредоноса, пострадавшие устройства все равно продолжают использоваться злоумышленниками в качестве прокси.

Интересно, что сам Pinkslipbot является производной от старого банковского трояна, лучше известного под названиями Qakbot, Qbot и PinkSlip, исходно обнаруженного еще в 2007 году. За прошедшие десять лет за развитием угрозы пристально наблюдали множество компаний и специалистов (1, 2, 3, 4, 5, 6, 7, 8, 9, 10). Так, различные вариации Qbot известны тем, что атакуют преимущественно североамериканские компании, в частности, работающие в банковском и финансовом секторе.

При этом банкер активен не постоянно, год за годом он атакует «волнами», то почти прекращая деятельность, то вновь становясь частью хорошо спланированных вредоносных кампаний. К примеру, ранее в этом месяце эксперты IBM заметили появление новых версий Pinkslipbot, которые способны блокировать домены Active Directory для зараженных машин.

Специалисты McAfee следят за деятельностью трояна уже много лет. В прошлом году, на конференции Virus Bulletin они даже представили доклад, посвященный управляющей инфраструктуре малвари и ее методам взаимодействия с командными серверами.

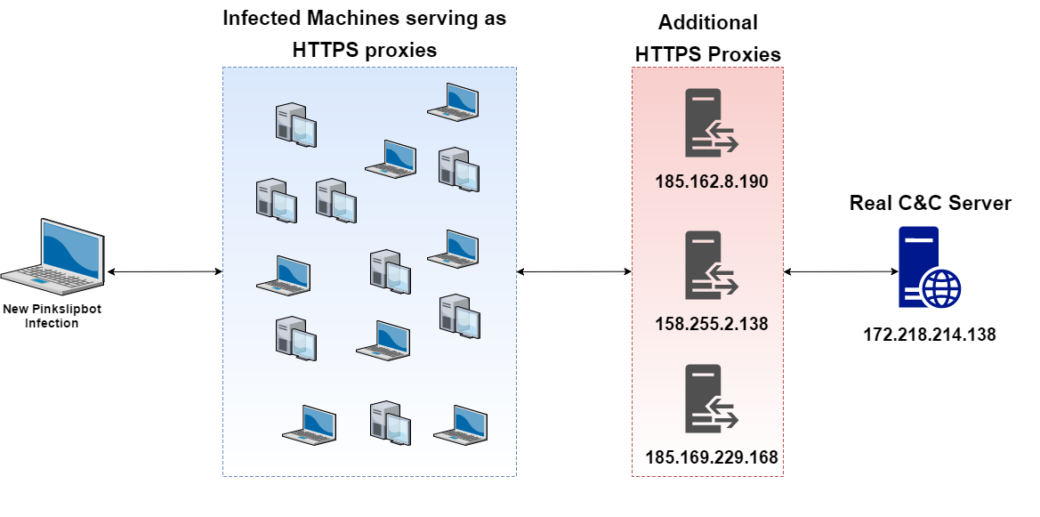

В ходе очередного анализа прошлых и настоящих вредоносных кампаний Pinkslipbot исследователи обнаружили новую особенность в поведении трояна. Специалисты McAfee пишут, что авторы Pinkslipbot оказались гораздо умнее, чем предполагалось изначально. Дело в том, что теперь банкер не только похищает пользовательские данные, но также превращает скомпрометированные устройства в HTTPS прокси, которые передают команды от управляющих серверов другим зараженным машинам. Похожим образом работают mesh-сети.

Вредонос использует на зараженной машине Universal Plug'n'Play (UPnP) для открытия портов, что фактически позволяет принимать входящие соединения от кого угодно. Таким образом злоумышленники «прячут» настоящие командные серверы от чужих глаз, что хорошо иллюстрирует приведенная выше схема. Исследователи отмечают, что в последний раз похожее поведение демонстрировал разве что нашумевший червь Conficer, в далеком 2008 году.

Как уже было сказано выше, большинство защитных решений способны обнаружить и удалить Pinkslipbot из системы, однако при этом малварь лишь потеряет способность похищать данные с зараженного хоста. Функциональность, ответственная за создание прокси-серверов, сохранится. Инструмент AmIPinkC2 был разработан специально для борьбы с этой «остаточной инфекцией». Скачать AmIPinkC2 можно здесь. Также исследователи написали подробную инструкцию по использованию утилиты, найти которую можно здесь (PDF).