Один из крупнейших ботнетов в мире, Necurs, вернулся к распространению шифровальщика Locky, который еще недавно занимал лидирующие позиции среди вымогателей, но потом практически полностью прекратил работу.

В последнее время Necurs почти полностью переключился на распространение шифровальщика Jaff, которого эксперты называли приемником Locky в силу определенного сходства этих угроз. Нынешнее возвращение Locky тоже видится специалистам вполне логичным. Дело в том, что исследователи давно предполагают, что за созданием ботнета Necurs и вредоносов Locky, Dridex, Bart и Jaff стоят одни и те же люди. Судя по всему, Jaff был наиболее свежим экспериментом этой группы, который не оправдал себя.

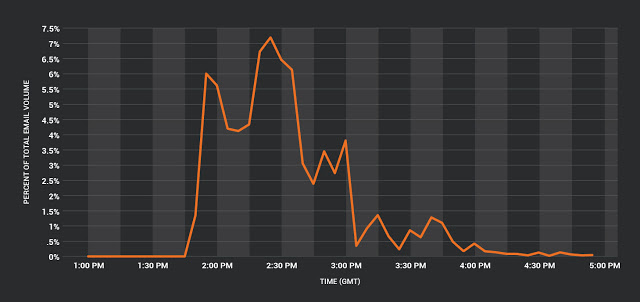

Напомню, что на прошлой неделе эксперты «Лаборатории Касперского» взломали шифрование Jaff и представили бесплатную утилиту для расшифровки данных. Судя по всему, для авторов шифровальщика это стало неприятным сюрпризом, ведь взломать Locky ИБ-исследователи так и не сумели, а Jaff «пал» весьма быстро. После того как Jaff был взломан, количество распространяющего его спама стало быстро снижаться, а 21 июня 2017 года Necurs вновь вернул «в строй» Locky. В пиковые часы спам, распространяющий Locky, составляет 7,2% от всего спамерского трафика.

Возвращение Locky зафиксировали специалисты многих компаний. Так, аналитики Cisco Talos сообщили, что операторы малвари, похоже, очень спешили заменить ставшего бесполезным Jaff на Locky, в результате чего допустили ряд ошибок. Исследователи обнаружили, что операционные системы, начиная от Windows 7 и новее, использующие Data Execution Prevention (DEP), не дают вымогателю нормально распаковаться, в итоге прерывая его работу и не допуская заражения. По сути, сейчас перед новой вариацией Locky уязвимы только устаревшие ОС, такие как Windows XP или Vista.

Также эксперты отмечают, что механизм распространения и заражения немного изменился. Так исследователь Flashpoint заметил, что Locky использует новый метод для запуска вредоносных бинарников на машине жертвы.

Still vetting but wanted to share -> #Locky has a seemingly new execution method using ddeexec & Shortcut execution via "locky.exe" "%1" pic.twitter.com/61Ei0X4F6o

— Vitali Kremez (@VK_Intel) June 21, 2017

Изменился и текст вредоносных посланий, хотя шифровальщик по-прежнему маскируется под различные инвойсы, платежные поручения, подтверждения заказов и тому подобное.