Специалисты компании McAfee сообщили, что из официального каталога приложений Google Play были удалены две программы, содержавшие вымогателя LeakerLocker и распространявшиеся с апреля 2017 года. Этот блокировщик не шифрует информацию своих жертв, как в старые добрые времена он запугивает пострадавших и угрожает обнародовать их личные данные, разослав всему списку контактов личные фото, историю браузера и все остальное. Свои требования вымогатель отображает, используя компонент WebView, то есть поверх окон других приложений, блокируя экран устройства.

Вредонос маскировался под приложения Wallpapers Blur HD (обои для домашнего экрна) и Booster & Cleaner Pro (утилита для улучшения работы памяти смартфона). Хотя инженеры Google уже удалили малварь из официального каталога, первое приложение было загружено от 5000 до 10 000 раз, а второе от 1000 до 5000 раз. Судя по комментариям пользователей, оба приложения были частью какой-то бонусной программы, то есть за их установку пользователям предлагали заплатить небольшие деньги.

Исследователи видят подобную схему распространения малвари далеко не в первый раз. К примеру, в мае 2017 года эксперты «Лаборатории Касперского» рассказывали о семействе малвари Ztorg, которое тоже распространялось посредством таких «оплачиваемых» приложений.

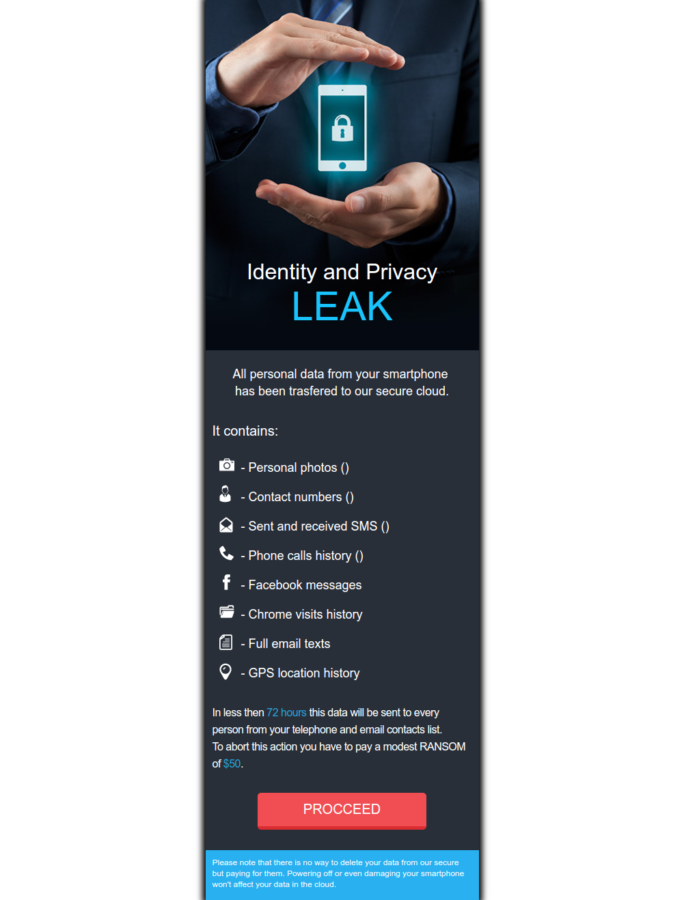

Специалисты McAfee пишут, что LeakerLocker не использовал никаких эксплоитов и полагался исключительно на права, которые ему добровольно предоставляли сами жертвы. В результате вымогатель получал доступ к почте, списку контактов, истории Chrome, текстовым сообщениям, истории звонков, фотографиям, информации об устройстве и так далее.

При этом исследователи не обнаружили в коде приложений функций, которые могли бы отвечать за передачу этих данных на удаленный сервер или отправку личной информации всем контактам. И хотя угрозы LeakerLocker, похоже, были совершенно пустыми, специалисты все же не исключают возможности, что вымогатель мог скачивать какой-то дополнительный модуль с удаленного сервера. Вероятно, это происходило, если пострадавший не оплачивал выкуп в размере $50.

Стоит отметить, что в июне 2017 года полиция Китая арестовала двух операторов похожего вымогательского приложения для Android. Хотя в том случае локер внешне имитировал нашумевший вредонос WannaCry, его авторы, равно как и операторы LeakerLocker, предлагали жертвам оплатить выкуп посредством перевода нужной суммы на банковскую карту, что в итоге их и подвело. Учитывая, что LeakerLocker использует ту же схему оплаты, которую никак нельзя назвать надежной и безопасной, можно предположить, что преступников в конечном итоге поймают.