Исследователи компании ESET обнаружили ботнет Stantinko, который специализируется на рекламном мошенничестве. По данным аналитиков, в настоящее время этой малварью заражено около 500 000 компьютеров, и большинство жертв находятся на территории России (46%) и Украины (33%).

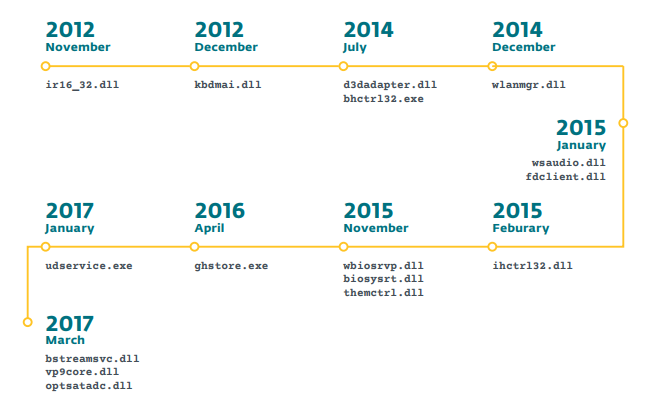

Stantinko – сложная комплексная угроза, активная как минимум с 2012 года. Исследователи пишут, что малварь представляет собой модульный троян с функциональностью бэкдора, а шифрование кода и механизмы самозащиты позволили операторам Stantinko оставаться незамеченными на протяжении пяти лет.

Хотя Stantinko ведет себя как ничем не примечательная adware, исследователи отмечают, что по сложности код вредоноса сопоставим с инструментами APT группировок и профессиональных правительственных хакеров. По сути, малварь демонстрирует комплексный механизм заражения, имеет надежный механизм, гарантирующий присутствие в системе, а также обладает рядом плагинов, которые позволяют «выполнить на зараженном хосте что угодно».

Тем не менее, главная цель Stantinko – финансовая выгода. Операторы вредоноса предлагают свои услуги на очень прибыльном рынке – обеспечивают ложные переходы по рекламным ссылкам (кликфрод). По оценкам White Ops и Национальной ассоциации рекламодателей (США), мировые издержки от кликфрода в 2017 году достигнут 6,5 млрд долларов.

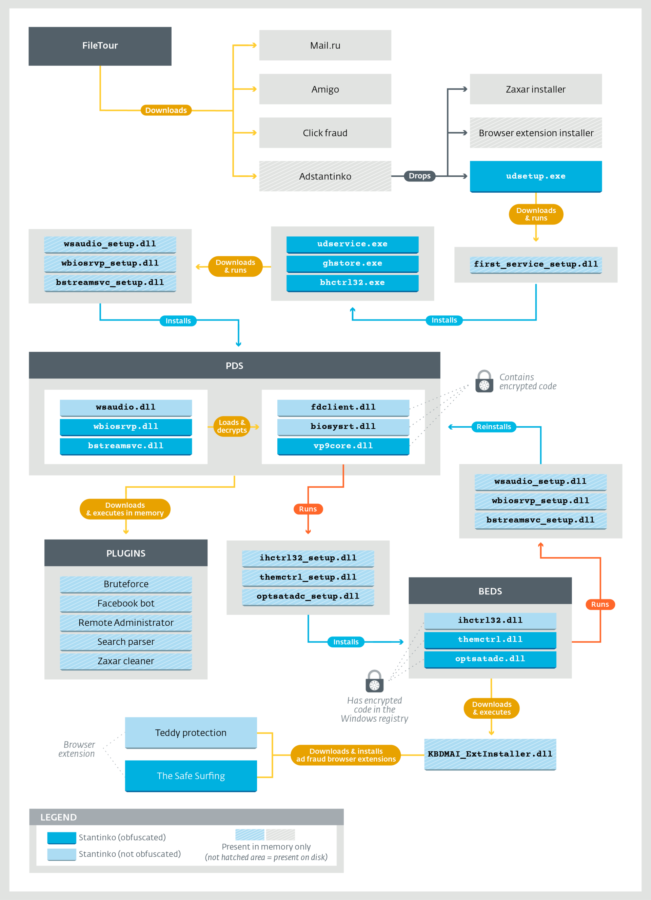

Для распространения Stantinko маскируется под пиратское ПО, а также нередко распространяется через торренты. Операторы малвари применяют загрузчик семейства FileTour и интересный трюк для отвлечения внимания пользователя. Так, загрузчик устанавливает сразу ряд программ, отвлекая этим внимание пользователя от загрузки компонентов Stantinko, которая производится в фоновом режиме.

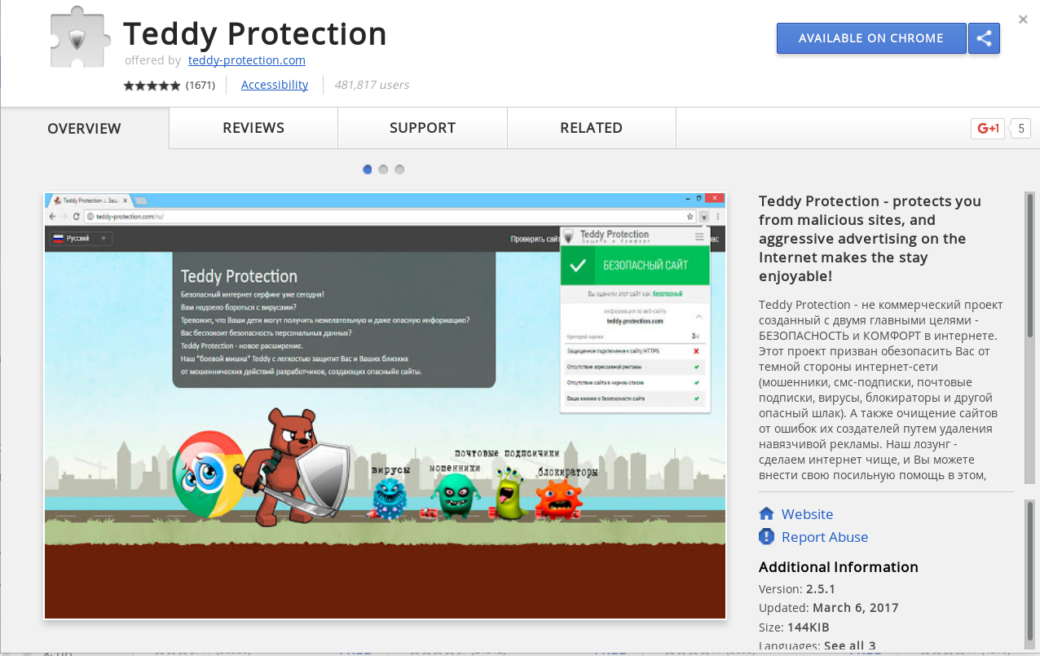

Далее Stantinko устанавливает два расширения браузера (The Safe Surfing и Teddy Protection) для несанкционированного показа рекламы, который приносит доход операторам. На момент исследования расширения были доступны в Chrome Web Store. Они выглядят как легитимные, но в рамках кампании Stantinko получают иную конфигурацию, предназначенную для кликфрода и показа рекламы. Как выглядит заражение, можно увидеть в ролике ниже. Второй ролик демонстрирует работу Stantinko и переадресацию трафика на сайт Rambler.

Аналитики отмечают, что основная опасность Stantinko заключается в том, что его возможности не ограничиваются одной только генерацией трафика. Вредоносная программа позволяет операторам выполнять в зараженной системе широкий спектр действий:

- от поиска до кражи данных (полнофункциональный бэкдор);

- распределенный поиск в Google сайтов на Joomla и WordPress;

- взлом панелей управления сайтов путем перебора паролей (для последующей перепродажи);

- мошенничество в Facebook: создание поддельных аккаунтов, лайки на страницах и фото, пополнение списка друзей (исследователи ESET пока не наблюдали вредоносной активности в социальной сети).

Присутствие Stantinko в системе незаметно для пользователя, так как угроза не препятствует работе компьютера. Более того, малварь успешно обходит антивирусы и всячески противодействие реверс-инжинирингу, определяющему вредоносное поведение. Исследователи предупреждают, что при этом полнофункциональный бэкдор открывает перед злоумышленниками широкие возможности для слежки за зараженными машинами.

С полной версией отчета специалистов ESET, начитывающего целых 99 страниц, можно ознакомиться здесь (PDF).