Специалисты компании Group-IB рассказали о проведенном ими расследовании, которое помогло установить личности предполагаемых участников происламской хакерской группы United Islamic Cyber Force, ответственной за многочисленные DDoS-атаки и дефейсы. Как оказалось, «в подавляющем большинстве случаев хактивисты — это очень молодые люди с невысоким уровнем технической подготовки, ставшие жертвой пропаганды или чужого влияния».

Группировка, называющая себя United Islamic Cyber Force (UICF), впервые заявила о себе в 2014 году и за три года своего существования успела провести целый ряд крупных операций, самыми известными из которых можно назвать OpIsrael, OpIndia, Free Palestine и Free Al-Aqsa. При этом хакеры часто действовали не одни. Исследователи пишут, что группировка и ее участники имеют связь с более 60 группами хакеров по всему миру, большинство из которых являются происламистскими.

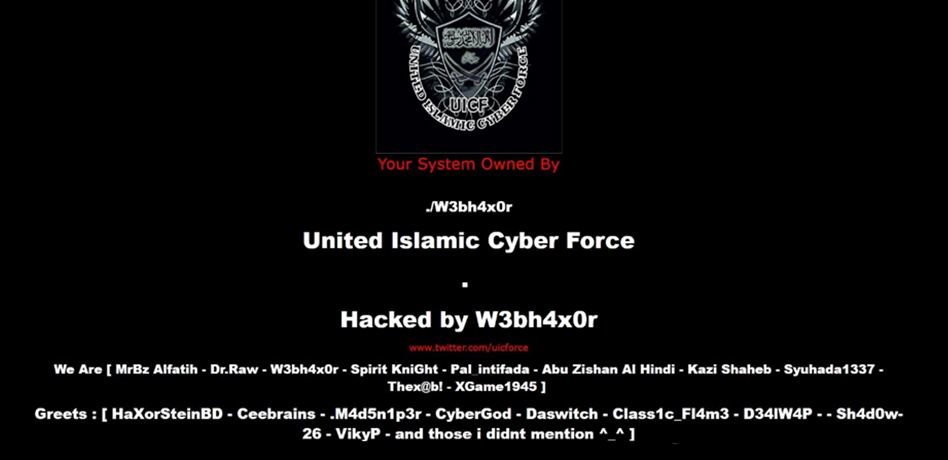

Специалисты Group-IB сообщают, что в UICF входят как минимум 40 участников. Во время дефейсов контент на взломанных сайтах заменялся на происламские радикальные лозунги. Некоторые из них были связаны с ИГИЛ (Исламское государство — террористическая организация, официально запрещенная в России). Но кроме лозунгов, на этих страницах указывают также названия операции, псевдонимы хакеров, которые провели атаку, а иногда даже их контакты. Это своеобразная «метка» хактивистов, официально берущих ответственность за акцию, а также наводка для журналистов и потенциальных последователей.

Поскольку основная цель хактивистов — привлечь максимум внимания к своим акциям, информацию об этих атаках активно распространяют в социальных сетях. Для этого почти у каждого из них есть множество профилей в Facebook, Twitter, Google+, а также на специализированных хакерских форумах.

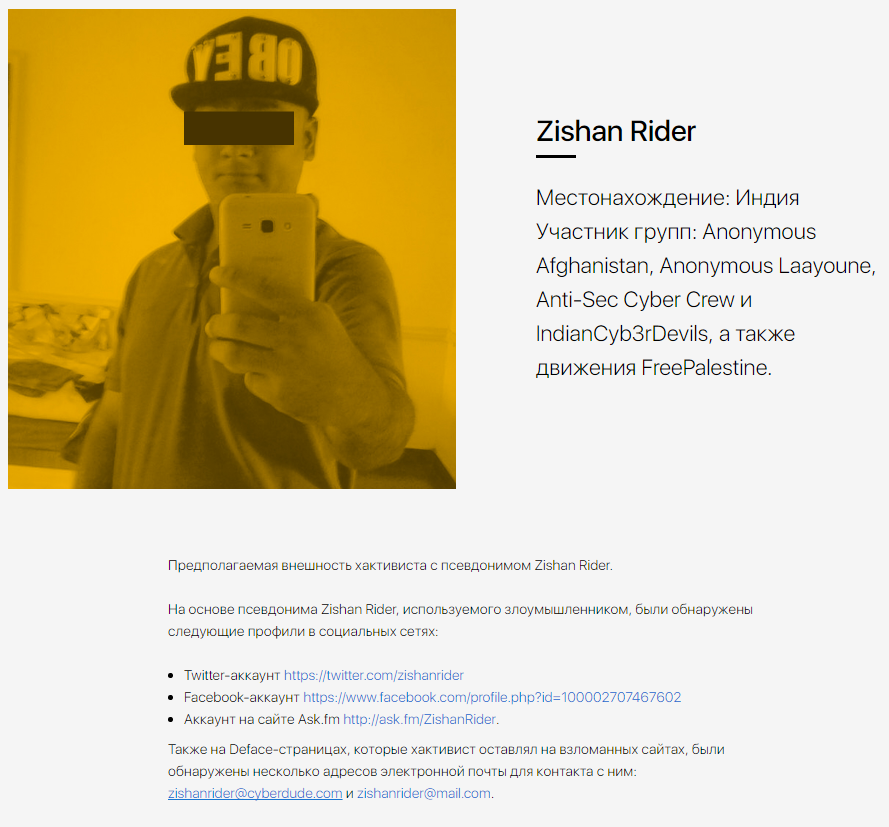

С помощью системы раннего предупреждения угроз Threat Intelligence и методики анализа открытых источников Open Source Intelligence исследователи сумели «опознать» нескольких предполагаемых участников группы.

Дело в том, что во время дефейсов хактивисты действительно часто публикуют свои контакты, но при этом допускают грубые ошибки. К примеру, опубликовав на взломанном сайте «левый» email-адрес они забывают, что ранее этот ящик был привязан к уже неактивному и блогу или профилю в социальной сети. Так исследователи могут узнать другие псевдонимы злоумышленников, вычислить другие принадлежащие им сайты и аккаунты в социальных сетях, узнать, где те проживают, вычислить их даты рождения и настоящие имена. В отчете Group-IB каждый случай деанонимизации разобран отдельно и это крайне увлекательное чтение.

«Невысокий уровень технической подготовки, чувство безнаказанности и непомерные амбиции приводят к тому, что хактивисты не уделяют должного внимания своей безопасности, несмотря на различные инструкции по обеспечению анонимности, популярные в их среде. Group-IB как ведущая международная Threat Intelligence компания отслеживает атаки активистов, анализирует их, выстраивает связи между участниками и группами. Информация, публикуемая хактивистами, нам очень сильно помогает в расследованиях», — пишет Дмитрий Волков, руководитель отдела расследований и сервиса киберразведки Threat Intelligence и один из сооснователей Group-IB.