Специалисты «Лаборатории Касперского» обнаружили новую модификацию известного банковского Android-трояна Faketoken. Вредонос известен специалистам уже не один год, и за это время он прошел путь от примитивного трояна, перехватывающего mTAN, до шифровальщика. Авторы новых модификаций продолжают наращивать функциональность. Так, некоторые модификации малвари содержат механизмы «перекрытия» (overlaying) около 2000 финансовых приложений, а в одной из наиболее свежих версий был обнаружен механизм для атак на приложения для вызова такси и оплаты штрафов ГИБДД.

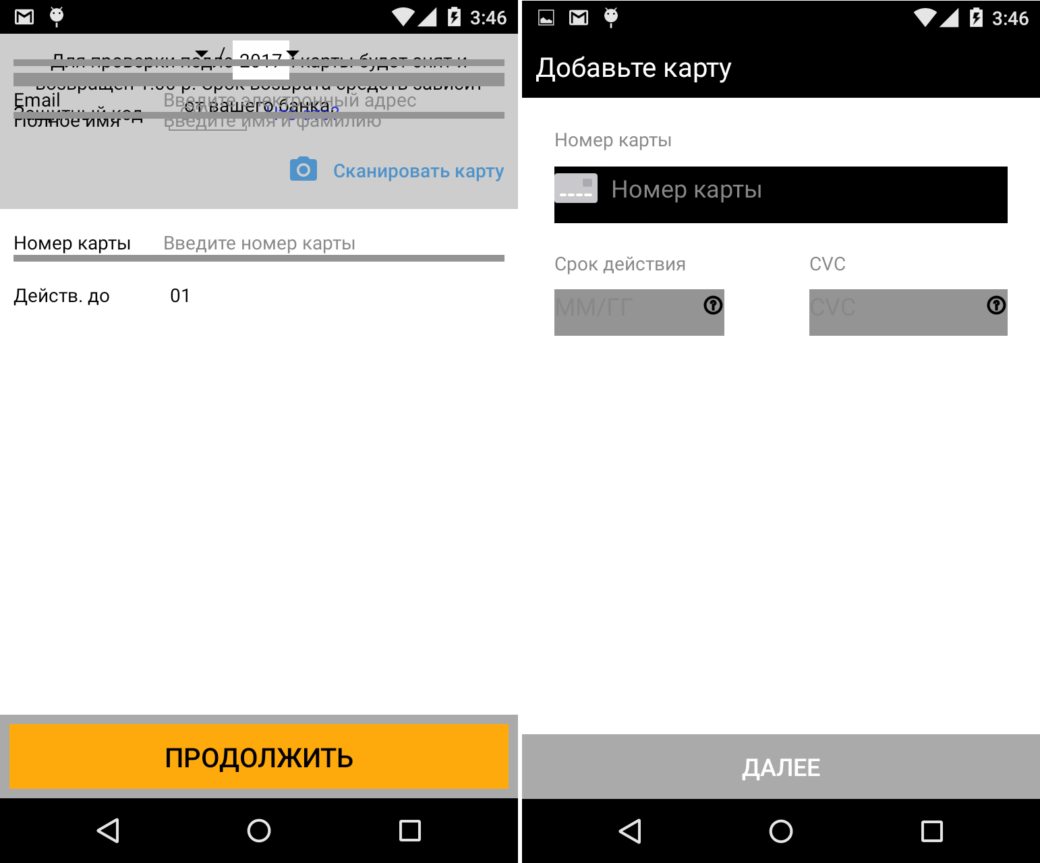

Эксперты полагают, что новая модификация Faketoken пока носит пробный характер и представляет угрозу в основном для пользователей из России и стран СНГ (пока окна перекрытия содержат дефекты форматирования, которые можно увидеть ниже, и жертва может легко распознать фальшивку). Однако в силу того, что атакуемые приложения обладают большой популярностью и установлены у миллионов людей по всему миру, ущерб от этой угрозы может оказаться существенным.

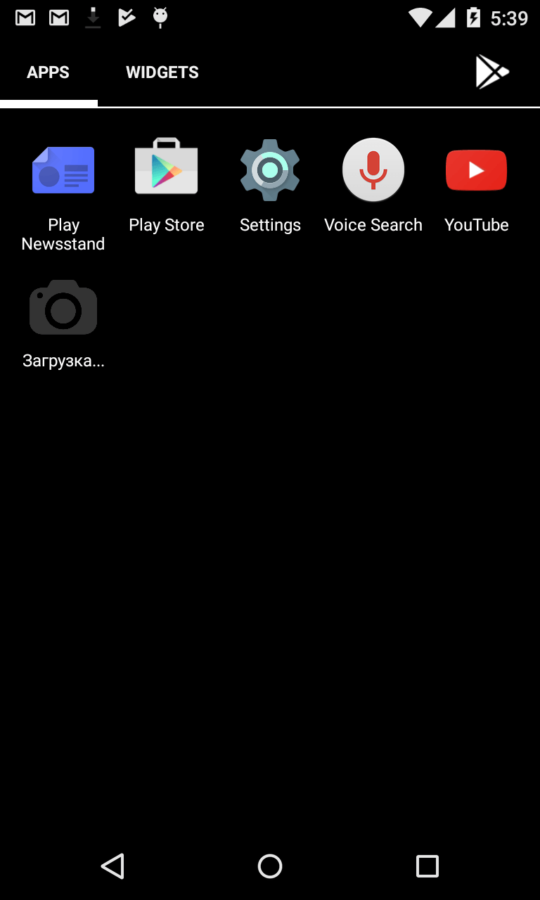

Исследователи пишут, что им пока не удалось восстановить всю цепочку заражения, но по значку приложения можно предположить, что малварь попадает на устройство жертвы благодаря SMS-рассылке c предложением загрузить некие фотографии.

В новой версии Faketoken сохранилась упрощенная функция перекрытия окон приложений, с помощью которой злоумышленники и собирают конфиденциальные данные пользователей. Троян отслеживает активные приложения, и, как только жертва запускает нужное, перекрывает его интерфейс своим, предлагая пользователю ввести данные именно на этой странице. Подмена официального окна фишинговым происходит мгновенно, а цветовая гамма и дизайн соответствуют оригиналу, поэтому пользователь может не заметить обмана. Faketoken подменяет таким образом Android Pay, Google Play Store, а также ПО для покупки авиабилетов, бронирования номеров в гостиницах, вызова такси и оплаты автомобильных штрафов.

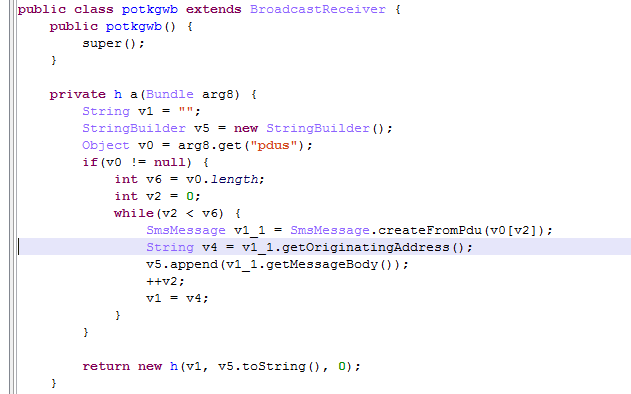

Злоумышленники также предусмотрели возможность обхода такой защитной функции, как введение одноразового кода из SMS-сообщения. Faketoken перехватывает все входящие сообщения и направляет их на управляющие серверы. Кроме того, троян следит за звонками, которые совершает пользователь: при получении (или инициации) вызова с определенного номера вредонос начинает записывать разговор, а затем также отправляет его на сервер злоумышленников.

«Киберпреступники активно расширяют функциональность своих инструментов и вредоносного ПО. Тот факт, что создатели банковского троянца теперь интересуются любыми другими приложениями, в которых есть возможность прикрепить карту для оплаты услуг, возможно, заставит разработчиков этих приложений задуматься об обеспечении безопасности пользователей. Банковская индустрия, успевшая в полном объеме оценить всю серьезность рисков, исходящих от мобильных зловредов, уже приняла ряд мер и внедрила защитные технологии в свои сервисы. Вероятно, теперь настала очередь других игроков на рынке мобильных приложений», – пишет Виктор Чебышев, антивирусный эксперт «Лаборатории Касперского».